Ostatnio w publicystyce często nadużywa się określenia „bezpieczeństwo informacji”. Zamiast używać słów wytrychów powinniśmy sprecyzować nasze wymagania dotyczące bezpieczeństwa w cloud computing, odnosząc je do określonych zasobów danych oraz do obsługujących je aplikacji programowych – stosownie do rzeczywistych potrzeb oraz oczekiwań użytkownika.

Różnorodność ofert z dziedziny CC na polskim rynku I&CT a problem bezpieczeństwa informacji

Dostęp do funkcji CC jest zależny od użytkownika usługi, jego potrzeb i oczekiwań, a także od zaleceń, wskazówek i możliwości jej oferenta – usługodawcy oferującego własne (czyli rekomendowane jako te najlepsze) rozwiązania CC.

Dla potencjalnego użytkownika chmura obliczeniowa jest alternatywą dla własnego centrum danych, która nie wymaga poniesienia znaczących kosztów inwestycyjnych związanych z wybudowaniem odpowiedniej infrastruktury, gdyż może on korzystać z profesjonalnie przygotowanej infrastruktury i mocy obliczeniowej urządzeń IT usługodawcy (procesorów, pamięci RAM, przestrzeni dyskowej, urządzeń sieciowych, firewalli, przepustowości łącza internetowego itp.), która będzie zwiększana lub zmniejszana w dowolnym momencie, na życzenie i stosownie do potrzeb, a jedynym ograniczeniem będzie wielkość dostępnej puli zasobów usługodawcy.

Zastosowanie przez usługodawcę wirtualizacji sprawia, że pula ta jest dostępna dla każdego użytkownika w zależności od jego chwilowych potrzeb, a opłaty są naliczane tylko i wyłączenia za faktycznie wykorzystaną moc obliczeniową w danym czasie. Użytkownik, za pomocą specjalnie przygotowanego przez usługodawcę interfejsu, jest w stanie w dowolnym momencie i w pełni automatycznie dodawać lub usuwać maszyny wirtualne lub ich zasoby.

Na polskim rynku I&CT działa szereg usługodawców krajowych i międzynarodowych, także spoza strefy Schengen, co czasami stwarza wątpliwości prawne – miejsce technicznego wykonywania usługi (serwery w Polsce, Francji, Irlandii, USA czy Indiach) wpływa bowiem istotnie na sposób egzekwowania uprawnień polskiego usługobiorcy w przypadku niedotrzymania lub naruszenia zobowiązań przez usługodawcę (właściciela CC).

CC z lokalizacją techniczną sprzętu na terenie EEA/SIS (europejskie centra komputerowe)

W pierwszej kolejności należy wskazać polskie firmy z lokalizacją zasobów CC w Polsce. Należą do nich:

- Najstarsza na polskim rynku Atende S.A. – grupa kapitałowa od 2012 r. notowana na GPW, dawniej ATM Systemy Informatyczne (w ofercie: usługi kolokacji sprzętowej w serwerowniach ATM od 2006 r.). Firma Atende Software opracowała autorską platformę redCDN, obecnie po modernizacji redGalaxy CDN (od ang. content delivery network), która jest powszechnym rozwiązaniem CC tego typu w Polsce. obecnie korzystają z niej m.in. TVN, Cyfrowy Polsat oraz ITI Neovision.

- Oktawave – konsorcjum K2 (CC w Polsce czterech subregionach, a w przyszłości w pięciu). Jest to jedyna polska firma posiadająca certyfikat bezpieczeństwa informacji w chmurze CSA STAR Certification i spełniająca wymogi bezpieczeństwa dotyczące przetwarzania danych osobowych.

- e24cloud.com – serwis CC poznańskiej firmy Beyond.pl bazujący na dwóch współpracujących lokalizacjach (z powodu negatywnych doświadczeń z 2012 r. i w efekcie podjętych działań doskonaląco-innowacyjnych).

Inną polską firmą, której elementy techniczne, czyli fizyczne zasoby sprzętowe prawdopodobnie znajdują się w Europie, jest Cloud IQ PL współpracująca z Microsoft Azure. Według oficjalnych zapewnień polskie zasoby nie opuszczają granic EOG/EEA i są przetwarzane w dwóch dużych centrach danych Microsoftu – w Dublinie i w Amsterdamie.

Na polskim rynku CC funkcjonują też zewnętrzni co do siedziby (spoza granic EOG/EEA) usługodawcy z zasobami w Europie oferujący swoje specjalizowane usługi w chmurze:

- Firma Adobe Systems Software Ireland oferująca usługi CC w zakresie pracy twórczej i innych zastosowań – Adobe Creative Cloud. W ofercie dostępne są standardy branżowe oraz najnowsze wersje programów Photoshop CC i Lightroom (na komputery i urządzenia przenośne). Bezpieczeństwo usług tej firmy jest jednak dyskusyjne.

- Ogólnoświatowa firma Rackspace oferująca CC Uptime Network. W Europie firma ma zasoby techniczne w Wielkiej Brytanii (w Londynie i Slough). Ponadto posiada centra w Chicago, Dallas, Wirginii Północnej, Hongkongu i Sydney. Bezpieczeństwo informacji zapewnia zespół wysoko wykwalifikowanych inżynierów wspieranych przez własne Cyber Security Operations Center (CSOC) funkcjonujące całodobowo, całotygodniowo i całorocznie, certyfikowane przez BSI.

- CC-Mega Corp. (USA) oferuje darmową przestrzeń 50 GB bazując na usłudze rdzeniowej. Usługa ta jest polecana przez spiderweb.pl. Ponoć dane są przechowywane gdzieś w Europie (we współpracy ze SpiderOak). Nie ma pewności, czy są bezpieczne (zaleca się szyfrowanie danych programami Viva lub Boxcrypter).

- Dropbox Business amerykańskiej spółki Dropbox, która działa także na rynku europejskim. Jej usługa bazuje na Amazon Simple Storage Service (Amazon S3). Dropbox Business jest objęty certyfikatem w ramach programu Tarcza Prywatności UE-USA (Private Shield EU-USA), ale przechowywanie danych w Europie (Data Center Dublin) jest dostępne dla klientów posiadających ponad 250 stanowisk.

Usługi CC, w przypadku których zasoby techniczne są fizycznie zlokalizowane poza Europą (na fermach komputerowych w USA i Indiach)

Możemy wskazać działające w Polsce firmy – przedstawicielstwa usługodawców z zasobami CC zlokalizowanymi poza Europą – oferujące usługi indywidualne i firmowe w Polsce. Do usług tych należą:

- Amazon Cloud Drive (Unlimited Photos i Unlimited Everything) dla użytkowników prywatnych, firm i instytucji publicznych. W jej zakres wchodzą:

- Amazon Web Services (zakres IaaS),

- Amazon EC2 (zakres IaaS i elementy PaaS),

- Amazon DaaS (centrum danych jako usługa – lokacja z organizacją),

- Amazon (wirtualna chmura prywatna – chmura przypisana do firmy/organizacji).

- Microsoft Azure (zakres IaaS).

- Microsoft Azure Function (zakres SaaS).

- Microsoft Onlive Desktop (usługa PaaS/SaaS zapewniająca użytkownikom tabletów dostęp do zdalnego pulpitu systemu Windows wraz z pakietem Office).

- Windows Azure API (zakres PaaS).

- Google App Engine (zakres PaaS).

- Force.Com (zakres PaaS).

- Ruby on Rails (zakres PaaS).

- Salesforce.com (zakres SaaS).

- Apple Cloud – chmura dla użytkowników systemów Apple (komputer, iPhone, iPad). Dostępny jest bezpłatny wirtualny dysk iCloud Drive (do 5 GB).

W przypadku największych usługodawców oferujących usługi w chmurze, takich jak Google, Microsoft i Amazon, zasoby chmury pochodzą z centrów danych rozmieszczonych na całym świecie. Gdzie dokładnie? Tego typu informacje ze względów bezpieczeństwa nigdy nie są podawane w pełni, ale ze względu na dostępność usług zasadna jest rozległa (kontynentalnie – Ameryka Płn. i Płd., Australia, Europa, Indie) dyslokacja poszczególnych centrów danych/ferm komputerowych usługodawców.

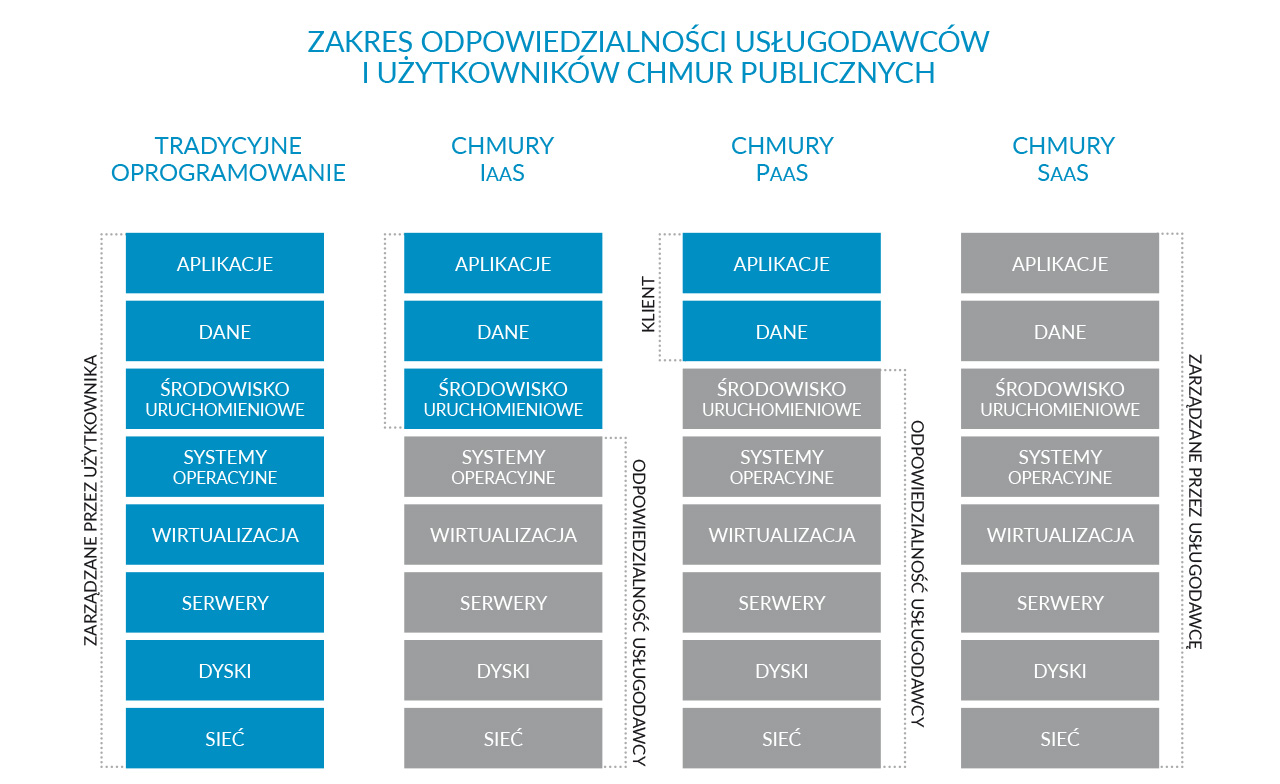

Rys. 1. Wskazanie, kto i za co odpowiada w chmurze publicznej (na podstawie PE 474.104 – Chmury obliczeniowe. Ekspertyza, http://www.europarl.europa.eu/committees/en/supporting-analyses-search.html)

Audyt bezpieczeństwa informacji w chmurze

Bezpieczeństwo informacji nie jest trwałe. Jest to proces podlegający zróżnicowanym oddziaływaniom wewnętrznym (operacyjnym) i zewnętrznym (biznesowym) występującym zarówno w samej organizacji/firmie/instytucji/korporacji, jak i w jej bliższym oraz dalszym otoczeniu systemowym.

Organizację bezpieczeństwa informacji opisuje zestaw zasad, reguł, procedur i instrukcji postępowania nazywany ogólnie systemem zarządzania bezpieczeństwem informacji (SZBI/ISMS – Information Security Management System). Opis dobrych praktyk dotyczących SZBI/ISMS jest zawarty w rodzinie norm ISO 27k, a w szczególności w normach (i ich polskich edycjach):

- ISO/IEC 27001:2013 – Technika informatyczna – Techniki bezpieczeństwa – Systemy zarządzania bezpieczeństwem informacji – Wymagania;

- ISO/IEC 27002:2013 – Technika informatyczna – Techniki bezpieczeństwa – Praktyczne zasady zabezpieczania informacji;

- ISO/IEC 27005:2011 – Technika informatyczna – Techniki bezpieczeństwa – Zarządzanie ryzykiem w bezpieczeństwie informacji.

Aby SZBI/ISMS był zrealizowany zgodnie z ww. normami, wymaga on objęcia pełną kontrolą zarządczą całości posiadanych zasobów informacji, jak również środków ich przetwarzania (ze szczególnym zwróceniem uwagi na utylizację danych oraz sprzętu przetwarzającego), o co w przypadku korzystania z usług w chmurze bywa czasem bardzo trudno (rys. 1), chyba że chmura jest prywatna.

SZBI wg normy ISO 27001 – zalety i ułomności oceny

Mimo iż zalety stosowania SZBI/ISMS w zlokalizowanym systemie (firmowe centrum danych/prywatna chmura użytkownika) są oczywiste, posiadanie przez oferującego CC usługodawcę certyfikatu ISO/IEC 27001 nie stanowi dla usługobiorcy pełnej gwarancji bezpieczeństwa przetwarzanych danych (dotyczy to szczególnie danych chronionych, np. wrażliwych danych osobowych przetwarzanych przez ich gestora, gdyż nie ma możliwości zawarcia z procesorem wymaganej ustawowo umowy dotyczącej powierzenia danych osobowych). Odrębnymi problemami są tutaj:

- kwestia lokalizacji bazy sprzętowej oraz sposobów jej zabezpieczenia fizycznego i technicznego;

- zakres oferowanych usług i dostępność dostawców/usługodawców właściciela chmury (dla potrzeb wykonania przez użytkownika audytu II strony u oferenta CC ;

- zakres i możliwość prawnej egzekucji zobowiązań podstawowych oraz zależnych wynikające z różnic systemów prawnych, którym podlegają klient i dostawca usługi (prawo stanowione nie równa się prawu zwyczajowemu – wbrew oczekiwaniom szeregu użytkowników CC).

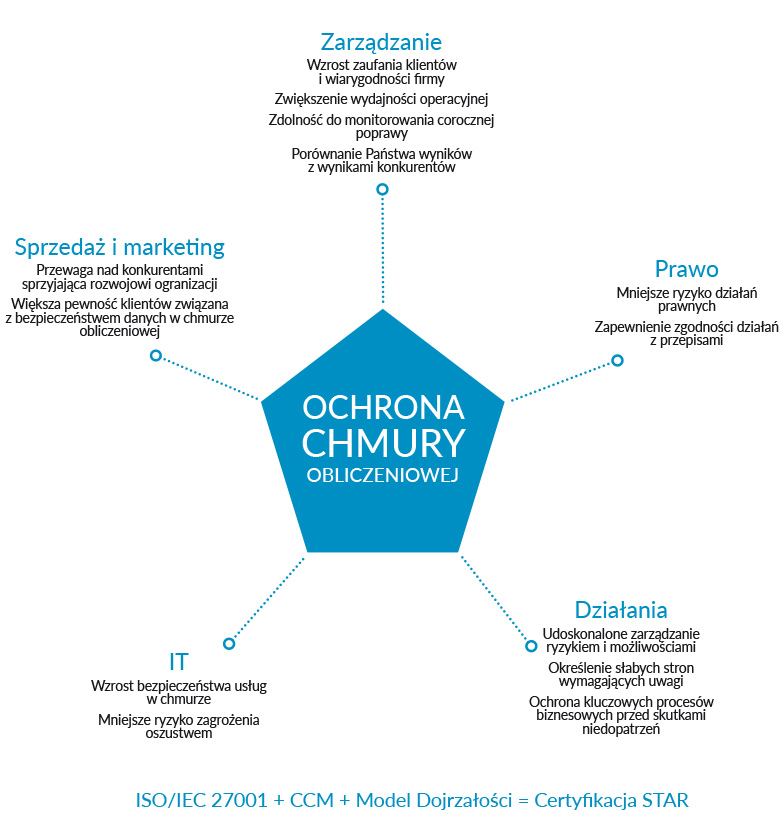

SZBI z nakładką CSA STAR – model doskonałości systemu wg CCM CSA

Rozwiązaniami szczególnymi dot. bezpieczeństwa informacji w chmurze obliczeniowej zajmuje się od grudnia 2008 roku Cloud Security Alliance (CSA). Organizacja CSA została założona przez grupę osób zajmujących się I&CT, którzy widzieli potrzebę dostarczenia użytkownikowi chmury obliczeniowej narzędzi umożliwiających sprawne kierowanie bezpieczeństwem chmury, jako stowarzyszenie non profit, otwarte na udział wolontariuszy – specjalistów i użytkowników w zakresie rozwijających się usług CC. Pierwszym efektem działania CSA było upublicznione w połowie 2009 roku opracowanie systemowe „Kierowanie Bezpieczeństwem dla Krytycznych Obszarów w Informatyce Chmury Obliczeniowej”. Inicjatywy i prace CSA na rzecz unormowania praktyk związanych z ochroną informacji w chmurze poparło szereg instytucji oraz organizacji będących globalnymi decydentami w dziedzinie bezpieczeństwa: National Institute of Standards and Technology w USA, Komisja UE, rząd Singapuru i liczne krajowe władze odpowiedzialne za ochronę danych (BSI RFN, BSIG UK, BSP AS/NZ).

Sposób oceny funkcjonowania CC oparto na analizie pięciu głównych czynników wpływających na wydajność usługi, którymi w każdym analizowanym przypadku są:

- komunikacja i zaangażowanie interesariuszy,

- polityki, plany i procedury oraz podejście systemowe,

- umiejętności i wiedza fachowa,

- własność, przywództwo i zarządzanie,

- monitorowanie i dokonywanie pomiarów.

Usługa CC jest sprawdzana z uwzględnieniem następujących kryteriów:

- Zgodność (compliance). Planowany jest audyt wewnętrzny (SZBI) oraz niezależne audyty przeprowadzane przez strony trzecie. Sprawdzane są regulacje związane z zachowaniem własności intelektualnej.

- Zarządzanie danymi (data governance). Sprawdzenie dotyczy ogólnego zarządzania dostępnością, użytecznością, rzetelnością procesów i bezpieczeństwem danych w firmie oferującej CC.

- Ochrona obiektu (facility security). Sprawdzane są polityki i procedury dotyczące bezpieczeństwa w obiekcie (wymagane jest bezpieczne środowisko pracy w firmie oferującej CC).

- Zasoby ludzkie (human resources). Sprawdza się, czy pracownicy mający kontakt z danymi wykonują swoje obowiązki w taki sposób, by ograniczyć ryzyko kradzieży, oszustwa lub nadużyć w firmie oferującej CC.

- Bezpieczeństwo informacji (information security). Sprawdzenie ma na celu m.in. zapewnienie opracowania, udokumentowania, zatwierdzenia i wdrożenia systemu zarządzania bezpieczeństwem informacji SZBI/ISMS (deklaracja stosowania – Statement of Applicability) obejmującego zabezpieczenia administracyjne, techniczne i fizyczne.

- Zgodność z prawem (legal). Sprawdzane jest przestrzeganie przepisów, obowiązków ustawowych, regulacyjnych lub kontraktowych i wymogów dotyczących bezpieczeństwa.

- Zarządzanie operacjami (operations managment). Sprawdza się, czy zapewniono poprawne i bezpieczne funkcjonowanie obiektów służących przetwarzaniu informacji u dostawców usług.

- Zarządzanie ryzykiem (risk management). Sprawdza się, czy dostawcy usług opracowali i utrzymują ramy zarządzania ryzykiem w przedsiębiorstwie służące zarządzaniu ryzykiem na dopuszczalnym poziomie.

- Zarządzanie publikacjami (release management). Sprawdza się, czy zapewniono należytą kontrolę zarządzania i autoryzowania w ramach opracowywania lub pozyskiwania nowych aplikacji, systemów, baz danych, infrastruktury, usług, operacji i obiektów.

- Odporność (resilience). Sprawdza się, czy zapewniono systemy zapobiegające zakłóceniom działań biznesowych i czy kluczowe procesy biznesowe są należycie chronione przed skutkami poważnych niedopatrzeń.

- Struktura bezpieczeństwa (security architecture). Sprawdza się, czy w firmie oferującej usługi CC jest odpowiednia kontrola dostępu i system zarządzania bezpieczeństwem informacji – SZBI/ISMS (wymagany zgodnie z normą ISO/IEC 27001). Zastosowanie Cloud Controls Matrix opracowanej przez CSA i uzyskanie certyfikatu bezpieczeństwa informacji w chmurze CSA STAR są dodatkowymi atutami.

Na bazie dwuletnich badań, analiz i udostępnionych informacji środowiskowych stowarzyszenie CSA opracowało koncepcję użytkową macierzy sprawdzającej zależności – Cloud Controls Matrix (CCM) oraz model dojrzałości jako elementy służące do dokonywania oceny stosowania się do wymagań zawartych w CCM, co w połączeniu z wymaganiami normy ISO 27001 pozwala dostosowywać działania w chmurze do wymagań dotyczących SZBI/ISMS.

STAR (Security, Trust & Assurance Registry) jest bezpłatnym, publicznie dostępnym rejestrem, który dokumentuje kontrole zabezpieczeń dla usług udostępnianych w chmurze obliczeniowej. Firma STAR została powołana i uruchomiona w sierpniu 2011 roku przez CSA w celu prowadzenia (publikacji i autoryzacji) rejestru umożliwiającego zachowanie większej przejrzystości działań dostawców usług w chmurze. Klienci korzystający z CC mogą skorzystać z usługi STAR, by zbadać praktyki mające związek z bezpieczeństwem danych u dostawców usług w chmurze. Ci ostatni mogą składać raport udowadniający zgodność ich zabezpieczeń z matrycą kontrolną Cloud Controls Matrix, która stanowi ramy kontroli. Alternatywnie dostawcy mogą zdecydować się na wypełnienie i przedłożenie opracowanego przez CSA kwestionariusza CAIQ (Consensus Assessments Initiative Questionnaire) zawierającego 140 pytań, tzn. udzielenie odpowiedzi na zawarte w nim pytania dotyczące usługi. Odpowiedzi te będą stanowić źródło informacji dla usługobiorców.

Nakładka CSA STAR Certification na SZBI/ISMS w chmurze jest aktualnie jedyną formą pełnej weryfikacji bezpieczeństwa informacji przetwarzanych w ramach usługi CC.

Rys. 2. Ocena działań w CC na podstawie rejestru CSA STAR (źródło : https://www.bsigroup.com/pl-PL/Certyfikacja-CSA-STAR/CSA-STAR-Certificat...)

Przewidywania eksperckie dotyczące zmian na polskim rynku I&CT w 2017 roku

Jak wynika ze wstępnych szacunków firmy IDC, w 2016 r. polski rynek chmury publicznej wzrósł o ponad 25% w porównaniu z rokiem 2015. Firma prognozuje, że – o ile nie nastąpi nic niespodziewanego – w 2017 roku wartość chmury publicznej w Polsce powinna przekroczyć 200 milionów USD. – Szacujemy, że do 2019 r. polski rynek chmury publicznej będzie rósł średnio pięć razy szybciej niż rynek tradycyjnych usług IT, co oznacza, że nie odstajemy pod względem inwestycji w cloud computing od światowej średniej. Średnie tempo inwestycji w chmurę publiczną – do 2019 r., globalnie wyniesie 21,5%, gdy tymczasem w Polsce sięgnie ono 18,6% – zwraca uwagę Ewa Zborowska z IDC.

Podsumowanie

Oferta firmy Oktawave na rynku polskim i jej poziom bezpieczeństwa potwierdzony posiadanymi certyfikatami ISO 27001 oraz CSA STAR Certification może służyć jako przykład dalszego rozwoju polskich usług w chmurze. Oktawave oferuje następujące usługi w chmurze:

- Oktawave Cloud Instances (OCI). Jest to usługa, która pozwala łatwo wykorzystać zasoby chmury obliczeniowej (wirtualnych serwerów nazywanych instancjami) do stworzenia i rozwoju skalowalnych serwisów i aplikacji internetowych, systemów przypisanych czy gier online. Dzięki rozliczaniu jedynie za wykorzystane zasoby ograniczone są koszty związane z IT i jednocześnie zachowana zostaje zdolność do szybkiego dostosowania infrastruktury do zmieniających się potrzeb klientów i rynku.

- Oktawave Volume Storage (OVS). Usługa ta umożliwia trwały zapis danych dla instancji, dzięki czemu można zarządzać wolumenami dyskowymi bez względu na to, które instancje z nich korzystają, a także przypisać jeden wolumen wielu instancjom jednocześnie, budując np. klastry SQL czy rozwiązania High Performance Computing (HPC). OVS jest standardowym urządzeniem blokowym pracującym w jednym z trzech standardów, które gwarantują następujące parametry:

- Tier-1: do 1000 IOPS oraz do 300 MB/s ciągłego transferu,

- Tier-2: do 20 000 IOPS oraz do 2 GB/s ciągłego transferu,

- Tier-3: do 50 000 IOPS oraz 3 GB/s ciągłego transferu,

- Tier-4: do 100 000 IOPS oraz 3 GB/s ciągłego transferu,

- Tier-5: do 200 000 IOPS oraz 3 GB/s ciągłego transferu.

- Oktawave Cloud Storage (OCS). Jest to wysoko wydajny, niezawodny i bezpieczny sposób wymiany plików pomiędzy różnymi systemami i aplikacjami w Internecie. Ułatwia tworzenie skalowalnych środowisk bez względu na wykorzystywane technologie. Interfejs sieciowy umożliwia dostęp do statystyk stworzonych wolumenów dyskowo-sieciowych i dokonywanie na nich zmian. Udostępnione są również zaawansowane API klasy REST dzięki którym możliwa jest integracja różnych platform.

- Oktawave Relational Databases (ORDB). Jest to sieciowa usługa służąca do uruchamiania i zarządzania systemami relacyjnych baz danych w chmurze obliczeniowej. Zapewnia elastyczny model utrzymania baz danych w zakresie ich wydajności, zwalniając użytkownika z konieczności dbania o kopie zapasowe, migracje danych czy optymalizację. ORDB umożliwia uruchomienie popularnych baz MySQL oraz PostgreSQL, oferując pełen zakres funkcji relacyjnych baz danych i zapewniając bezpieczeństwo oraz łatwość w zarządzaniu – wszystkie operacje na bazach oraz zmiany dotyczące obsługujących je instancji można wykonywać zarówno poprzez sieciowy interfejs użytkownika, jak i w pełni transakcyjne API Oktawave (XML SOAP).

Mamy więc dobre i polskie. Warto z tego korzystać i jest na czym się wzorować. Warto też sprawdzać:

- kto jest właścicielem, a kto obsługującym oferowaną chmurę;

- jak dana chmura reaguje na test obciążenia wykonany za pomocą aplikacji LoadStorm;

- jaką opinię na temat funkcjonowania danej chmury i jej obciążenia ma CloudHarmony;

- gdzie fizycznie lokowane są centra danych/fermy komputerowe obsługujące oferowane usługi CC (w Polsce, na terenie UE, gdzie indziej);

- jaka jest pewność, że po zaprzestaniu korzystania z usługi w danej chmurze wszelkie wcześniej powierzone dane zostaną definitywnie zutylizowane.

Opracował dr inż. Marek Blim

Bibliografia

- Bezpieczeństwo biznesu w XXI wieku, praca zbiorowa, wyd. SASMA EUROPE, Warszawa 2014.

- Handzel Z., Cloud computing – czyli chmura obliczeniowa i możliwości jej wykorzystania w mediach, „Problemy Zarządzania” vol. 11, nr 4 (44), wyd. UW, Warszawa 2013.

- Konarski X., Komentarz do ustawy o świadczeniu usług drogą elektroniczną, wyd. Difin, Warszawa 2004.

- Kępa L., Tomasik P., Dobrzyński S., Bezpieczeństwo systemu e-commerce, wyd. Helion, Gliwice 2012.

- Mateos A., Rosenberg J., Chmura obliczeniowa. Rozwiązania dla biznesu, wyd. Helion, Gliwice 2011.

- Michalak A., Ochrona tajemnicy przedsiębiorstwa. Zagadnienia cywilnoprawne, wyd. Kantor Wydawniczy ZAKAMYCZE, Kraków 2006.

- Siwicki M., Ochrona praw autorskich, bezpieczeństwa systemów informatycznych, danych osobowych i tajemnicy komunikacyjnej w chmurach obliczeniowych, „Prokuratura i Prawo” nr 5/2015, s. 109–127.

- Spraul V. A., Jak działa oprogramowanie, wyd. Helion, Gliwice 2016.

Netografia

- http://it-manager.pl/chmura-obliczeniowa-w-polskim-e-biznesie-raport-e24... (stan z 14.05.2017).

- www.3s.pl/pl/17,serwery-i-cloud.html (stan z 14.05.2017).

- www.computerworld.pl/news/Dlaczego-chmura-sie-w-Polsce-nie-udaje,405741.... (stan z 14.05.2017).

- www.cyberdefence24.pl/526022,jak-chronic-infrastrukture-krytyczna-nowe-r... (stan z 14.05.2017).

- www.europarl.europa.eu/RegData/etudes/etudes/join/2012/475104/IPOL-IMCO_ET(2012)475104_PL.pdf (stan z 14.05.2017).

- www.giodo.gov.pl/259/id_art/6271/j/pl (stan z 14.05.2017).

- www.hbrp.pl/a/chmura-obliczeniowa-bilans-korzysci-i-zagrozen/36ypu9gW (stan z 14.05.2017).

- www.piit.org.pl/documents/10181/268830/Definicja_rodzaje_chmur_obliczeni... (stan z 14.05.2017).

- www.spidersweb.pl/2013/11/tencent-10-tb-za-darmo.html (stan z 14.05.2017).

- www.spidersweb.pl/2015/11/jaka-chmure-wybrac-dysk-google-mega.html (stan z 14.05.2017).