Plan postępowania z ryzykiem podczas zabezpieczania obiektów

Niniejsza część artykułu dotyczy wyboru sposobu postępowania z ryzykiem, wpływu analizy ryzyka na wybór sposobów zabezpieczenia procesów w organizacji, sposobów pomiaru efektywności zabezpieczenia oraz tego, co należy sprawdzić podczas audytu w związku z szacowaniem ryzyka.

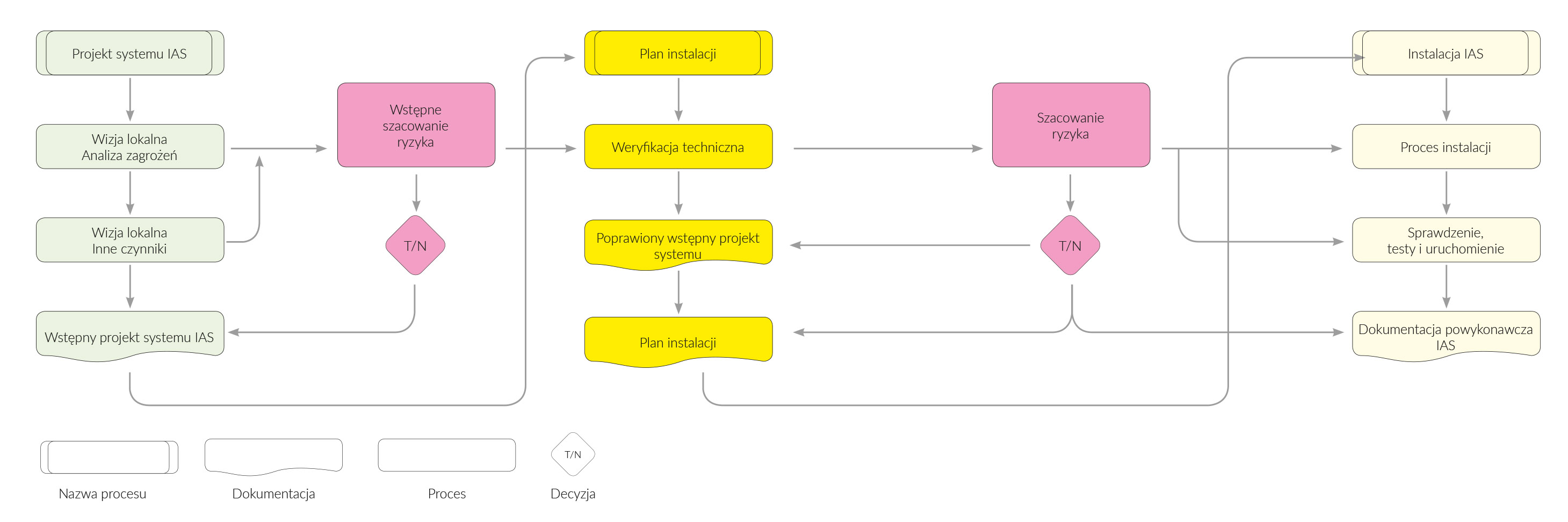

Załączony schemat prezentuje wpływ wyników analizy ryzyka na wybór sposobu zabezpieczenia obiektu. Podstawę tej analizy stanowi analiza zagrożeń oraz podatności aktywów/zasobów na zagrożenia (ich słabości). Trafne określenie zagrożeń oraz ich podział według istotności na podstawie przewidywanych strat dla organizacji jest podstawą dalszych wytycznych do dalszych działań. Ważne jest prawdopodobieństwo niepożądanych zdarzeń mających wpływ na bezpieczeństwo obiektu. Należy też uwzględnić wpływ mogących spowodować zagrożenie słabości (podatności) aktywów na bezpieczeństwo.

Organizacja powinna być świadoma ryzyka potencjalnych strat na skutek zagrożenia i jego konsekwencji – nie tylko finansowych, ale również prawnych, a także możliwości doprowadzenia przez nie do niepodpisania ważnych umów czy do odpływu fachowej kadry. Uświadomienie ryzyka i jego konsekwencji umożliwia działanie zapobiegawcze w organizacji, a mianowicie określenie adekwatnych do potrzeb i poziomu ryzyka wymagań dotyczących bezpieczeństwa (w omawianym przypadku wymagań dotyczących zabezpieczenia obiektów).

Rys. 1. Zależność zabezpieczenia obiektu od wyników szacowania ryzyka

Opracowane wytyczne dotyczące zabezpieczenia obiektów, oparte na okresowo analizowanej i modyfikowanej metodyce, pozwalają wskazać najodpowiedniejsze sposoby zabezpieczenia i tym samym zapobiegać potencjalnym zagrożeniom oraz ograniczyć liczbę niekorzystnych dla funkcjonowania organizacji zdarzeń.

Jedną z podstawowych metod utrzymania ryzyka na odpowiednim, akceptowalnym dla organizacji poziomie jest przeprowadzanie systematycznych analiz ryzyka oraz aktualizowanie planów postępowania z ryzykiem. Powinno się to czynić nie tylko w zaplanowanych odstępach czasowych, np. minimum raz w roku, ale także wtedy, kiedy pojawią się przesłanki wskazujące na to, że zagrożenia urzeczywistniły się lub mogą niekorzystnie wpłynąć na stopień zabezpieczenia obiektu. Jak już wspomniano, duży wpływ na działania zapobiegające zagrożeniom ma przeprowadzany regularnie, a także w wyżej wymienionych sytuacjach audyt dotyczący stanu zabezpieczenia obiektu.

Monitorowanie ryzyka

Ocena ryzyka i analiza dobranych środków zapobiegającym potencjalnym zagrożeniom powinna być prowadzona regularnie. Wytyczne powinny być zawarte w procedurach szacowania ryzyka opracowanych na podstawie opisanych w poprzednich artykułach standardów, np. ISO 27005 czy ISO 3100.

Dane do ponownego szacowania ryzyka powinny wynikać z procesu ciągłego monitorowania bezpieczeństwa obiektu, regularnych audytów, ekspertyz itd.

Rys. 2. Proces szacowania ryzyka podczas realizacji zabezpieczenia obiektu

Należy podjąć takie działania, aby monitorowanie i przegląd odnosiły się (lecz nie były ograniczone) do:

- kontekstu prawnego i środowiskowego (zmiany w prawie lub normach mają wpływ na to, co jest podstawą wymaganego zabezpieczenia obiektu);

- wystąpienia incydentów i zagrożeń (np. skutecznego włamania do obiektu);

- wyników audytu bezpieczeństwa wskazujących słabe punkty lub nieprawidłowości w zabezpieczenia obiektu;

- przekroczonego czasu resursu technicznego stosowanych zabezpieczeń (minął okres, w którym sprzęt powinien działać prawidłowo i spełnia założone funkcje użytkowe, a jego eksploatacja była bezpieczna);

- zmian organizacyjnych oraz przeznaczenia chronionego obiektu (zmienił się status biznesowy);

- zmiany firmy zajmującej się fizyczną ochroną obiektu;

- zmiany firmy zajmującej się serwisem i konserwacją systemu technicznych zabezpieczeń obiektu;

- podejścia do szacowania ryzyka, np. zmiany metodyki szacowania;

- wartości i kategorii aktywów, np. wprowadzenia nowej technologii w zabezpieczeniach obiektów;

- kryteriów skutków zmaterializowania się potencjalnych zagrożeń na bezpieczeństwo obiektu;

- kryteriów oceny ryzyka, np. podniesienia lub obniżenia poziomu akceptowalnego ryzyka, czyli decyzji, że obiekt jest właściwie chroniony dzięki istniejącym środkom zabezpieczenia;

- kryteriów akceptowania ryzyka;

- całkowitego kosztu utrzymania, np. wzrostu kosztów eksploatacji systemów alarmowych;

- koniecznego zwiększenia zasobów, np. konieczności rozbudowy systemu alarmowego.

Monitorowanie ryzyka może skutkować modyfikacją lub uzupełnieniem podejścia, metodyki lub używanych narzędzi w zależności od:

- zidentyfikowanych zmian w konfiguracji, w oprogramowaniu urządzeń itp.;

- iteracji szacowania ryzyka, np. podjęcia decyzji, kiedy akceptujemy ryzyko;

- celu procesu zarządzania ryzykiem w bezpieczeństwie informacji, którym może być na przykład ciągłość działania, odporność na incydenty czy zgodność z wymaganiami prawnymi i normami zabezpieczenia technicznego;

- przedmiotu zarządzania ryzykiem (np. organizacji, jednostki organizacyjnej, procesu informacyjnego, jego technicznego wdrożenia, aplikacji, połączenia z centrum monitorowania, utrzymania skuteczności systemu alarmowego na najwyższym poziomie).

Szacowanie ryzyka podczas realizacji planu zabezpieczenia obiektu

Podczas zabezpieczania obiektu, gdy wydaje się, że posiadamy wystarczające dane do wykonania zaplanowanego systemu ochrony, należy także uwzględnić potencjalne ryzyko wystąpienia nieprawidłowości. Najczęstsze przyczyny to m.in.:

- brak dostatecznych wytycznych dotyczących realizacji projektu zabezpieczenia albo zbyt dokładne zapisy (zawężające lub wręcz wskazujące konkretne rozwiązania techniczne), albo zbyt ogólnikowe wskazówki – nawet bez powołania się na standardy techniczne i wymagania prawne dotyczące zabezpieczenia obiektów;

- nieaktualna dokumentacja projektowa albo brak dokumentacji projektowej;

- niedostateczny nadzór nad przebiegiem realizacji projektu systemu zabezpieczeń obiektu albo brak nadzoru;

- brak protokołów odbioru częściowych prac instalacyjnych i odpowiednich pomiarów elektrycznych;

- brak potwierdzenia wykonania funkcjonalno-użytkowych testów zainstalowanych systemów technicznych zabezpieczeń obiektu;

- nieuzgodnione z zamawiającym, wprowadzone przez wykonawcę zmiany sprzętowe i konfiguracyjne systemu zabezpieczeń;

- dokumentacja powykonawcza nieodpowiadająca stanowi rzeczywistemu lub wręcz mająca wady (np. brakuje dokładnego spisu zainstalowanych urządzeń).

Wymienione braki i wady stanowią typowe słabości zastosowanego w obiekcie systemu zabezpieczeń, które mogą być przyczyną wielu zagrożeń dotyczących obiektu i prowadzonej w nim działalności biznesowej (innymi słowy stanowią podatności na zagrożenia).

Zabezpieczając obiekt, należy uwzględnić szacowanie ryzyka na następujących etapach:

- Projekt wstępny/koncepcja systemu zabezpieczeń. Po wizji lokalnej należy przeanalizować zagrożenia i wstępnie oszacować ryzyko. Informacji powinien udzielić również użytkownik obiektu-zleceniodawca. Po realizacji wstępnego projektu zabezpieczenia obiektu należy ponownie oszacować ryzyko i przedstawić wyniki użytkownikowi obiektu, który musi zadecydować, czy je akceptuje.

- Projekt wykonawczy. Na tym etapie tworzy się projekt wykonawczy, w tym wskazuje rozwiązania techniczne i sposób zabezpieczenia z uwzględnieniem funkcjonalności systemu zabezpieczeń. Na tym etapie również powinna być możliwość oszacowania ryzyka, aby sprawdzić, czy zostały zachowane założone, adekwatne do zagrożeń poziomy zabezpieczenia obiektu.

- Szacowanie ryzyka podczas realizacji zabezpieczenia obiektu. Obejmuje ono sprawdzenie prawidłowości zabezpieczenia obiektu i zgodności z zatwierdzoną dokumentacją projektową oraz zaakceptowanymi zmianami.

- Szacowanie ryzyka podczas eksploatacji odebranego systemu zabezpieczenia obiektu – ciągłe monitorowanie stanu systemu zabezpieczeń obiektu w opisanych wyżej sytuacjach.

Przykładowe czynniki mające wpływ na podatność na zagrożenie

Oszacowanie ryzyka wymaga wskazania zagrożeń, ale także podatności na nie (słabości, które mogą być przyczyną zagrożeń). W cytowanej w poprzednich częściach artykułu normie ISO27001 wymienionych jest w załączniku wiele przykładów takich podatności, które mogą dotyczyć m.in.:

- sprzętu (np. wrażliwość na zmiany temperatury),

- sieci (np. złe połączenie kabli),

- personelu (np. nieobecność personelu),

- siedziby (np. brak fizycznej ochrony budynku),

- procedur w organizacji dotyczących bezpieczeństwa (np. brak regularnych audytów lub nieodpowiedni serwis).

W praktyce przy ustalaniu poziomu zagrożenia i adekwatności zabezpieczenia obiektu należy uwzględnić takie czynniki jak:

- kontekst organizacyjny i prawny obiektu – np. przeznaczenie obiektu, procesy biznesowe, jakie realizowane są w obiekcie, zasoby informacyjne, które wymagają ochrony ze względu na wymagania prawne;

- lokalizacja obiektu, środowisko naturalne, aspekty społeczne (np. możliwe manifestacje), lokalny ruch mogący utrudnić dojazd służb ratunkowych i interwencyjnych, lokalizacja innych obiektów mogących mieć wpływ na powstanie potencjalnych zagrożeń (np. stacji benzynowej), ewentualna obecność ogrodzenia wokół obiektu i stan tego ogrodzenia, lokalizacja obiektu na obszarze zagrożonym powodzią, możliwa obecność interesantów (także z firm trzecich) poruszających się po obiekcie, obsługa (serwis realizowany przez firmy zewnętrzne na terenie obiektu);

- konstrukcja głównego budynku, jego odporność na włamanie, cechy konstrukcyjne i architektoniczne budynku, które ułatwiają włamanie (stanowią podatności budynku na włamanie), np. niski parter, obecność gzymsu, dach połączony z dachem sąsiedniego budynku, nienadzorowane włazy techniczne, wejścia i klatki schodowe;

- to, czy stosowana jest ochrona fizyczna (osobowa), a także sposób takiego chronienia obiektu (np. ochrona czasowa, ochrona zapewniana przez pracowników firmy posiadającej koncesję na usługi ochrony fizycznej, dodatkowa ochrona grup interwencyjnych);

- funkcjonowanie zabezpieczeń elektronicznych i budowlano-mechanicznych w obiekcie, umożliwiających zdalne przesyłanie sygnałów alarmowych do lokalnych lub zdalnych centrów nadzoru;

- brak systemu alarmowego chroniącego obiekt;

- zagrożenie pożarem, zastosowane zabezpieczenie techniczne i wymagania prawne w tym zakresie, np. ewentualny brak zabezpieczenia systemem sygnalizacji pożarowej w miejscach o dużej podatności;

- inne zagrożenia – w tym środowiskowe, przestępcze i terrorystyczne.

Audyt zabezpieczenia technicznego obiektów powinien uwzględniać wyżej wymienione podatności, ale także procedury i wymagania. Ich zakres obejmuje m.in.:

- Zabezpieczenia techniczne, specyfikę funkcjonalno-użytkową systemów alarmowych oraz zabezpieczenia budowlano-mechaniczne adekwatne do poziomu zidentyfikowanych zagrożeń.

- Standardy i wymagania dotyczące ochrony obiektów, plany ochrony, specyficzne wymagania prawne, np. odnoszące się do utrzymania infrastruktury krytycznej, ochrony informacji niejawnych, ochrony danych osobowych, wymagania prawne w zakresie projektowania, instalacji i serwisowania systemów zabezpieczeń technicznych, wymagania prawne dotyczące bezpieczeństwa obsługi, instalacji i projektowania systemów przetwarzania danych.

- Bezpieczeństwo zasobów ludzkich. Należy sprawdzić m.in. procedury, umowy i regulaminy dotyczące oświadczenia o zachowaniu poufności dotyczące pracowników zajmujących się ochroną fizyczną, portierów, pracowników zajmujących się serwisem technicznym, pracowników patrolujących lub interweniujących oraz innych pracowników i współpracowników uczestniczących bezpośrednio lub pośrednio w procesie bezpieczeństwa obiektu, a także zaangażowanie kierownictwa, tj. w zapewnienie bezpieczeństwa tej świadomości kierownictwa w zakresie bezpieczeństwa czy też podejmowanie decyzji w zakresie finansowania bezpieczeństwa obiektu;

- Zabezpieczenia organizacyjne. Należą do nich procedury dotyczące eksploatacji i serwisu zabezpieczeń technicznych, ruchu osobowo-materiałowego, reagowania na zagrożenia (scenariusze działań), ochrony informacji, szacowania ryzyka i określania poziomu zagrożeń, zachowania ciągłości działania, stref ochrony i inne wymagania organizacyjne.

Mierniki skuteczności zabezpieczenia

Ocena skuteczności zabezpieczenia (jego efektywności) nie jest zadaniem łatwym, a wyniki mogą budzić kontrowersje. Przy określaniu mierników efektywności stosowanego zabezpieczenia organizacyjno-technicznego obiektów pomocne mogą być poniższe wskazówki zawarte w normie PN-ISO/IEC 27001.

„Organizacja powinna ocenić wyniki działań na rzecz bezpieczeństwa informacji oraz skuteczność systemu zarządzania bezpieczeństwem informacji. Organizacja powinna określić:

- co należy monitorować i mierzyć, włączając w to procesy związane z bezpieczeństwem informacji i zabezpieczenia;

- metody monitorowania, pomiaru, analizy i oceny, stosownie do potrzeb, w celu zapewnienia poprawności wyników;

- kiedy należy monitorować i wykonywać pomiary;

- kto powinien monitorować i wykonywać pomiary;

- kiedy należy analizować i oceniać wyniki monitorowania i pomiarów;

- kto powinien analizować i oceniać te wyniki.

Organizacja powinna zachować odpowiednie udokumentowane informacje jako dowód wyników monitorowania i pomiarów”1.

Aby wybrane metody pomiarów zostały uznane za poprawne, ich wyniki powinny być porównywalne i powtarzalne.

Jedną z metod pomiarów skuteczności zabezpieczeń jest stosowanie różnych procedur ich testowania, takich jak:

- zastosowanie narzędzi sprawdzających podatność czujek, central alarmowych i innych urządzeń zabezpieczających,

- wykonanie włamaniowych testów systemów zabezpieczeń – zasymulowanie włamania,

- dokonanie technicznych przeglądów urządzeń pod kątem funkcjonalno-użytkowym,

- przeanalizowanie skuteczności przekazywania przez system informacji o zagrożeniach lub informacji technicznych do centrów zarządzania bezpieczeństwem.

Należy wspomnieć o podstawowej zasadzie projektowania systemów zabezpieczeń: „przewidywany czas reakcji użytkownika systemu na zaistniałe zagrożenie powinien być krótszy od czasu, jaki jest potrzebny intruzowi na działania prowadzące do przejęcia kontroli nad chronionym dobrem”2.

Matematycznie można to zaprezentować w następujący sposób:

tr < ta

tr = tb + td + ti +tn

ta= twe + trca + twy

gdzie:

tr – czas reakcji systemu ochrony na zaistniałe zagrożenie

ta – czas realizacji ataku na chroniony obiekt

tb – czas bezwładności systemu nadzoru

td – czas wykrywania zagrożenia przez elementy detekcyjne systemu alarmowego

ti – czas potrzebny na przekazanie informacji o zaistniałym zagrożeniu przez komórki systemu nadzoru

tn – czas fizycznej neutralizacji zagrożenia lub podjęcia kroków mających na celu przeciwdziałanie zaistniałemu zagrożeniu

twe – czas związany z koniecznością forsowania fizycznych zabezpieczeń systemu ochrony przez intruza podczas atakowania chronionego obiektu (etap wstępny)

trca – czas związany z realizacją konkretnych, zaplanowanych celów ataku na chroniony obiekt (etap zasadniczy)

twy – czas potrzebny intruzowi na sforsowanie fizycznych zabezpieczeń systemu ochrony podczas opuszczania chronionego obiektu

Istnieją inne metody oceny skuteczności zabezpieczeń, które polegają na analizie matematycznej3, ale w praktyce wykorzystuje się raczej proste, intuicyjne sposoby opisane wcześniej. Systematyczne przeprowadzanie audytu zabezpieczeń jest jedną ze skutecznych metod i powinien on być stałym elementem monitorowania stanu zabezpieczenia technicznego obiektu.

Podsumowanie

W tej części artykułu poruszone zostały kwestie, które są często pomijane podczas przeprowadzania audytu dotyczącego bezpieczeństwa czy ekspertyzy dotyczącej stanu zabezpieczenia obiektu. Jedna z nich to potrzebą posiadania danych wyjściowych, jakimi są wyniki oszacowania ryzyka i plan postępowania z ryzykiem. Takie dane powinien otrzymać projektant, aby przygotować projekt zabezpieczenia obiektu adekwatnie do poziomu potencjalnych zagrożeń. Kolejna kwestia, która jest bardziej związana z wykonaniem zabezpieczeń, to wskazanie w procesie realizacyjnym momentów, w których należy oszacować ryzyko w celu weryfikacji działań projektanta i wykonawcy. Podczas analizowania ryzyka należy zwrócić uwagę na podatności obiektu na zagrożenia. Bardzo ważna jest również ocena skuteczności zastosowanych w obiekcie zabezpieczeń. Następna część artykułu będzie dotyczyła sposobu monitorowania i utrzymywania odpowiedniego poziomu bezpieczeństwa, przeciwdziałania incydentom i reagowania na nie, a także infrastruktury technicznej służącej do zabezpieczania obiektów.

Opracował

dr inż. Andrzej Wójcik

ekspert i rzeczoznawca ds. bezpieczeństwa technicznego i ochrony informacji

audytor ds. bezpieczeństwa biznesu

andrzejw@esinstal.pl

Przypisy:

- PN-ISO/IEC 27001 – Technika informatyczna. Techniki bezpieczeństwa. Systemy zarządzania bezpieczeństwem informacji. Wymagania.

- Marcin Buczaj, Strefowa organizacja systemów alarmowych w aspekcie realizacji założonych zadań ochrony w obiektach budowlanych, Zabezpieczenia 5/2011.

- Marek Szulim, Marek Kuchta, Metoda analizy skuteczności systemu bezpieczeństwa obiektu, Biuletyn Wojskowej Akademii Technicznej vol. LIX, nr 4/2010.