Nawet fachowcom od bezpieczeństwa komputerowego umyka pewna bardzo istotna zmiana, która zaszła w tej dziedzinie na początku obecnego wieku. Zmieniło się mianowicie w sieciach firmowych położenie informacji, które potencjalni napastnicy uznają za atrakcyjne. Jeszcze kilka lat temu uważano, że najcenniejsze dane w sieciach firmowych zlokalizowane są na serwerach i tak było w istocie. Do dziś pokutuje przekonanie, że szczególnym sukcesem napastnika jest włamanie na serwer i serwerom poświęca się najwięcej miejsca w instrukcjach i poradnikach konfiguracji, stacje robocze traktując po macoszemu. Tymczasem w większości firm na serwerach znajdują się informacje cenne dla firmy, których utrata zapewne byłaby niezwykle dotkliwa, ale dla napastnika dane te nie są specjalnie atrakcyjne. Za to dane wprowadzane przez operatorów niektórych stacji roboczych mogą okazać się dla intruza bezcenne.

W znacznym uproszczeniu można powiedzieć, że na serwerach firm z informacji szybko zamienialnych na gotówkę pozostały już tylko bazy danych klientów firmy. Nawiasem mówiąc, najłatwiej są one osiągalne ze stacji roboczych pracujących w sieci. Dlatego najtańszym sposobem zdobycia takiej bazy danych jest skorumpowanie możliwie mało znaczącego pracownika, z którego komputera jest dostęp do bazy, a potem już tylko oczekiwanie, aż zapuszczony na tym komputerze skrypt powoli, drogą kolejnych zapytań, skompletuje potrzebne dane. Oczywiście dla niektórych napastników - na przykład policjantów (także skarbowych) prowadzących czynności dochodzeniowe w firmie w sprawie gospodarczej - zasoby z serwerów mogą jednak być atrakcyjne.

Obecnie stacje robocze stały się celem niezwykle atrakcyjnym, choć specjaliści od bezpieczeństwa nie zawsze to zauważają. W szczególności dotyczy to tzw. stacji decyzyjnych: komputerów VIP-ów lub ich asystentek. Łatwo sobie wyobrazić korzyści z dostępu do zasobów stacji roboczej w sekretariacie prezesa wielkiej spółki akcyjnej - można poznać treść dokumentów przygotowywanych na zebrania zarządu, zanim zapoznają się z nimi decydenci. Zyskamy około dwóch tygodni na zebranie środków i inwestycje giełdowe, zanim decyzje zostaną oficjalnie opublikowane. Korzyści zależą tylko od środków zainwestowanych w grę giełdową. Zapewne konkurenci spółki zapłacą również za możliwość monitorowania decyzji jej zarządu...

Stacje robocze mogą być skutecznie atakowane w różny sposób - zwykle dzięki wykorzystaniu błędów oprogramowania lub przez oszukiwanie operatora. Tzw. wormy (robaki sieciowe) i inne oprogramowanie złośliwe codziennie dowodzą swojej skuteczności. Wormy mają jednak tę przewagę nad gotującym się do ataku na upatrzoną firmę hakerem, że nie muszą wybierać ofiar - każda jest dobra. Jednak haker, który chciałby się dobrać do informacji jakiejś firmy, czy wręcz do konkretnego komputera, jest w znacznie trudniejszej sytuacji. Z drugiej strony, rozwój techniki otwiera nowe możliwości przed napastnikami - jedną z nich jest, nieosiągalna dla wormów, możliwość podsłuchu emitowanych przez sprzęt komputerowy fal radiowych. Dotyczy to w szczególności klawiatur radiowych.

W niniejszym artykule przedstawione zostaną konkluzje z badań prowadzonych na Wydziale Cybernetyki Wojskowej Akademii Technicznej, nad urządzeniami bezprzewodowo (drogą radiową) komunikującymi się z jednostką centralną komputera. Wnioski dotyczą przede wszystkim możliwości podsłuchu klawiatur radiowych.

Dlaczego właśnie klawiatura?

W dawnych pracach nad wrażliwością systemów komputerowych jeden z autorów rozważał, jak można najskuteczniej dobrać się do informacji stacji roboczej, której operator może tworzyć lub edytować dokumenty zawierające pożądaną informację. Rozważając model warstwowy systemu komputerowego (obejmujący jego elementy sprzętowe i oprogramowanie), można wskazać następujące drogi przesyłania lub miejsca przechowywania informacji w komputerze:

- dyski (pamięć masowa) komputera, montowane wewnątrz obudowy bloku głównego,

- droga do monitora, emisja ujawniająca z monitora,

- droga do drukarki, emisja ujawniająca z drukarki (związana z drukowaniem),

- sieć przewodowa,

- sieć bezprzewodowa,

- droga z klawiatury przyłączonej kablem, przez wejście PS2 lub USB,

- droga z klawiatury radiowej.

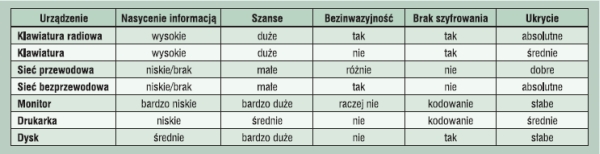

Można ocenić atrakcyjność ataków na każde z tych miejsc, jak to przedstawia tab. 1, rozpatrując następujące cechy tych ataków:

1. Informacyjność - to cecha ilustrująca nasycenie przesyłanego sygnału (lub zapisu na nośniku) użyteczną dla napastnika informacją. Interesująca napastnika informacja przechwycona z połączenia z monitorem będzie znacznej objętości, ta sama przechwycona z klawiatury będzie zajmować znacznie mniej miejsca. Można przypuszczać, że przechwycenie sygnału wysoce informacyjnego będzie bardziej atrakcyjne dla napastnika niż „niskoinformacyjnego". Okazuje się, że informacja przesyłana do/z klawiatury jest najbardziej „nasycona informacją". To naturalne, że aktualne dokumenty są wprowadzane z klawiatury, a właśnie na takich dokumentach napastnikowi zależy najbardziej. Najgorszą wartość ten parametr przyjmuje dla monitora.

2. Szanse na napotkanie atrakcyjnej dla napastnika informacji w przesyłanym sygnale lub na nośniku. Ogólnie można się spodziewać, że aktualna informacja z pewnością znajdzie się na dysku, zapewne będzie wprowadzana z klawiatury, być może zostanie wydrukowana, zaś przesłanie jej przez sieć nastąpi tylko w wyjątkowych przypadkach.

3. Bezinwazyjność - to cecha, która charakteryzuje zakres koniecznych zmian w komputerze ofiary (w jego strukturze sprzętowej lub oprogramowaniu) niezbędnych dla powodzenia ataku. Dla napastnika najbardziej atrakcyjne będą oczywiście ataki całkowicie bezinwazyjne - niewymagające wprowadzenia zmian, co jest osiągalne w przypadku podsłuchu ulotu elektromagnetycznego, podsłuchu sieciowego w sieciach bezprzewodowych lub przewodowych, w których koncentratorem jest hub (ARP spoofing lub inną technikę man-in-the-middle należy uznać za zmianę w połączeniu). Za inwazyjne uznane powinny zostać wszystkie techniki wymagające instalacji specjalnego oprogramowania - zmierzającego do przejęcia informacji, a następnie wyprowadzenia jej do napastnika; absolutnie bezinwazyjne techniki zapewniają praktyczną niewykrywalność ataku. Klawiatura radiowa zajmuje tu zaszczytne pierwsze miejsce (ex aequo z siecią WiFi).

4. Brak szyfrowania - oznacza spodziewany brak ochrony kryptograficznej przesyłanej (lub pamiętanej) informacji; informacja przesyłana z klawiatury nie jest szyfrowana, a sposób kodowania sygnału jest stosunkowo prosty;

5. Ukrycie - charakteryzuje stopień trudności wykrycia wprowadzonych przez napastnika zmian w obiekcie, niezbędnych dla powodzenia ataku; wartość tej cechy należy uznać za maksymalną dla ataków bezinwazyjnych (ukrycie absolutne chociażby z tej racji, że nieistniejących zmian wykryć się nie da - uzasadnienie formalnie zapewne niepoprawne, ale w praktyce oczywiście prawdziwe).

Im „bardziej dodatnie" określenia w każdym z wierszy, tym bardziej atrakcyjne dla napastnika odpowiednie połączenie. Tab. 1, jak widać, wskazuje jednoznacznie zwycięzcę - z punktu widzenia napastnika najodpowiedniejsze jest zdobywanie informacji pobieranej przez aplikację z klawiatury, zwłaszcza bezprzewodowej. Główną konkluzją z tego przeglądu jest to, że informacja przesyłana z klawiatury bezprzewodowej do stacji bazowej (podłączonej kablem do komputera) to marzenie szpiega: daje możliwość biernego - niewykrywalnego podsłuchu, a informacja wpisywana przez operatora przesyłana jest znak po znaku, zatem właściwie bez możliwości efektywnego szyfrowania blokowego. Co prawda trzeba przyznać, że tab. 1 jest cokolwiek tendencyjna - nie obejmuje cechy precyzji wyników, mierzonej np. podobieństwem pozyskanych dokumentów do ich pierwowzorów. W tym zaś rankingu na pierwszym miejscu znajduje się drukarka i monitor, a na szarym końcu klawiatura bezprzewodowa. Na szczęście dla napastnika ta różnica nie jest znowu aż tak wielka, aby uniemożliwić pozyskanie interesującej informacji - najwyżej jej postać nie będzie doskonała.

Skoro mowa o przemilczanych wadach ataku na klawiaturę, można przypomnieć, że istnieją takie postaci informacji, które nie są wprowadzane ani edytowane za pomocą klawiatury - to rysunki, obrazy, zapisy dźwięku czy filmy. Pozostaną one niedostępne dla napastnika. Podobnie przeszkodę w skompletowaniu obrazu dokumentu stanowić mogą także sytuacje, gdy dokument nie jest tworzony od początku, a jedynie poprawiany przez operatora.

W ogólności do prób zdobycia informacji pobieranych przez aplikacje z klawiatury można użyć różnych narzędzi:

- dowolnego narzędzia do podsłuchu „z powietrza" sygnału radiowego,

- skrycie zainstalowanego programu przechwytującego wszystkie wciskane klawisze (to tzw. keylogger lub key thief) lub

- modyfikacji sprzętowych (klawiatury lub kabla) wprowadzonych w komputerze ofiary.

Ostatni z wymienionych sposobów to wprowadzenie modyfikacji sprzętowych przez zamontowanie w klawiaturach komputerów (lub jednostkach centralnych) niewielkich urządzeń nadawczych. Wymagałoby to wprowadzenia własnej ekipy na teren ofiary, po czym wykorzystania braku nadzoru, działania pod pretekstem dokonania naprawy lub szybkiej podmiany klawiatury. Alternatywą jest wypróbowanie praktykowanego ponoć przez szpiegów gospodarczych sposobu na podsłuch telefoniczny: dostarczania konkurencyjnej firmie superatrakcyjnych telefonów komórkowych z najwyższej półki w ramach promocji, oczywiście telefonów odrobinę zmodyfikowanych... To samo można zrobić z klawiaturą, ale szansa na trafienie jej w pożądane miejsce jest dużo niższa niż w przypadku telefonu komórkowego.

Emisja fal radiowych - zjawisko nie zawsze niepożądane

Problem niepożądanej emisji elektromagnetycznej jest znany od dawna. Poświęcono mu liczne publikacje, a zapewne równie wiele, i to znacznie ciekawszych opracowań, pozostało utajnionych z racji ich związku z ochroną informacji niejawnych. Wystarczy wspomnieć tylko powszechnie znany kryptonim „Tempest". Na wstępie warto podkreślić różnice w traktowaniu emisji elektromagnetycznej:

1. W przypadku „klasycznych" komputerów emisja jest zjawiskiem niepożądanym i bezwzględnie zwalczanym - zarówno ujawniająca, jak i zakłócająca.

2. W przypadku sieci bezprzewodowych emitowany sygnał roboczy powinien być możliwie czysty i o jak największym zasięgu.

3. W przypadku urządzeń zewnętrznych komunikujących się drogą radiową z komputerem pożądane jest uzyskanie czystej, niezakłóconej transmisji w założonym zasięgu pracy urządzenia, najlepiej ograniczonym do niewielkiej strefy obejmującej urządzenie i nadawczo-odbiorczą jednostkę sterującą. Poza tą strefą emisja jest niepożądana.

Łatwo zauważyć, że ten ostatni przypadek jest szczególnie niewygodny dla projektantów, co zdaje się otwierać nowe perspektywy przed intruzami. Skoro, jak wspomniano, tyle napisano o niebezpieczeństwie niepożądanej emisji elektromagnetycznej (przypadek pierwszy na liście powyżej), można się spodziewać, że celowe wysyłanie silnego sygnału w eter dopiero pozwoli na podsłuchiwanie! Doświadczenia z sieciami bezprzewodowymi zadają się potwierdzać to rozumowanie.

Klasyczne narzędzia - keyloggery

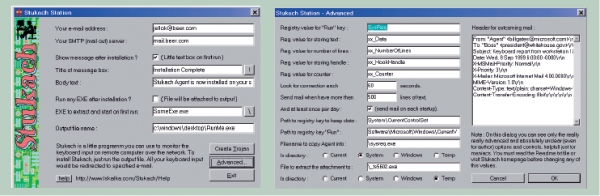

Interesującymi narzędziami ataku na stacje robocze są keyloggery - programy do przechwytywania informacji z klawiatury. Używane są do różnych celów, zarówno legalnych (np. do monitorowania zdarzeń lub nadzoru nad pracownikami), jak i nie. Ten ostatni przypadek bardziej pasuje do tematu niniejszego tekstu jako alternatywne narzędzie do podsłuchu klawiatury. Dobry keylogger tego rodzaju (czyli szpiegowski) powinien rejestrować wszystkie wciskane klawisze, łącznie ze sterującymi, poddawać plik zebranych danych kompresji, szyfrować go i wysyłać (na przykład pocztą) pod wskazany adres. Niektóre wersje rejestrują również nagłówek okna przy zmianie okien oraz przeniesienia kursora za pomocą myszki. Na komputerze ofiary instalowany jest skrycie program (nazywany także agentem keyloggera), który powinien być trudno wykrywalny.

Jeśli agent nie ma być instalowany ręcznie, zwykle występuje pewien program instancyjny, najczęściej udający zupełnie inny lub z innym programem „zbindowany". Program instalacyjny jest preparowany tak, aby można było łatwo nakłonić operatora atakowanego komputera do uruchomienia go - np. jest przesyłany jako atrakcyjna gra lub niecierpiąca zwłoki ważna poprawka do systemu. Istotą działania programu instalacyjnego jest skryte - niedostrzegalne dla operatora atakowanego komputera - osadzenie agenta keyloggera. Skojarzenie z koniem trojańskim jest tu całkowicie na miejscu.

Keyloggerów w Internecie jest zatrzęsienie (por. [3]), ale dla ilustracji najlepiej nadaje się klasyczny keylogger o nazwie Stukach. Rys. 1 przedstawia dwa okna sterujące programu Stukach Station. To generator programów instalacyjnych, które instalują tzw. agenta stukacha o parametrach pożądanych przez operatora. Łatwo zauważyć, że operator tego programu może wybrać nazwy dla programu instalacyjnego i dla przyszłego agenta, lokalizację zarówno agenta, jak i pliku gromadzonych danych, miejsca wpisu do rejestru itd. Na pierwszym ekranie widać adres pocztowy, pod który mają być wysyłane gromadzone dane, zaś na drugim można ustawić wiersze początkowe wysyłanego maila; przed wierszem „From:" użytkownik o większej wyobraźni może dodać kilka wierszy „Received". Warto zauważyć, że poczta wysyłana jest w protokole SMTP bezpośrednio do wskazanego serwera pocztowego, co pozwala ominąć lokalne mechanizmy nadzoru poczty, oczywiście jeśli pozwalają one na połączenia zewnętrzne na port poczty (25).

Stukach jest doskonałym narzędziem, jego obsługa nie wymaga specjalnych umiejętności. Mógłby być skutecznie wykorzystywany przez tzw. script kiddies gdyby nie to, że jest doskonale znany programom antywirusowym. Podkreślić jednak trzeba, że dla specjalisty przerobienie programów rozpoznawanych przez antywirusy na wersje niewykrywalne nie stanowi problemu. Modyfikacja tzw. sygnatur wirusowych - fragmentów kodu, na podstawie których monitory antywirusowe identyfikują niepożądane programy - wymaga kwalifikacji odpowiadającym mniej więcej umiejętnościom studenta drugiego roku informatyki, jeśli program studiów obejmuje asembler.

Problemem jest ukrycie w systemie osadzonego keyloggera. Można się również spodziewać, że po wykryciu jego obecności napastnik będzie zagrożony: prowadzący dochodzenie pójdą tropem wysyłanej przez keylogger informacji - do komputera napastnika. O ile oczywiście ten ostatni nie podjął należytych środków zmierzających do zapewnienia sobie anonimowości.

Keyloggery okazują się znakomitymi narzędziami pomocniczymi także podczas podsłuchu klawiatur radiowych „z powietrza".

Podsłuch „z powietrza"

Podsłuch sygnałów związanych z przyciskaniem klawiszy klawiatury jest możliwy dzięki rejestrowaniu fal radiowych emitowanych przez klawiaturę bezprzewodową w ramach komunikacji jej modułu klawiatury ze stacją bazową - niewielkim urządzeniem podłączonym do klawiaturowego gniazda PS2 lub do gniazda USB komputera. Oczywiście możliwe jest również rejestrowanie niepożądanej emisji elektromagnetycznej towarzyszącej działaniu elektroniki klawiatury.

W przypadku klawiatury bezprzewodowej sygnał roboczy komunikacji między klawiaturą a bazą przesyłany jest albo zgodnie ze standardem Bluetooth (tzw. profile K5 lub K13, inne niż w telefonach komórkowych), albo według reguł wybranych przez konstruktorów dla tej jednej konstrukcji (typu) urządzenia. Obecnie2 oferta rynkowa klawiatur Bluetooth w polskich sklepach internetowych to kilka modeli (na ponad 800 oferowanych), wszystkie w cenie powyżej 600 zł, gdy ceny pozostałych klawiatur radiowych (z myszką) to średnio poniżej 100 zł [11].

Klawiatury bezprzewodowe zgodne ze standardem Bluetooth działają na częstotliwości 2,4 GHz, pozostałe zwykle na częstotliwościach poniżej 1 GHz. Dla klawiatur bezprzewodowych poza Bluetooth nie zostały jeszcze ustalone standardy połączeń radiowych. W tych urządzeniach można się spodziewać prostego protokołu punkt-punkt, dalece różniącego się od złożonych protokołów sieciowych. Ze względów ekonomicznych zapewne nie wystąpią również konstrukcje z dokładną separacją i uzgadnianiem kanałów. Dotychczasowe badania dostępnych klawiatur wykazują, że tak jest w istocie.

Pierwszym eksperymentem przeprowadzonym przez autorów niniejszego opracowania było umieszczenie w pobliżu podsłuchiwanego komputera z radiową klawiaturą drugiego komputera wyposażonego w identyczną stację bazową klawiatury (urządzenie nadawczo-odbiorcze dołączane do gniazda klawiatury). Osiągnięto spektakularny sukces - drugi komputer rejestrował całość sterowania za pomocą klawiatury (co ciekawe

- bezprzewodowej myszki również) z pierwszego komputera.

Jak z tego wynika, atak przez podsłuch radiowej klawiatury to w większości przypadków działanie dziecinnie proste. Wystarczy:

- zapakować do teczki notebook z podłączonym urządzeniem bazowym identycznego typu, w jakie wyposażony jest komputer ofiary,

- włączyć program rejestrujący wciskane klawisze (najlepiej keylogger, ale wystarczy Notatnik lub np. MS Word) na notebooku i zbliżyć się, aby wejść w zasięg emisji klawiatury.

Zostaną zarejestrowane wszystkie wciśnięcia klawiszy. Także początkowe hasła systemowe (które są zwykle nieosiągalne dla programów szpiegowskich instalowanych na komputerze ofiary). Ten sposób ataku jako tani i dostępny dla każdego wścibskiego użytkownika (nie wymaga specjalnych umiejętności) uznano za szczególnie niebezpieczny. Dalej rozważano zagrożenie takim właśnie atakiem - nie uwzględniając możliwości stosowania anten kierunkowych przez napastnika.

W laboratoriach firmy Siltech oraz WAT przeprowadzono szereg pomiarów i badań zmierzających do rozpoznania dla bezprzewodowych klawiatur co najmniej:

- widma tego promieniowania,

- zasięgu promieniowania urządzeń,

- przenikania sygnału przez przeszkody naturalne dla reprezentatywnych środowisk pracy.

Badania dotyczyły tylko warstwy fizycznej połączeń. Poddawano im różne klawiatury, uznane za rokujące sukces rynkowy i wyznaczające kierunek rozwoju, mieszczące się w rozsądnym przedziale cenowym. Czytelnikowi zainteresowanemu stroną techniczną badań i wynikami pomiarów można polecić opracowania [5] i [6]. Szczegółowe wyniki zawarto w pracy [7].

Zasięgi sygnału

Dalej przedstawiono wyniki wybranych badań zmierzające do określenia skutecznych zasięgów przechwytywania informacji. Rozpoznawano maksymalne odległości od klawiatur, z których możliwe było przechwytywanie sygnału czytelnego dla odpowiedniej stacji bazowej, bez dodatkowego wzmocnienia sygnału z anteny odbiorczej ani dodatkowych anten. Pomiarów zasięgu na potrzeby niniejszego opracowania dokonywano w następujących warunkach:

1. Teren otwarty - badanie przeprowadzono w terenie otwartym, płaskim bez żadnych przeszkód między nadajnikiem a odbiornikiem, z dala od powierzchni, które mogłyby odbijać sygnał.

2. Dwoje drzwi - badanie przeprowadzono w pomieszczeniach w amfiladzie, oddzielonych dwoma drzwiami osadzonymi w ściankach działowych; pierwsze to drzwi biurowe wykonane z płyty MDF o grubości 4 cm z oszkloną górną częścią, drugie to metalowe drzwi antywłamaniowe.

3. Dwie ścianki i urządzenia - badanie przeprowadzono w pomieszczeniach oddzielonych dwoma ścianami działowymi (zawierającymi także instalację elektroenergetyczną) zbudowanymi z czerwonej cegły, oklejonymi z obydwu stron płytą kartonowo-gipsową. Na drodze transmisji występowały typowe urządzenia AGD (lodówka, zamrażarka), pracujący odbiornik TV oraz pracujący komputer stacjonarny wyposażony w klawiaturę bezprzewodową Bluetooth.

4. Klatka schodowa - badanie przeprowadzono z klatki schodowej, pół kondygnacji poniżej pomieszczeń opisanych powyżej jako dwoje drzwi (pomieszczenia w amfiladzie, oddzielone dwoma drzwiami: biurowymi i metalowymi - antywłamaniowymi, osadzonymi w ściankach działowych).

5. Dwie ściany suporeks - badania przeprowadzono w pomieszczeniach biurowych oddzielonych dwoma ścianami działowymi wykonanymi z suporeksu o grubości 30 cm.

Dodatkowo wykonano próbę przechwycenia sygnału klawiatur radiowych umieszczonych w pomieszczeniu na trzecim piętrze budynku, za zamkniętymi drzwiami balkonowymi. Są to drzwi plastikowe, trzykomorowe posiadające podwójną szybę. Między szybami znajduje się próżnia (są to obecnie najbardziej typowe okna na rynku). Stanowisko przechwytujące zlokalizowano na zewnątrz budynku mieszkalnego w odległości poziomej 3,5 m do fasady balkonu i w odległości w pionie 9 m w dół. Próba zakończyła się powodzeniem.

Podczas badań przenikania fal radiowych dokonano pewnych obserwacji, których nie udało się uogólnić, ale wydaje się, że dobrze oddaje je kolokwialne sformułowanie jednego z uczestników opisanych wyżej działań: „Stropy zachowują się nieobliczalnie".

Wyniki w budynkach z nowego budownictwa były zbliżone i wskazywały na dobrą przenikalność ścian. W budynku głównym Wojskowej Akademii Technicznej ścianki działowe wykazywały nieco podobną przenikalność, natomiast ściany nośne stanowiły dla badanych fal radiowych nieprzebytą przeszkodę. Warto jednak zaznaczyć, że budynek ten został postawiony w latach pięćdziesiątych ubiegłego stulecia, jak głosi plotka - z wbudowaną odpornością na niedalekie wybuchy jądrowe.

Konkluzje

Podsłuch klawiatur bezprzewodowych stanowi realne zagrożenie poufności informacji. W większości przypadków wystarczy wejść w zasięg emisji klawiatury, niosąc teczkę z pracującym notebookiem (i z odpowiednią stacją bazową). Pozwala to zarejestrować wszystkie naciśnięcia klawiszy klawiatury podsłuchiwanego komputera. Koszt urządzeń do takiego ataku jest równy cenie klawiatury, nie wymaga również specjalnych kwalifikacji, dlatego ten rodzaj ataku był głównym rozpatrywanym w niniejszym opracowaniu zagrożeniem.

Najważniejszym parametrem określającym szanse sukcesu napastnika i obrońcy jest zasięg klawiatury, a dokładniej granice strefy, w której możliwy jest skuteczny podsłuch. Na podstawie przeprowadzonych do tej pory badań można zapewnić, że odległość 35 m zapewnia skuteczną ochronę przed podsłuchem (prowadzonym bez specjalnych anten kierunkowych). Napastnik, aby mieć pewność sukcesu, musi zbliżyć się z odbiornikiem na odległość 15 m do klawiatury. Do prezentowanych wyników badań należy jednak podchodzić z pewną ostrożnością - dotychczas przebadano tylko kilka egzemplarzy/typów klawiatur i na tej podstawie trudno jest formułować wnioski o stosowalności wyników dla innych typów urządzeń, a nawet o powtarzalności wyników dla innych egzemplarzy badanych typów.

Na szczęście można zalecić prostą metodykę tzw. strefowania, czyli wyznaczania granicy bezpiecznej strefy emisji dla stanowiska komputerowego wyposażonego w bezprzewodową klawiaturę. Należy:

1. Przygotować komputer przenośny.

2. Odłączyć stację bazową badanej klawiatury i przyłączyć ją do komputera przenośnego.

3. Przygotować plany/szkice otoczenia dla kondygnacji, na której znajduje się stanowisko komputerowe, oraz kondygnacji poniżej i powyżej.

4. Naładować baterie klawiatury oraz komputera przenośnego. Monitorować poziom baterii i powtarzać ładowanie (wymieniać baterie na naładowane), ilekroć poziom naładowania baterii komputera przenośnego opadnie poniżej 95%.

5. Na komputerze przenośnym uruchomić na przykład aplikację Notatnik.

6. Włączoną klawiaturę umieścić w miejscu pracy, następnie wcisnąć i zablokować klawisz H.

7. Poruszać się z komputerem wokół klawiatury, obserwując ekran i wyznaczając miejsca, w których zanika odbiór znaków z klawiatury. Oznaczyć te miejsca na planie kondygnacji.

8. Powtórzyć wyznaczanie tych granic na kondygnacji poniżej i powyżej (o ile istnieją).

9. Podobnie wyznaczyć granice strefy na zewnątrz budynku, przy otwartych oknach.

Takie postępowanie pozwoli na wyznaczenie strefy zagrożenia podsłuchem. Można zalecić przestrzeganie następujących reguł:

- dokonanie strefowania,

- zwiększenie wyznaczonej strefy o rozsądny margines bezpieczeństwa (ok. 20%), - ograniczenie dostępu obcych do wyznaczonej strefy,

- powstrzymanie się od pisania czegokolwiek na klawiaturze, jeśli w pobliżu znajduje się obcy,

- wprowadzenie zakazu pozostawiania jakichkolwiek przedmiotów w strefie przez obcych.

Terminu „obcy" użyto dla określenia osoby, która nie powinna mieć dostępu do informacji przetwarzanych na komputerze.

Opisany w pierwszym akapicie niniejszego rozdziału sposób podsłuchiwania to najprostsza forma tego procederu, a strefa wyznaczona opisaną wyżej metodą dotyczy zagrożenia tylko takim podsłuchem. Tymczasem nie można wykluczyć zastosowania przez napastnika anten kierunkowych. Niniejsze opracowanie nie pozwala wnioskować o zasięgu tego rodzaju podsłuchów, z pewnością jednak będą one większe niż te, które przedstawiono w tab. 2.

Na szczególne podkreślenie zasługuje praktyczna niewykrywalność podsłuchu klawiatur radiowych (oczywiście poza przypadkami użycia środków ochrony fizycznej), co czyni z niego atrakcyjną technikę operacyjną.

Oczywiście rezygnacja ze stosowania klawiatur bezprzewodowych rozwiązuje większość opisanych wyżej problemów...

Dodatkowe ostrzeżenie

Zaprezentowane dotychczas konkluzje dotyczą podsłuchu sygnału transmitowanego między klawiaturą a stacją bazową. Z badań laboratoryjnych wyłania się jednak możliwość podsłuchu także innych sygnałów, niepożądanych, ale jednak generowanych z anten różnych urządzeń bezprzewodowych (nie tylko klawiatur komputerów). To sygnały nadawane z anteny ale przedostające się do układów nadawczych drogą przesłuchów (przez indukcję lub po liniach zasilania) wewnętrznych sygnałów z innych podzespołów elektronicznych komputera. Można spodziewać się możliwości skutecznego podsłuchu każdego urządzenia z włączonym nadajnikiem sieci bezprzewodowej czy Bluetooth, i to podsłuchu na częstotliwościach poniżej 1 GHz.

Autorzy niniejszego opracowania są zdania, że teoretycznie podsłuch jest możliwy w przypadku wszelkich urządzeń elektronicznych, ale jeśli urządzenie zawiera włączony układ antenowy, to problem podsłuchu (i to wcale nie głównego transmitowanego sygnału) przesuwa się zdecydowanie z obszaru opowieści o żelaznym wilku w obszar realnych zagrożeń. Przyczyną jest pojawiająca się zupełnie nowa jakość - do tej pory emisja ujawniająca dotyczyła sygnałów niezwykle małej mocy, w rozważanych przypadkach (komputerów z antenami nadawczymi) emisja ujawniająca to sygnał zaledwie dziesięciokrotnie słabszy od głównego sygnału roboczego anteny.

Adam E. Patkowski

Robert Piotrowski

Literatura

1. 802.15.1 IEEE Standard for Information technology. Telecommunications and information exchange between systems. Local and metropolitan area networks. Specific requirements. Part 15.1: Wireless medium access control (MAC) and physical layer (PHY) specifications for wireless personal area networks (WPANs). IEEE 14 June 2005.

2. Janczak J.: Zakłócanie informacyjne, Akademia Obrony Narodowej, Warszawa, 2001 r.

3. Keyloggers. [@]: http://www.2-spyware.com/keyloggers-removal, stan z dnia 10 czerwca 2007 r.

4. Kossowski R., Trela K.: Emisja elektromagnetyczna sprzętu komputerowego jako zagrożenie bezpieczeństwa informacji. II Krajowa Konferencja Zastosowań Kryptografii Enigma'98. Warszawa, 1998.

5. Patkowski A. E., Piotrowski R.: Bezprzewodowe klawiatury - czy to bezpieczne?, materiały XI Krajowej Konferencji Zastosowań Kryptografii Enigma 2007, Warszawa, 2007 r.

6. Patkowski A. E., Piotrowski R.: Bezprzewodowe klawiatury - nowe możliwości podsłuchu. X Seminarium Techniczne aspekty przestępczości teleinformatycznej. Wyższa Szkoła Policji, Szczytno, 2007.

7. Piotrowski R.: Badanie zagrożeń dla bezpieczeństwa informacji wynikających z użytkowania bezprzewodowych urządzeń zewnętrznych, praca magisterska, WAT, Warszawa, 2007.

8. Rozporządzenie Rady Ministrów z 29 czerwca 2005 r. w sprawie Krajowej Tablicy Przeznaczeń Częstotliwości.

9. Szczypiorski K., Cabaj K., Margasiński I. Kruszyński A.: Rozwój sieci telekomunikacyjnych i sieci następnej generacji - aspekty strukturalne, funkcjonalne, techniczne i normalizacyjne. Cześć III: Analiza zagrożeń i ochrona danych w sieciach bezprzewodowych. Raport końcowy. Warszawa, 2005 r.

10. Windows Platform Design Notes. Designing Hardware for the Microsoft Windows Family of Operating Systems. Keyboard Scan Code Specification. Revision 1.3a, Microsoft Corporation, March 16, 2000.

11. Zestawienia ofert klawiatur bezprzewodowych z portali www.skapiec.pl i www.ceneo.pl, stan na 9 lipca 2007 r.

Zabezpieczenia 4/2007