Ochrona i nadzór nad obiektem, zapewniane przez systemy zabezpieczenia mienia, powinny być realizowane w sposób uniemożliwiający potencjalnemu intruzowi dostęp do newralgicznych stref obiektu i osiągnięcie przez niego zamierzonych celów ataku. Systemy sygnalizacji włamania i napadu (SSWiN) wykorzystywane do ochrony obiektów mają za zadanie przekazać użytkownikowi systemu informacje o zidentyfikowaniu zagrożenia. Celowe staje się takie zabezpieczenie obiektu, aby informacja o wykryciu zagrożenia nastąpiła w możliwie najwcześniejszym etapie jego powstawania, jeszcze przed osiągnięciem przez intruza zamierzonych celów ataku. Taka organizacja systemu alarmowego umożliwia przedsięwzięcie skutecznych środków ochrony mających na celu neutralizację zagrożenia. Artykuł pokazuje, na czym polega strefowa organizacja systemów alarmowych na przykładzie obiektów budowlanych, w szczególności o charakterze mieszkalnym. Przedstawione są główne zadania poszczególnych stref stanowiących strukturę organizacyjną SSWiN w obiektach. Główną częścią artykułu jest analiza roli elementów detekcyjnych w poszczególnych strefach ochrony oraz ocena skuteczności systemu alarmowego realizującego zadania systemu sygnalizacji włamania i systemu sygnalizacji napadu.

Ochrona i nadzór nad obiektem, zapewniane przez systemy zabezpieczenia mienia, powinny być realizowane w sposób uniemożliwiający potencjalnemu intruzowi dostęp do newralgicznych stref obiektu i osiągnięcie przez niego zamierzonych celów ataku. Systemy sygnalizacji włamania i napadu (SSWiN) wykorzystywane do ochrony obiektów mają za zadanie przekazać użytkownikowi systemu informacje o zidentyfikowaniu zagrożenia. Celowe staje się takie zabezpieczenie obiektu, aby informacja o wykryciu zagrożenia nastąpiła w możliwie najwcześniejszym etapie jego powstawania, jeszcze przed osiągnięciem przez intruza zamierzonych celów ataku. Taka organizacja systemu alarmowego umożliwia przedsięwzięcie skutecznych środków ochrony mających na celu neutralizację zagrożenia. Artykuł pokazuje, na czym polega strefowa organizacja systemów alarmowych na przykładzie obiektów budowlanych, w szczególności o charakterze mieszkalnym. Przedstawione są główne zadania poszczególnych stref stanowiących strukturę organizacyjną SSWiN w obiektach. Główną częścią artykułu jest analiza roli elementów detekcyjnych w poszczególnych strefach ochrony oraz ocena skuteczności systemu alarmowego realizującego zadania systemu sygnalizacji włamania i systemu sygnalizacji napadu.

1. Wprowadzenie

Technika zabezpieczenia mienia to dziedzina techniki, która wykorzystuje osiągnięcia wielu dziedzin nauki i techniki do ochrony mienia, życia i zdrowia lub informacji. W technikach zabezpieczenia mienia najczęściej wykorzystuje się osiągnięcia mechaniki, elektroniki i informatyki. Podstawowymi grupami, jakie można wyodrębnić w szeroko pojmowanej dziedzinie technik zabezpieczenia mienia, są:

- systemy kontroli dostępu,

- systemy alarmowe,

- systemy dozorowe (monitorowanie).

Każda z tych grup charakteryzuje się specyficznymi, wyróżniającymi się czynnikami. Różny jest zakres ich działania oraz związanych z nim funkcji i procedur.

System kontroli dostępu to system obejmujący wszystkie składniki konstrukcyjne i organizacyjne oraz te, które odnoszą się do urządzeń, niezbędne do sterowania dostępem [3]. Z definicji wynika, że systemy kontroli dostępu odpowiadają za fizyczne uniemożliwienie dostępu intruza do zabezpieczanego mienia. Środki zabezpieczające z tej grupy są oparte na zdobyczach z zakresu mechaniki, mechatroniki i automatyki, wspomaganej jedynie telekomunikacją i przesyłem sygnału.

System alarmowy to instalacja do wykrywania i sygnalizowania obecności, wejścia lub usiłowania wejścia intruza do chronionego obiektu [1]. Środki z tej grupy odpowiadają za identyfikowanie zagrożenia oraz przekazanie informacji o wykrytym zagrożeniu użytkownikowi systemu odpowiedzialnemu za neutralizację zagrożenia. Rozwój tej grupy zabezpieczeń jest możliwy dzięki zaadaptowaniu osiągnięć z zakresu elektroniki, metrologii i cyfrowego przetwarzania sygnałów.

System dozorowy to system służący do obserwacji, wykrywania, rejestrowania i sygnalizowania warunków wskazujących na zaistnienie niebezpieczeństwa powstania szkód lub zagrożenia osób lub mienia [5]. Zadania tej części systemów zabezpieczeń to kontrolowanie stanu chronionego obiektu oraz monitorowanie zachodzących w nim zmian.

W dalszej części artykułu zostaną przedstawione warunki skuteczności działania systemów ochrony oparte na analizie czasów poszczególnych działań potencjalnego intruza w chronionym obiekcie oraz działaniami użytkownika systemu. Poziom skuteczności zastosowanego systemu ochrony będzie wynikiem zależności czasowych pomiędzy występującymi w obiekcie zdarzeniami. Główną częścią artykułu jest prezentacja koncepcji strefowej organizacji systemu ochrony. W ramach tego zostanie scharakteryzowane zostaną poszczególne strefy ochrony i ich usytuowanie na terenie chronionego obiektu.

2. Pojęcie skutecznego działania systemów ochrony

Mechanizm zabezpieczenia posiadanego dobra (życia, zdrowia, mienia, informacji, wartości intelektualnej) polega na informowaniu o wystąpieniu potencjalnego zagrożenia i sygnalizowaniu możliwości utraty posiadanego dobra oraz przeciwdziałaniu utracie posiadanego dobra. Działania mające na celu przywłaszczenie sobie cudzej własności są niezmienne i polegają na zebraniu informacji o posiadanym przez inne osoby i stanowiącym realną wartość mieniu oraz dokonaniu zaboru tego mienia.

Chociaż sam mechanizm działania systemów zabezpieczeń nie zmienił się od lat, stosowane w nich techniki ewoluowały wraz z rozwojem i postępem technologicznym. Obecnie w systemach, które mają za zadanie ograniczenie lub uniemożliwienie intruzowi fizycznego dostępu do chronionego dobra, coraz częściej wykorzystuje się techniki komputerowe i teleinformatyczne. Systemy te umożliwiają już nie tylko fizyczne zabezpieczenie dóbr przez kontrolowanie dostępu do nich, ale także ich obserwację oraz działania alarmowe w przypadku wykrycia zagrożenia.

Systemy alarmowe nie służą do powstrzymania intruza przed wejściem do obiektu; ich zadaniem jest wykrycie zagrożenia oraz powiadomienie o nim użytkownika. Parametrem określającym skuteczność systemu alarmowego jest czas jego reakcji na wykryte zagrożenie [4]. Samo poinformowanie użytkownika o wykryciu intruza może być działaniem spóźnionym, ponieważ użytkownik nie będzie miał dostatecznie dużo czasu na skuteczną reakcję. System zabezpieczeń powinien umożliwiać wykrycie próby wtargnięcia intruza do obiektu jeszcze przed sforsowaniem przez niego zabezpieczeń fizycznych. Z kolei efektywność systemu alarmowego (prawidłowa realizacja jego zadań) zależy nie tylko od wyposażenia systemu zabezpieczeń w skuteczne i liczne elementy detekcyjne, ale również od ich prawidłowego rozmieszczenia na terenie chronionego obiektu.

Podczas projektowania systemu dąży się do tego, by jak najskuteczniej wykrywał on zagrożenia, a jego reakcja na nie była jak najszybsza.

Każdy z zastosowanych elementów systemu ochrony obiektu ma istotny wpływ na dobór środków mających na celu powstrzymanie intruza oraz skuteczność zmierzających do tego działań. Dlatego przy projektowaniu systemu zabezpieczeń powinno kierować się następującą zasadą – przewidywany czas reakcji użytkownika systemu na zaistniałe zagrożenie powinien być krótszy od czasu, jaki jest potrzebny intruzowi na działania prowadzące do przejęcia kontroli nad chronionym dobrem. Można opisać to następującymi zależnościami:

- tr < ta

- tr = tb + td + ti + tn

- ta = twe + trca + twy

gdzie:

tr – czas reakcji systemu ochrony na zaistniałe zagrożenie;

ta – czas realizacji ataku na chroniony obiekt;

tb – czas bezwładności systemu nadzoru;

td – czas detekcji zagrożenia przez elementy detekcyjne systemu alarmowego;

ti – czas potrzebny na przekazanie informacji o zaistniałym zagrożeniu przez komórki systemu nadzoru;

tn – czas fizycznej neutralizacji zagrożenia lub podjęcia kroków mających na celu przeciwdziałanie zaistniałemu zagrożeniu;

twe – czas związany z koniecznością forsowania fizycznych zabezpieczeń systemu ochrony przez intruza podczas atakowania chronionego obiektu (etap wstępny);

trca – czas związany z realizacją konkretnych, zaplanowanych celów ataku na chroniony obiekt (etap zasadniczy);

twy – czas potrzebny intruzowi na sforsowanie fizycznych zabezpieczeń systemu ochrony podczas opuszczania chronionego obiektu (etap końcowy).

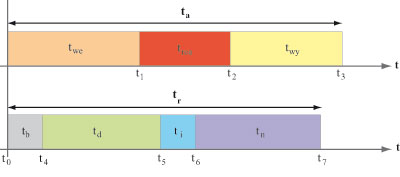

Dla przykładowego zdarzenia (rys. 1) przedstawiono charakterystykę czasową przebiegu procesu ataku na chroniony obiekt oraz procesu reakcji systemu nadzoru na zaistniałe w chronionym obiekcie zagrożenie. W tabeli 1 przedstawiono wyniki analizy skuteczności działania systemów nadzoru związanej z reakcją systemu nadzoru na różne potencjalne zagrożenia, jakie mogą się urzeczywistnić w chronionym obiekcie.

Rys. 1. Przebieg procesu ataku i procesu reakcji systemu nadzoru na zagrożenie występujące w chronionym obiekcie t0 – rozpoczęcie próby wtargnięcia do chronionego obiektu, t1 – zakończenie etapu forsowania zabezpieczeń, niezbędnego do wejścia do chronionego obiektu, i przejście do etapu mającego na celu osiągnięcie głównego celu ataku na chroniony obiekt, t2 – osiągnięcie celu ataku i rozpoczęcie wycofywania się z chronionego obiektu, t3 – zakończenie działań związanych z atakiem na chroniony obiekt, t4 – wykrycie wtargnięcia na teren chronionego obiektu, t5 – zakończenie analizowania czynników zewnętrznych przez detektory i rozpoczęcie przekazywania informacji w systemie nadzoru, t6 – zakończenie przekazywania informacji o wykrytym zagrożeniu i rozpoczęcie neutralizacji zagrożenia lub przeciwdziałania zagrożeniu, t7 – zakończenie neutralizacji zagrożenia i osiągniecie założonych celów ochrony

Założonym celem ochrony jest uniemożliwienie intruzowi dostania się do newralgicznych obszarów chronionego obiektu. Dlatego przy projektowaniu systemów alarmowych należy zwrócić uwagę na ograniczenie do minimum czasu bezwładności systemu tb , a więc czasu, jaki upłynie od momentu podjęcia przez intruza próby sforsowania zabezpieczeń do momentu wykrycia zagrożenia przez elementy detekcyjne. Z drugiej strony należy pamiętać, że równie skutecznym rozwiązaniem jest dążenie do wydłużenia czasu twe – tb , a właściwie wydłużenia przedziału czasowego . Dzięki temu użytkownicy systemu mają więcej czasu na stosowne procedury przeciwdziałające zagrożeniu. Dlatego element detekcyjny powinien być zainstalowany na samym początku drogi prowadzącej do newralgicznej strefy, najlepiej przed głównymi elementami fizycznego zabezpieczenia obiektu (mechanicznymi i architektonicznymi).

Kolejną istotną rzeczą wynikającą z przedstawionej analizy czasów reakcji i działań jest określenie zadań i funkcji systemu zabezpieczeń, np. przez dokonanie analizy potencjalnych zagrożeń, jakie mogą się urzeczywistnić w danym obiekcie. Inne są zadania systemu sygnalizacji włamania, a inne systemu sygnalizacji napadu. Określenie tych zadań uwarunkowuje późniejsze wytyczne dla projektowanego systemu alarmowego.

3. Strefowa struktura organizacji systemu nadzoru

Ze względu na arbitralnie założony przez projektanta poziom prawdopodobieństwa wystąpienia zdarzeń danego typu w chronionym obiekcie istnieje skończona liczba zagrożeń, na które system reaguje. Liczba wykrywanych zdarzeń jest ściśle związana z liczbą elementów detekcyjnych w systemie, która z kolei ma związek z kosztem instalacji systemu. Zminimalizowanie czasu reakcji systemu na wystąpienie zagrożenia ma związek z określeniem zarówno wpływu parametrów technicznych elementu detekcyjnego, jak i miejsca, w którym dany element detekcyjny został zamontowany [4].

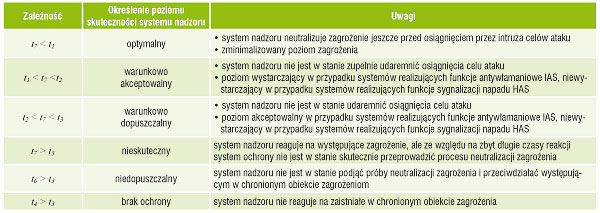

Tab. 1. Skuteczność systemów nadzoru w chronionym obiekcie

Ze względu na długość procesu wykrywania zagrożenia ważne jest, aby system był wyposażony w skuteczne środki detekcyjne, działające zarówno wewnątrz obiektu (detekcja zaistniałej penetracji obiektu), jak i na jego peryferiach (detekcja podjęcia próby penetracji terenu obiektu).

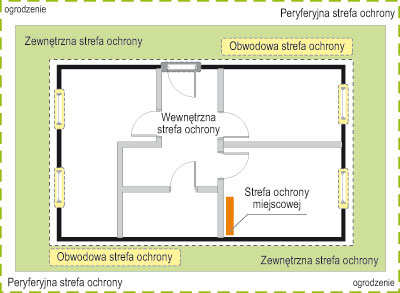

W celu sprecyzowania zasad działania systemu nadzoru i określenia szczegółowych celów ochrony wprowadzone zostało pojęcie stref ochrony. Strefy ochrony to obszary, na których na których muszą być realizowane pewne specyficzne zadania. W chronionym obiekcie można wyróżnić następujące strefy ochrony: wewnętrzną, obwodową, zewnętrzną i peryferyjną oraz dodatkową strefę ochrony miejscowej. Na rys. 2 przedstawiono typowe rozmieszczenie stref ochrony w przykładowym obiekcie budowlanym. Każda z wymienionych stref spełnia inne funkcje w systemie.

Peryferyjna strefa ochrony to strefa terenowa, która obejmuje granicę chronionego obszaru (najczęściej są to różnego rodzaju ogrodzenia działek). Jest najdalej wysuniętą strefą, do której dostęp jest najłatwiejszy i do której można legalnie się zbliżyć.

Zewnętrzna strefa ochrony to również strefa terenowa. Obejmuje ona obszar pomiędzy ogrodzeniem a budynkami. Jest pierwszą strefą ochrony, w której nieuprawniony dostęp osób postronnych nie powinien zostać niezauważony przez system nadzoru. Dostęp do zewnętrznej strefy ochrony jest możliwy po sforsowaniu zabezpieczeń terenowych strefy peryferyjnej.

Obwodowa strefa ochrony jest pierwszą strefą wyznaczoną przez elementy architektoniczne chronionego obiektu budowlanego. Szczególnymi elementami obwodowej strefy ochrony są otwory okienne i drzwiowe, przez które można dostać się do wnętrza chronionego budynku. Dostęp do obwodowej strefy ochrony jest możliwy po przejściu zewnętrznej strefy ochrony. W przypadku przylegania chronionego budynku bezpośrednio do obszarów ogólnie dostępnych (np. ulicy) obwodowa strefa ochrony jest pierwszą strefą ochrony obiektu. Obecnie w obiektach budowlanych, zwłaszcza w obiektach mieszkalnych, otwory okienne i drzwiowe zabezpieczane są najczęściej przez czujki kontaktronowe, które są podstawowymi elementami ochrony obwodowej obiektu. Wadą takiego rozwiązania jest możliwość dość prostego obejścia tego zabezpieczenia, np. poprzez wybicie szyby, które spowoduje, że system ochrony przestanie być szczelny i wrażliwy na pewne działania. Elementy zabezpieczające strefy obwodowe budynku służą najczęściej do detekcji podjętych prób wejścia do obiektu przez otwory okienne i drzwiowe.

Rys. 2. Rozmieszczenie stref ochrony w chronionym przez system alarmowy obiekcie

Wewnętrzna strefa ochrony to obszar wewnątrz chronionego obiektu, w którym umiejscowione są główne cele ochrony. Dostęp do niej jest możliwy po uprzednim sforsowaniu obwodowej strefy ochrony. Wewnętrzną strefę ochrony zabezpiecza się za pomocą elementów detekcyjnych o charakterze obszarowym (np. pasywnych czujek podczerwieni, czujek mikrofalowych) w przypadku systemów realizujących zadania związane z sygnalizacją włamania lub za pomocą miejscowych elementów detekcyjnych (np. przycisków napadowych) w przypadku systemów realizujących zadania związane z sygnalizacją napadu.

Strefa ochrony miejscowej to szczególna, wyróżniona strefa w wewnętrznej strefie ochrony. W niej umiejscowione są przedmioty będące najbardziej prawdopodobnymi celami potencjalnych ataków. Wyposażona jest w dodatkowe elementy detekcyjne, które zabezpieczają tylko te przedmioty.

W przypadku systemów alarmowych realizujących zadania związane z sygnalizacją napadu obwodowa strefa ochrony może być jedynym obwodem skutecznej ochrony, a w przypadku systemów realizujących zadania związane z sygnalizacją włamania może stanowić ważny element umożliwiający skuteczną eliminację zagrożenia. Dlatego ważne jest wyposażenie obwodowej strefy ochrony w elementy detekcyjne umożliwiające skuteczne wykrywanie potencjalnych prób sforsowania dróg dostępu do wnętrza chronionego obiektu.

4. Podsumowanie

Na etapie projektowania systemu zabezpieczeń strefowa organizacja systemów alarmowych umożliwia precyzyjne określenie zadań realizowanych w poszczególnych strefach chronionego obiektu. Dzięki temu możliwe jest odpowiednie zastosowanie elementów detekcyjnych umożliwiających wykrycie zagrożenia danego typu oraz odpowiednie umiejscowienie zabezpieczeń fizycznych mających na celu powstrzymanie intruza lub spowolnienie jego działań. Informacja o wykryciu zagrożenia lub wtargnięcia do wyznaczonej strefy nadzoru może mieć charakter prewencyjny (odstraszający), zachowawczy lub reakcyjny.

Ważnym czynnikiem decydującym o skuteczności działania systemu alarmowego jest czas wykrycia zagrożenia. Im krótszy jest czas pomiędzy chwilą wykrycia zagrożenia a reakcją użytkownika systemu, tym większa jest szansa na ograniczenie szkód wywołanych tym zagrożeniem. Istotne staje się zatem wyposażenie systemów nadzoru w środki techniczne, dzięki którym skuteczne wykrycie zagrożenia następuje jeszcze przed wtargnięciem intruza do wnętrza chronionego obiektu. W związku z tym ciężar procesu detekcji zagrożenia powinien być przesuwany – w zależności od typu chronionego obiektu –w stronę ochrony peryferyjnej lub obwodowej.

Przy projektowaniu należy również pamiętać, że nawet najlepszy, najczulszy i najskuteczniejszy system alarmowy nie powoduje fizycznego powstrzymania intruza. Może jedynie zniechęcić go do dalszych działań. Aby zwiększyć skuteczność systemu nadzoru, należy wydłużyć (poprzez utrudnienia) niezbędny dla intruza czas na dotarcie do chronionych stref lub skrócić czas reakcji użytkownika systemu na zaistniałe zagrożenie. Skuteczność systemu nadzoru polega na udaremnieniu planów intruza, a nie tylko na wykryciu zagrożenia.

dr inż. Marcin Buczaj

Politechnika Lubelska,

Katedra Inżynierii Komputerowej i Elektrycznej

Zabezpieczenia 5/2011

Literatura

- PN-EN 50131-1:2009 – Systemy alarmowe. Systemy sygnalizacji włamania i napadu. Część 1: Wymagania systemowe, PKN, Warszawa 2009.

- PN-EN 50136-1-1:2001 – Systemy alarmowe. Systemy i urządzenia transmisji alarmu. Wymagania ogólne dotyczące systemów transmisji alarmu, PKN, Warszawa 2001.

- PN-EN50133-1:2002 – Systemy alarmowe. Systemy kontroli dostępu w zastosowaniach dotyczących zabezpieczenia. Część 1: Wymagania systemowe, PKN, Warszawa 2002.

- Buczaj M., Czas jako kryterium skuteczności przebiegu procesu neutralizacji zagrożeń w systemach nadzorujących stan chronionego obiektu, Zabezpieczenia nr 6(70)/2009.

- Kałużny P., Telewizyjne systemy dozorowe, WKiŁ, Warszawa 2008.