Wyobraź sobie świat, w którym przestępcy są niemal bezkarni. Twój samochód ukradł właśnie Rosjanin wynajęty przez Argentyńczyka, którego opłacił Somalijczyk zatrudniony przez twojego sąsiada. Temu ostatniemu po prostu nie spodobała się twoja praca w firmie wspierającej rząd amerykański w walce z terroryzmem. Ów Rosjanin nawet nie ruszył się z domu, aby ukraść ci samochód. Stworzył do tego zadania niewidzialnego robota, który przybył do Polski i zrobił to za niego. Jeżeli polska policja miałaby ująć twojego sąsiada – głównego zleceniodawcę, musiałaby skutecznie współpracować z policją w Rosji, Argentynie i Somalii (sytuacja niewyobrażalna przy takiej szkodliwości czynu). Czy podany przykład jest według ciebie opisem nieprawdopodobnych zdarzeń w nierealnym świecie? A co powiesz na to, że podobnym światem jest Internet, w którym twoja firma z pewnością funkcjonuje?

Z niniejszego artykułu dowiesz się, jakiego typu zagrożenia dla twojej firmy czyhają w Internecie, ile mogłyby kosztować skutki udanego ataku na twoją firmę i jakie problemy mogłyby być rozwiązane dzięki technologii Wirtualnych Sieci Prywatnych (ang. Virtual Private Network – VPN).

Co zagraża mojej firmie w Internecie?

Na początku wyjaśnienie – na twoją firmę będziemy tu patrzeć tak, jak na zbiór wszelkich informacji, które się w niej znajdują i de facto stanowią jej główną wartość. Bądź co bądź, żyjemy w świecie, w którym biznes opiera się na wykorzystywaniu informacji, które sam wytwarza lub czerpie z zewnątrz. Nawet firmy wydobywające złoża naturalne i handlujące nimi mają swoje pilnie strzeżone tajemnice. Przez bezpieczeństwo twojej firmy w Internecie będziemy więc rozumieli bezpieczeństwo informacji, które są w niej przetwarzane. Istnieją trzy podstawowe atrybuty informacji, które mogą być zaatakowane z Internetu:

- poufność (ktoś nieuprawniony wchodzi w posiadanie twoich danych),

- integralność (ktoś modyfikuje twoje dane),

- dostępność (ktoś sprawia, że przez określony czas nie masz dostępu do swoich danych).

Warto dobrze zapamiętać te trzy słowa – na nich opiera się niemal cała teoria bezpieczeństwa informacji. Być może łatwiej będzie po angielsku: Confidentiality, Integrity i Availability to w skrócie CIA. Przyjrzyjmy się przykładowym atakom na poufność informacji w firmie. Przede wszystkim ten atrybut może być lepiej zabezpieczony technologią VPN.

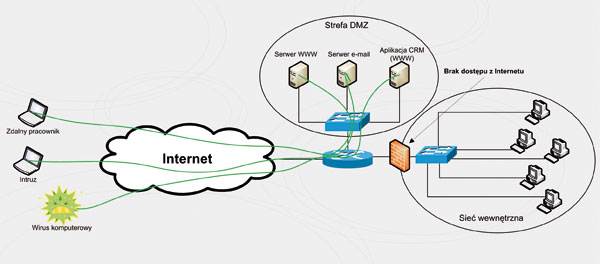

- Serwer e-mail twojej firmy jest dostępny z każdego miejsca w Internecie, aby pracownicy mogli sprawdzać pocztę nawet przez telefony komórkowe, kiedy są w swoich samochodach. Mówiąc dokładniej, usługa POP3 lub IMAP na tym serwerze jest dostępna z każdego zakątka świata. Załóżmy, że komuś bardzo zależy na czytaniu waszej korespondencji e-mail. Wynajmuje więc człowieka, który od dziecka pasjonował się szukaniem błędów programistycznych w serwerach pocztowych. Tak się złożyło, że ów człowiek, pogłębiając swoje pasje, znalazł pewien błąd w dokładnie tej wersji serwera pocztowego, z której korzysta twoja firma. Błąd ten umożliwia przejęcie pełnej kontroli nad całym systemem operacyjnym, na którym zainstalowana jest aplikacja serwerowa. O tym błędzie nie poinformował on programistów, którzy ją stworzyli, więc nie wydadzą oni w najbliższym czasie tzw. łatki, usuwającej błąd. Do czasu wydania łatki wasz serwer będzie miał lukę, dzięki której ciągle będzie można czytać waszą korespondencję e-mail. Co gorsze, będzie to możliwe również po jej wydaniu, bo wspomniany pasjonat z pewnością stworzy sobie wiele tylnych furtek (ang. backdoor) do waszego serwera. Atakujący zadbał również o swoją anonimowość i dostał się do waszego serwera za pośrednictwem wielu innych komputerów, rozproszonych na całej kuli ziemskiej.

- Twoja firma wdrożyła nowe rozwiązanie CRM (Customer Relationship Management) w postaci aplikacji WWW, do której logują się pracownicy z zewnątrz przez protokół HTTP. Łącze internetowe w twojej firmie jest dzierżawione od administratora biurowca, w którym macie siedzibę. Wystarczy przejąć kontrolę nad bramą internetową administratora budynku (najczęściej jest nią ruter), aby podsłuchiwać wszelką komunikację pomiędzy zewnętrznymi pracownikami a aplikacją CRM w twojej firmie.

Ile może kosztować moją firmę incydent związany z bezpieczeństwem?

To bardzo prosta matematyka. Załóżmy, że wyceniacie informacje w bazie danych wspomnianej aplikacji CRM na jeden milion złotych. Wynajęty przez was audytor bezpieczeństwa stwierdza, że przy obecnych zabezpieczeniach aplikacji prawdopodobieństwo przechwycenia jej bazy danych w ciągu najbliższego roku wynosi 10%. Oznacza to, że w najbliższym roku ryzykujesz 100 000 złotych w związku z samą bazą danych aplikacji CRM. Do tej kwoty należy dodać ryzyka związane ze wszystkimi innymi aktywami informacyjnymi i już znamy odpowiedź na zadane pytanie. Jak wobec tego zadbać o bezpieczeństwo? Co zrobić? Dokładnie to samo, co robisz, aby zmniejszyć ryzyko kradzieży swojego samochodu. Wdrażasz zabezpieczenia. W przypadku samochodu jest to autoalarm, immobilizer lub lokalizator samochodu. Dodatkowo ubezpieczasz pojazd od kradzieży na kwotę równą jego wartości.

Jak dobierać zabezpieczenia dla mojej firmy?

Zdroworozsądkowo i opłacalnie. Dokładnie tak, jak robisz to w przypadku swojego samochodu. Jeśli jest wart 100 000 zł, a prawdopodobieństwo jego kradzieży wynosi 5%, nie warto wydawać na jego zabezpieczenia więcej niż 5000 zł. Jeśli jednak wydamy 1000 zł na zabezpieczenie, które zmniejszy prawdopodobieństwo kradzieży o 3%, zrobimy świetny interes – za 1000 zł zmniejszymy ryzyko o 3000 zł. Powróćmy do bezpieczeństwa danych w firmie. Jeśli przeanalizujemy wartość wszystkich informacji w naszej firmie i znajdziemy prawdopodobieństwa udanych ataków na nie, dostaniemy listę ryzyk mierzonych w PLN. Wystarczy posortować tę listę malejąco i już wiemy, co zabezpieczać w pierwszej kolejności. W pewnym miejscu tej listy należy postawić grubą kreskę, która oddzieli ryzyka akceptowalne (odpowiednio niskie) od nieakceptowalnych. Potem należy już tylko sprawić, aby ryzyka znad kreski znalazły się pod nią. Robimy to dokładnie tak, jak w przypadku zabezpieczenia dla samochodu. Weźmy technologię VPN. Załóżmy, że wdrożenie jej w twojej firmie kosztowałoby 30 000 zł w ciągu najbliższych dwóch lat. Technologia ta zmniejszyłaby prawdopodobieństwo wystąpienia incydentów związanych z bezpieczeństwem twoich aktywów informacyjnych, dzięki czemu suma zmniejszonych ryzyk wyniosłaby 200 000 zł. Znowu robisz świetny interes – zarabiasz 170 000 zł.

Przed czym obroni nas VPN?

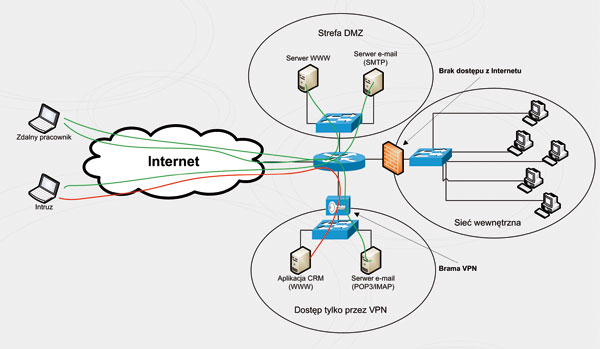

Czym jest VPN, czyli Wirtualna Sieć Prywatna? To programistyczny twór, który sprawi, że twoi zdalni pracownicy lub inne lokalizacje twojej firmy logicznie stworzą jedną odseparowaną sieć prywatną. Na bazie sieci absolutnie publicznej, jaką jest Internet, można więc stworzyć sieć prywatną. Dzięki VPN użytkownik nie dostrzeże różnicy między pracą przy biurku w sieci wewnętrznej firmy a pracą na laptopie w swoim domu. Tak, jeśli myślisz o telepracownikach, VPN jest niemal koniecznością. Ta technologia daje dwie ogromne korzyści:

- pozwala na odseparowanie od publicznej sieci usług, które muszą być w niej dostępne, ale tylko dla twoich pracowników (np. serwera poczty przychodzącej),

- pozwala na szyfrowanie komunikacji między zdalnymi punktami (pracownik firmy, inna lokalizacja firmy), dzięki czemu dane przesyłane przez Internet są niezrozumiałe dla osób postronnych.

Wdrażając VPN, budujemy niejako dodatkowe ogrodzenie wokół firmy z jedną furtką, przez którą zostaną wpuszczeni tylko nasi pracownicy. Dopiero za tym ogrodzeniem umieszczamy serwery, które udostępniamy dla pracowników/lokalizacji zewnętrznych. Jakie są korzyści?

Wiele naszych aplikacji staje się niedostępnymi z sieci publicznej dla osób nieautoryzowanych, wciąż pozostając dostępnymi dla naszych zewnętrznych pracowników. One po prostu przestają być wystawiane na ostrzał dokonywany przez ludzi mających złe zamiary względem naszej firmy.

Komunikacja zdalnych pracowników z zasobami firmy może być wielokrotnie trudniejsza do podsłuchania dzięki zastosowaniu szyfrowania. Jest to szczególnie istotne, kiedy pracownicy łączą się z zasobami firmy przez sieci bezprzewodowe. Jeśli nie szyfrujemy danych przesyłanych przez sieci bezprzewodowe, mogą one trafić do atakującego nas człowieka w czystej formie – gotowe do przeczytania.

Przed czym NIE obroni nas VPN?

Jeśli wdrożymy VPN jako pojedynczą i jedyną koncepcję bezpieczeństwa, po prostu zmniejszymy prawdopodobieństwo wystąpienia pewnych incydentów. Absolutnie nie możemy myśleć, że dzięki jej wdrożeniu mamy zapewnioną poufność wszystkich danych w firmie. Wyobraźmy sobie chociażby, że intruzowi uda się przejąć kontrolę nad komputerem naszego pracownika. Może on zrobić to na bardzo wiele różnych sposobów i jeśli tylko jeden z nich okaże się skuteczny, uzyska dostęp do naszych usług. Skoro ma do nich dostęp pracownik korzystający ze służbowego laptopa, ma go też intruz, który przejął pełną kontrolę nad jego komputerem. Zauważmy też inną rzecz. VPN jest usługą publicznie dostępną w Internecie. Działa na tej samej zasadzie, na której wcześniej działały inne usługi, teraz za nią schowane – a więc można próbować atakować także usługę VPN, co może doprowadzić do przejęcia kontroli nad kolejnymi systemami w naszej sieci. Mimo to warto inwestować w tę technologię. Dzięki niej wiele dostępnych publicznie usług zastępujemy jedną. Istnieje znacznie mniejsze prawdopodobieństwo tego, że atakujący wie, jak złamać/zhakować usługę VPN, niż tego, że wie, jak złamać którąkolwiek z aplikacji, którą VPN zasłania. Weźmy też po uwagę to, że aplikacje VPN są projektowane i programowane przez ludzi orientujących się w zagadnieniach bezpieczeństwa z reguły o wiele bardziej niż ludzie tworzący aplikacje CRM lub POP3. Zwykle ci ostatni niejako zwalniają się z obowiązku tworzenia bezpiecznych aplikacji, sugerując ich umieszczenie za bramą VPN.

Jak działa VPN?

Koncepcje VPN można podzielić na dwie różne gałęzie:

- VPN dla pracowników (client-server VPN), którzy „wdzwaniają się” do zasobów firmy (podając PIN/hasło, przedstawiając wiarygodny certyfikat, generując hasło przez token),

- VPN między lokalizacjami firmy (site-to-site VPN). Jego zadaniem jest utrzymywanie stałego szyfrowanego łącza pomiędzy naszymi siedzibami – oczywiście na bazie Internetu. Ta technologia nie wymaga interwencji człowieka przy zestawianiu połączenia. Ono musi ustanawiać i wznawiać się automatycznie. Poza tym koncepcje te są niemal identyczne.

VPN można zrealizować według kilku różnych podejść. Najpopularniejsze z nich (i nie będące zarazem własnością żadnej firmy) to SSL VPN i IPSec VPN. Rozwiązania te można zaimplementować na bezpłatnym oprogramowaniu typu open source lub na komercyjnych aplikacjach czy dedykowanych urządzeniach. SSL VPN bazuje na certyfikatach X.509 i na uwierzytelnieniu między stronami na ich podstawie. Certyfikaty te można wygenerować samodzielnie (jest to mniej bezpieczne) lub wykupić w profesjonalnym centrum certyfikacyjnym. Szczegóły działania technologii VPN poznasz najlepiej, po prostu ją konfigurując. Jeśli myślisz o wdrożeniu usługi na oprogramowaniu open source lub o pogłębieniu swojej wiedzy, polecam książkę Sieci VPN. Zdalna praca i bezpieczeństwo danych. Wydanie II rozszerzone Marka Serafina. Jeśli myślisz o wdrożeniu komercyjnym, poproś producenta o wyjaśnienie szczegółów technologii, którą ci zaproponuje.

Podsumowanie

Wiesz już, przed czym pomoże ci obronić się technologia VPN. Wiesz również, że nie jest ona jedynym sposobem zabezpieczenia danych w twojej firmie. Jeśli jednak chcesz udostępniać tajne dane swojej firmy pracownikom przez Internet, możesz wdrożyć VPN bez żadnych kalkulacji, czy to się na pewno opłaca. Opłaca się! Jest niemal niemożliwe, aby obecne ceny tej technologii (przy rozwiązaniach open source jej koszty są powiązane wyłącznie z instalacją i utrzymaniem usługi) przerosły oszczędności, jakie dzięki niej zyskamy.

Jacek Gawrych

Zabezpieczenia 1/2010