Artykuł ten jest pierwszą częścią cyklu poświęconego zarządzaniu bezpieczeństwem informacji zgodnemu z normą ISO/IEC 27001. W następnych częściach zostaną omówione kolejno procesy zarządzania bezpieczeństwem informacji, elementy Systemu Zarządzania Bezpieczeństwem Informacji (SZBI) oraz jeden z modeli zarządzania bezpieczeństwem systemów informatycznych (PDCA).

1. Wstęp

Ogólną definicję pojęcia bezpieczeństwa jako stanu spokoju, braku zagrożenia, niezakłóconego funkcjonowania możemy wprost odnieść do człowieka, obiektu lub procesów, w tym także biznesowych. Wraz z rozwojem technologii teleinformatycznych pojawił się problem zapewnienia bezpieczeństwa systemów teleinformatycznych oraz środowisk, w których są stosowane, w taki sposób, aby wytwarzane, przetwarzane, przekazywane i przechowywane w nich informacje i świadczone usługi można było uważać za bezpieczne.

Bezpieczeństwo procesów biznesowych sprowadza się do zarządzania bezpieczeństwem informacji w każdym aspekcie funkcjonowania organizacji.

Prawidłowo funkcjonujący biznes nie może już obyć się bez wsparcia rozwiązań informatycznych. Jednocześnie zaawansowane rozwiązania technologiczne stwarzają nowe formy zagrożeń. Statystyki obrazujące nowe formy przestępstw przeciwko informacji, w tym wykorzystujące zaawansowane techniki komputerowe, wykazują konieczność zarządzania bezpieczeństwem procesów biznesowych.

Technologia informatyczna rozwija się niezwykle dynamicznie, powodując powstanie nowych produktów i usług. Jednocześnie powoduje to dynamiczną ekspansję nowych zagrożeń. Sytuacja ta wymaga wprowadzenia zorganizowanego zapewnienia bezpieczeństwa informacji oraz stwarza potrzebę wypracowania jednolitego podejścia do zagadnień związanych z zarządzaniem i kontrolą nad technologiami informatycznymi.

Stosowane standardy zarządzania bezpieczeństwem informacji powinny umożliwiać szybką reakcję na zmiany zachodzące w procesach biznesowych mających wpływ na infrastrukturę systemów informatycznych oraz modyfikowanie zabezpieczeń zależnie od typu występujących w danym momencie zagrożeń.

Cykl artykułów w skróconej formie przybliża stosowane standardy zarządzania bezpieczeństwem systemów informatycznych, począwszy od dobrych praktyk i standardów umożliwiających certyfikację. Zostaną w nich przedstawione wybrane aspekty zarządzania bezpieczeństwem informacji w celu zapewnienia bezpieczeństwa procesów biznesowych zachodzących w szeroko pojętej organizacji. W artykule zaprezentowano dokładniej jeden z nowszych standardów zarządzania bezpieczeństwem informacji ISO/IEC 27001 (polski odpowiednik PN-ISO/IEC 27001: 2007), który umożliwia przeprowadzenie certyfikacji wdrożonego SZBI1. Ze względu na rozległość tematyczną zagadnienia skupiono się na podstawowych wytycznych, które w ostatniej części cyklu zostaną zaprezentowane w postaci uproszczonego modelu PDCA2.

Norma ISO/IEC 27001 umożliwia przeprowadzenie procesu certyfikacji w zakresie zarządzania bezpieczeństwem informacji. Standard ten staje się coraz bardziej popularny i stanowi podstawę organizacji procesu zarządzania bezpieczeństwem informacji w różnych organizacjach.

Drugim wiodącym elementem pracy jest zaprezentowanie interdyscyplinarnego charakteru zarządzania bezpieczeństwem informacji, który musi uwzględniać bardzo różne aspekty bezpieczeństwa, w tym: teleinformatycznego, fizycznego, osobowego, organizacyjnego, prawnego, społecznego, psychologicznego, a nawet kulturowego.

Omówione zostały podstawowe procesy zarządzania bezpieczeństwem informacji, tj. ustanowienie systemu, wdrożenie i eksploatacja, monitorowanie i przegląd, utrzymanie i doskonalenie.

Jednym z podstawowych zadań niniejszego opracowania jest wprowadzenie do zagadnień zarządzania bezpieczeństwem informacji w systemach informacyjnych.

2. Definicje i terminy

Dla zrozumienia tematu oraz jego skomplikowania niezbędne jest poznanie specyficznego języka, jakim posługują się specjaliści. Język ten jest często trudno przyswajalny dla specjalistów branży teleinformatycznej, dlatego wydaje się właściwe zaprezentowanie podstawowych definicji i terminów z zakresu zarządzania bezpieczeństwem informacji.

Zamieszczone poniżej definicje mają na celu przybliżenie i usystematyzowanie terminologii stosowanej w zakresie zarządzania bezpieczeństwem informacji oraz zdefiniowanie pojęć, których znajomość jest niezbędna do zrozumienia treści niniejszej pracy.

W podanym słowniku pojęć podano wyłącznie definicje zawarte w normach związanych z bezpieczeństwem i audytem systemów informatycznych (PN ISO/IEC 27001, PN-I-02000:2002, PN-I-07799-2:2005, PN-I-13335-1:1999). Zdarza się, że ujęte w słowniku terminy definiowane są odmiennie przez różne źródła. Samodzielna interpretacja nie powinna jednak wypaczyć podstawowego charakteru określenia. Słownik podzielony został na grupy tematyczne.

bezpieczeństwo (security) - stan lub ochrona przed niekontrolowanymi stratami lub skutkami, kombinacja usług zapewniających poufność, integralność i dostępność

bezpieczeństwo informacji (information security) - bezpieczeństwo polegające na zachowaniu poufności, integralności i dostępności informacji

System Zarządzania Bezpieczeństwem Informacji (SZBI) - z ang. ISMS (Information Security Management System) - część całościowego systemu zarządzania oparta na podejściu wynikającym z ryzyka biznesowego, odnosząca się do ustanawiania, wdrażania, eksploatacji, monitorowania, utrzymywania i doskonalenia bezpieczeństwa informacji

Uwaga: system zarządzania obejmuje strukturę organizacyjną, polityki, planowane działania, odpowiedzialności, zasady, procedury, procesy i zasoby (aktywa)

polityka bezpieczeństwa (security policy) - zestaw praw, reguł i praktycznych doświadczeń regulujących sposób zarządzania, ochrony i dystrybucji informacji wrażliwej wewnątrz określonego systemu

bezpieczeństwo informacji (information security) - zachowanie poufności, integralności i dostępności informacji; dodatkowo mogą być brane pod uwagę inne własności, takie jak autentyczność, rozliczalność, niezaprzeczalność i niezawodność [ISO/IEC 17799:2005]

bezpieczeństwo systemu informatycznego (IT security) - wszystkie aspekty związane z definiowaniem, osiąganiem i utrzymywaniem poufności, integralności, dostępności, rozliczalności, autentyczności i niezawodności systemu informatycznego

polityka bezpieczeństwa instytucji w zakresie systemów informatycznych (IT security policy) - zasady, zarządzenia i procedury, które określają, jakie zasoby - włącznie z informacjami wrażliwymi - są zarządzane, chronione i dystrybuowane w instytucji i jej systemach informatycznych

podstawowa ochrona (baseline controls) - minimalny zbiór zabezpieczeń ustalony dla systemu lub instytucji

deklaracja stosowania (statement of applicability) - dokument, w którym opisano cele stosowania zabezpieczeń oraz zabezpieczenia, które odnoszą się do SZBI danej organizacji i mają w nim zastosowanie.

aktywa (assets) - wszystko, co ma wartość dla organizacji [ISO/IEC 13335- 1:2004]

zasoby - to samo, co aktywa

poufność (confidentiality) - właściwość, że informacja nie jest udostępniana lub wyjawiana nieupoważnionym osobom, podmiotom lub procesom [ISO/IEC 13335-1:2004]

integralność (integrity) - właściwość zapewnienia dokładności i kompletności aktywów [ISO/IEC 13335-1:2004]

dostępność (availability), zwana też dyspozycyjnością - jest zdefiniowana jako zapewnienie, że osoby upoważnione mają dostęp do informacji i związanych z nią aktywów wtedy, gdy jest to potrzebne [ISO/IEC 17799:2005] lub dostępność - właściwość bycia dostępnym i użytecznym na żądanie upoważnionego podmiotu [ISO/IEC 13335-1:2004]

autentyczność (authenticity) - właściwość zapewniająca, że tożsamość podmiotu lub zasobu jest taka, jak deklarowana; autentyczność dotyczy takich podmiotów, jak użytkownicy, procesy, systemy i informacja [ISO/IEC 13335-1:2004]

niezawodność (reliability) - właściwość oznaczająca spójne, zamierzone zachowanie i skutki

rozliczalność (accountability) - właściwość zapewniająca, że działania podmiotu mogą być przypisane w sposób jednoznaczny tylko temu podmiotowi (ISO 7498-2:1989)

zagrożenie (threat) - potencjalna przyczyna niepożądanego incydentu, którego skutkiem może być szkoda dla systemu lub instytucji

analiza zagrożeń (threat analysis) - badanie działań i zdarzeń, które mogą szkodliwie wpływać na system przetwarzania danych

podatność (vulnerability) - słabość zasobu lub grupy zasobów, która może być wykorzystana przez zagrożenie

zdarzenie związane z bezpieczeństwem informacji (security information event) - jest określonym stanem systemu, usługi lub sieci, który wskazuje na możliwe przełamanie polityki bezpieczeństwa informacji, błąd zabezpieczenia lub nieznaną dotychczas sytuację, która może być związana z bezpieczeństwem [ISO/IEC TR 18044:2004]

incydent związany z bezpieczeństwem informacji (security information incident) - pojedyncze zdarzenie lub seria niepożądanych lub niespodziewanych zdarzeń związanych z bezpieczeństwem informacji, które stwarzają znaczne prawdopodobieństwo zakłócenia działań biznesowych i zagrażają bezpieczeństwu informacji [ISO/IEC TR 18044:2004]

następstwa (impact) - rezultat niepożądanego incydentu

ryzyko (risk) - prawdopodobieństwo, że określone zagrożenie wykorzysta podatność zasobu lub grupy zasobów, aby spowodować straty lub zniszczenie zasobów

zabezpieczenie (safeguard) - praktyka, procedura lub mechanizm redukujący ryzyko

analiza ryzyka (risk analysis) - systematyczne wykorzystanie informacji do zidentyfikowania źródeł i oszacowania ryzyka [ISO/IEC Guide 73:2002]

szacowanie ryzyka (risk assessment) - szacowanie zagrożeń, ich wpływu, podatności informacji i urządzeń do przetwarzania informacji oraz prawdopodobieństwa ich wystąpienia.

ocena ryzyka (risk evaluation) - proces porównywania oszacowanego ryzyka z określonymi kryteriami w celu określenia znaczenia ryzyka [ISO/IEC Guide 73:2002]

zarządzanie ryzykiem (risk management) - proces identyfikowania, kontrolowania i minimalizowania lub eliminowania ryzyka dla bezpieczeństwa, które może dotyczyć systemów informacyjnych, przy zachowaniu akceptowalnego poziomu kosztów [ISO/IEC 17799:2005] lub zarządzanie ryzykiem - skoordynowane działania kierowania i zarządzania organizacją z uwzględnieniem ryzyka [ISO/IEC Guide 73:2002]

ryzyko szczątkowe (residual risk) - ryzyko pozostające po procesie postępowania z ryzykiem [ISO/IEC Guide 73:2002]

akceptowanie ryzyka (risk acceptance) - decyzja, aby zaakceptować ryzyko [ISO/IEC Guide 73:2002]

postępowanie z ryzykiem (risk treatment) - proces wyboru i wdrażania środków modyfikujących ryzyko [ISO/IEC Guide 73:2002] Uwaga: w normie ISO/IEC 27001 pojęcie „zabezpieczenie" jest używane jako synonim „środka bezpieczeństwa"

audyt bezpieczeństwa (security audit) - niezależny przegląd i sprawdzenie zapisów oraz funkcji systemu przetwarzania danych w celu sprawdzenia prawidłowości kontroli systemowej, zapewnienia zgodności z przyjętą polityką bezpieczeństwa i procedurami działania w celu wykrycia przełamania bezpieczeństwa oraz zalecenia określonych zmian w kontroli, polityce bezpieczeństwa i procedurach

badanie zgodności (validation) - przeprowadzenie testów i dokonanie ocen bezpieczeństwa w celu ustalenia zgodności ze specyfikacją i z wymaganiami systemu bezpieczeństwa

dokumentacja (documentation) - pisemna lub zarejestrowana w innej formie informacja o przedmiocie oceny, wymagana do jego oceny

ciągłość działania (continuity operations) - utrzymanie niezbędnych usług systemu informatycznego po poważnej awarii w centrum informatycznym, która może być spowodowana przyczynami naturalnymi, takimi jak pożar lub trzęsienie ziemi, lub zdarzeniami wywołanymi umyślnie, np. sabotażem

3. Wprowadzenie do zarządzania bezpieczeństwem informacji

3.1. Polityka bezpieczeństwa

Ogólne bezpieczeństwo informacji ma szersze znaczenie niż bezpieczeństwo teleinformatyczne, gdyż obejmuje także informację znajdującą się poza systemami teleinformatycznymi, występującą na nośnikach tradycyjnych, np. w dokumentach papierowych, na mikrofilmach lub w środkach łączności i zapisu akustyczno-wizualnego. Jednak ze względu na podstawową rolę elektronicznego przetwarzania informacji we współczesnych organizacjach bezpieczeństwo teleinformatyczne zajmuje dominującą rolę i jest często utożsamiane z bezpieczeństwem informacji.

Ponadto bezpieczeństwo teleinformacyjne, związane ze stosowaniem środków łączności, zostało wchłonięte, ze względów technologicznych, przez bezpieczeństwo teleinformatyczne.

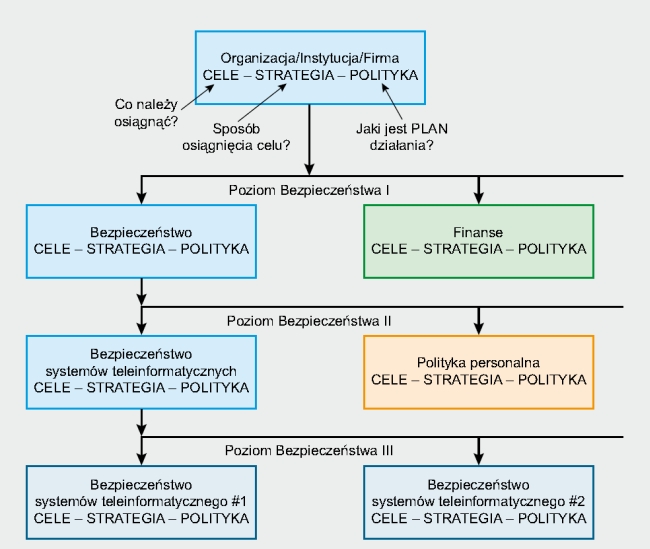

Szczególne znaczenie dla kompleksowego przedstawienia zagadnień bezpieczeństwa informacji ma trójpoziomowy model odniesienia oparty o cele, strategie i polityki organizacji3:

- cel - identyfikuje to, co ma być osiągnięte,

- strategia - określa, jak osiągnąć wytyczony cel,

- polityka - podaje konkretne zasady realizacji.

Na pierwszym poziomie precyzowane są podstawowe zasady bezpieczeństwa i wytyczne dla całej organizacji. Jest to wyrażone w postaci polityki bezpieczeństwa instytucji4. Na poziomie drugim modelu odniesienia rozpatrywane jest bezpieczeństwo konkretnych systemów teleinformatycznych, bezpieczeństwa fizycznego oraz osobowego. Określa się to mianem polityki bezpieczeństwa teleinformatycznego instytucji.

Trzeci poziom bezpieczeństwa organizacji dotyczy bezpieczeństwa systemów teleinformatycznych funkcjonujących w organizacji. Określane jest to jako zestaw praw, zasad i najlepszych praktyk, regulujących sposób ochrony informacji wrażliwej oraz usług krytycznych5 wewnątrz określonego systemu.

Na rysunku nr 16 zaprezentowano trójpoziomowy model bezpieczeństwa.

Podsumowując, można stwierdzić, że cele7, strategie i polityki mogą być opracowane hierarchicznie, od poziomu instytucji do poziomu eksploatacyjnego. Zaleca się, aby odzwierciedlały one potrzeby instytucji i uwzględniały wszelkie występujące w instytucji ograniczenia; jednorodność powinna być zapewniona na każdym poziomie i pomiędzy poziomami. Bezpieczeństwo wchodzi w skład odpowiedzialności na każdym poziomie kierowniczym instytucji i w każdej fazie cyklu życia systemów. Cele, strategie i polityki powinny być utrzymywane i aktualizowane w oparciu o wyniki cyklicznych przeglądów bezpieczeństwa (na przykład analizy ryzyka, audytów bezpieczeństwa) oraz zmian w celach działania instytucji.

Trójpoziomowy model odniesienia przenosi się na strukturę zarządzania bezpieczeństwem oraz strukturę opracowanej dokumentacji zarządzania bezpieczeństwem informacji.

3.2. Elementy bezpieczeństwa

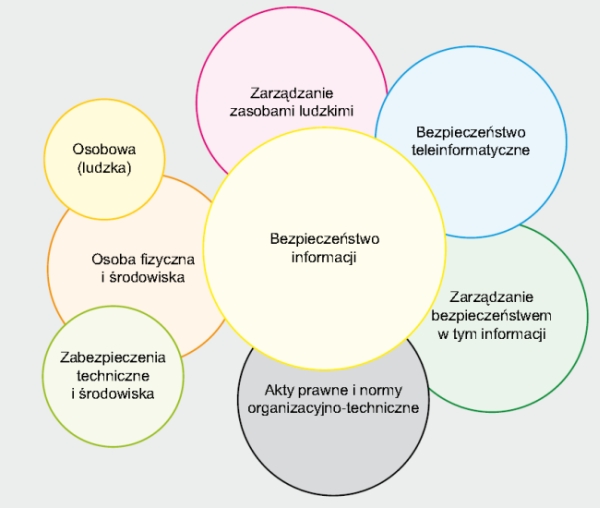

Kompleksowa polityka bezpieczeństwa każdego poziomu powinna uwzględniać wszystkie niezbędne elementy i tworzyć spójny synergetyczny system.

Zamieszczony rysunek nr 28 prezentuje ideę kompleksowego bezpieczeństwa instytucji, wykorzystującą zasadę synergii.

Zasada synergii oznacza współpracę różnych czynników (w tym przypadku elementów - podsystemów bezpieczeństwa), której efekt jest większy niż suma ich oddzielnego działania. Inaczej formułując, synergiczność działań - wspólne działanie dające większe, lepsze efekty; działania uzupełniają się poprzez synchronizację.

W każdym ujęciu polityka bezpieczeństwa powinna uwzględniać9:

- podsystem ochrony teleinformatycznej,

- podsystem ochrony fizycznej i środowiska,

- podsystem zarządzania zasobami ludzkimi (bezpieczeństwo osobowe),

- zgodność z aktami prawnymi i normatywnymi, mającymi wpływ na przebieg funkcjonowania procesów biznesowych,

- podsystem zarządzania bezpieczeństwem.

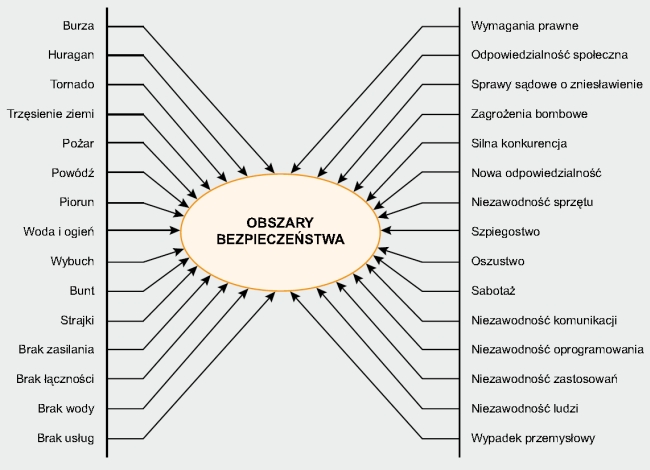

W każdym modelu zarządzania bezpieczeństwem należy uwzględnić różne zagrożenia, na jakie potencjalnie narażone są zasoby (aktywa). Zbiór zagrożeń ulega stałym zmianom w czasie i jest znany tylko częściowo.

Na rysunku nr 310 zilustrowano oddziaływanie typowych zagrożeń na obszary bezpieczeństwa.

3.3. Podstawowe funkcje modelu zarządzania systemem bezpieczeństwa

Istotą funkcjonowania każdego modelu jest zapewnienie bezpiecznego, skutecznego i efektywnego przebiegu procesu działania i eliminacja potencjalnych zagrożeń.

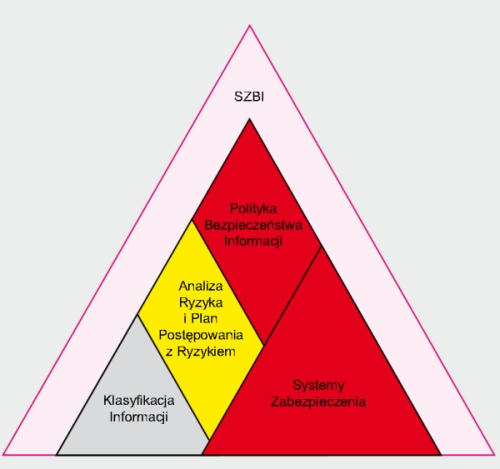

Model zarządzania bezpieczeństwem powinien zawierać elementy:

- klasyfikacji informacji (chronionej ustawowo i prawnie, np. niejawnej, wrażliwej, krytycznej itd.),

- analizy (zagrożeń i oceny) ryzyka,

- systemów zabezpieczeń (z ich technologiami),

- polityki bezpieczeństwa informacji (z jej składowymi),

- ISMS11 (Systemu Zarządzania Bezpieczeństwem Informacji).

System bezpieczeństwa organizacji powinien być systemem kompleksowym, tzn. wszystkie metody ochrony fizycznej, organizacyjnej, kadrowej, teleinformatycznej muszą być stosowane łącznie, w spójny sposób, inaczej system taki będzie posiadał luki (ważna jest synergia działania).

Zamieszczony rysunek nr 412 przedstawia ujednoliconą, hierarchiczną strukturę bezpieczeństwa informacji.

3.4. Standardy zarządzania bezpieczeństwem informacji

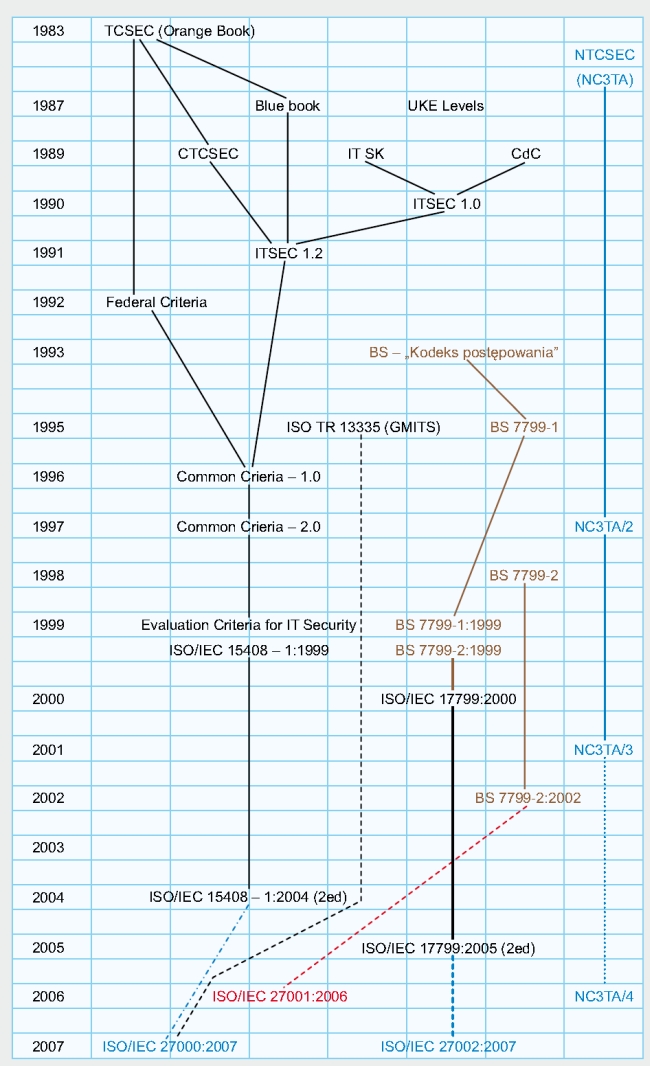

Szeroko rozumiana kwestia standaryzacji problematyki ogólnie pojętego bezpieczeństwa systemów teleinformatycznych i jego oceny sięga lat 80. i podlega ciągłej ewolucji. Zasadniczo kryteria różnych standardów bezpieczeństwa informacyjnego (informatycznego, teleinformatycznego) umocowane są w dwóch historycznie określonych momentach i miejscach, tj.:

- kryteria techniczno-technologiczne - skierowane na produkt - wywodzą się z USA i prac nad TCSEC (lata 1965- 1983) dla potrzeb systemów teleinformatycznych wojska i rządu,

- kryteria organizacyjno-zarządcze - skierowane na system i zarządzanie systemem - wywodzą się z Wielkiej Brytanii i prac nad BS 7799 (lata 1993-1999) dla potrzeb środowiska biznesowego.

Ich historyczny rozwój, wzajemne odniesienia oraz integrację normatywną prezentuje rysunek nr 5. W wielu pracach dotyczących zagadnień bezpieczeństwa teleinformatycznego nie wspomina się o standardach wojskowych NTCSEC.

Do najczęściej wykorzystywanych grup standardów i dobrych praktyk stowarzyszeniowych należą następujące rozwiązania:

1) klasyfikacja bezpieczeństwa („Orange Book", TSEC, ITSEC, CC);

2) klasyfikacja i zarządzanie bezpieczeństwem (metodologie i narzędzia audytorskie - COBIT, COBRA);

3) identyfikacja bezpiecznych rozwiązań (standardy: IEEE, CMM/ CMMI, ISACA, ISSC NATO);

4) ochrona rozwiązań informatycznych w sytuacjach krytycznych (ochrona pro-aktywna rekomendowana przez FIRST, SESA Symantec);

5) metodologie/narzędzia zarządzania zintegrowanego jakością i bezpieczeństwem informacji (TQM, TSM, TISM);

6) narzędzia utrzymania bezpieczeństwa standardu normatywnego (ITIL - BS15000, COBRA-BS7799, Callio Secura 17799);

7) metodologie zarządzania stanami hazardowymi jako formuły niezbędne dla potrzeb oceniania niebezpieczeństwa środowiskowego ze strony systemu (analiza SWOT - dla rozwoju polityki zabezpieczeń, metoda FTA - drzewa błędów, metoda FMEA/FMECA - metoda krytycznej oceny architektury i procesów realizacji systemu, metoda HAZOP-I - jako rodzaj półformalnej procedury inspekcyjnej, wychwytującej odstępstwa od założonego działania w obszarze udokumentowanych reprezentatywnych ryzyk STI);

8) standardy zintegrowane (informacyjne + soft-hard-orgware chains);

9) quasi-standardy, czyli doraźne konglomeraty rozwiązań cząstkowych, zapożyczonych ze sprawdzonych norm i standardów, które są użytkowane na bazie deklarowanych i utrzymywanych warunków bezpieczeństwa STI (System Teleinformatyczny) w danej organizacji/firmie/korporacji (np. w niektórych firmach ITIL jest stosowany do implementacji STI w organizacji zorientowanej usługowo, a Six Sigma do monitorowania jakości procesów operacyjnych; inne organizacje implementują COBIT, aby ustanowić wytyczne audytu i bezpieczeństwa, a CMM/CMMI aby zapewnić niezawodny rozwój aplikacji w STI - bardzo często spotykany w korporacjach z udziałem spółek USA).

Wybrane standardy zarządzania bezpieczeństwem:

- ITIL (Information Technology Infrastructure Library) to jeden z najbardziej powszechnie znanych standardów zarządzania IT na świecie; ITIL opisuje procesy potrzebne do zarządzania infrastrukturą IT tak, by były spełnione odpowiednie założenia dotyczące efektywnego świadczenia usług przez IT oraz zagwarantowana odpowiednia jakość ich świadczenia;

- model referencyjny standardu COBIT - opracowany przez związany z ISACA IT Governance Institute standard COBIT (ang. Control Objectives for Information and Related Technology) definiuje referencyjny model procesów organizacyjnych związanych z funkcjonowaniem systemu informatycznego w przedsiębiorstwie;

- model zarządzania bezpieczeństwem informacji zgodny z PN ISO/IEC 27001 Systemy zarządzania bezpieczeństwem informacji

- norma międzynarodowa ISO/IEC 17799:2005 (2ed) odpowiadająca standardowi brytyjskiemu BS 7799 - normie BS 7799-1:1999 przyjętej jako ISO 17799 w dniu 15 grudnia 2000 roku (norma PKN w języku polskim o sygn. PN - ISO/IEC 17799:2003 z dnia 20 marca 2003 roku) a także normie BS 7799-2:2002 przyjętej w dniu 5 września 2002 roku (norma PKN w języku polskim o sygn. PN-I-07799-2:2005 z dnia 20 stycznia 2005 roku);

- norma dotycząca obszaru zarządzania bezpieczeństwem samego systemu (ISO 13335) oraz oprogramowania i sprzętu (ISO 15408) wsparta normami dotyczącymi projektowania systemu, jego oprogramowania i jakości (ISO/IEC 9126, ISO 12207, ISO 9000-3:2004);

- normy dotyczące obszaru zarządzania bezpieczeństwem informacji i organizacji, która wykorzystuje dane STI (PN -ISO/IEC 17799:2003, PN-I-07799-2:2005, a w perspektywie rodzina norm ISO 27000), wykorzystujące oprócz weryfikowalnych mierników (certyfikacja) również szereg wskaźników - dobrych praktyk (deklaracja) odnoszących się do starań w celu zapewnienia założonego poziomu bezpieczeństwa systemu informacji.

Wszyscy zainteresowani zgłębieniem opisanych zagadnień mogą skorzystać ze specjalistycznej literatury i opisów zawartych w Internecie. Poniżej przedstawiono wybór pozycji i źródła informacji na ten temat.

dr inż. Andrzej Wójcik

Literatura

1. Marian Molski, Małgorzata Łacheta „Przewodnik audytora systemów informatycznych", Helion 2007.

2. Andrzej Białas „Bezpieczeństwo informacji i usług w nowoczesnej instytucji i firmie", WNT 2006.

3. Ross Anderson „Inżynieria zabezpieczeń", WNT 2005.

4. Kewin Lam i inni „Ocena bezpieczeństwa sieciowego", Microsoft 2005.

5. Eric Cole i inni „Bezpieczeństwo sieci", Helion 2005.

6. Krzysztof Czerwiński „Audyt wewnętrzny", InfoAudit 2005.

7. Edward Yourdon „Wojny na bity", WNT 2004.

8. Krzysztof Liderman „Podręcznik administratora bezpieczeństwa teleinformatycznego", Mikom 2003.

9. Krzysztof Liderman „Bezpieczeństwo teleinformatyczne", WSISiZ 2003.

10. Marian Molski, Sebastian Opala „Elementarz bezpieczeństwa systemów informatycznych", Mikom 2002.

11. Donald L. Pipkin „Bezpieczeństwo informacji", WNT 2002.

12. Dorothy E. Denning „Wojna informacyjna i bezpieczeństwo informacji", WNT 2002.

13. Eric Maiwald „Bezpieczeństwo w sieci. Kurs podstawowy", 2000, 2001.

14. Tadeusz Kifner „Polityka bezpieczeństwa i ochrony informacji", Helion 1999.

Normy i standardy

1. PN ISO/IEC 27001 Systemy zarządzania bezpieczeństwem informacji. Wymagania.

2. PN ISO/IEC 17799:2005 Praktyczne zasady zarządzania bezpieczeństwem informacji.

3. PN ISO/IEC 15408-1:2001 Kryteria oceny zabezpieczenia systemów. Model ogólny oceny zabezpieczenia systemów.

4. PN ISO/IEC 15408-3:2002 Kryteria oceny zabezpieczenia systemów. Wymagania uzasadnienia pewności.

5. PN ISO/IEC 17799:2003 Praktyczne zasady zarządzania bezpieczeństwem informacji.

6. PN-I-13335-1:1998 Wytyczne do zarządzania bezpieczeństwem systemów informacyjnych - Pojęcia i modele bezpieczeństwa systemów informatycznych.

Pisma branżowe

1. „CSO Magazyn Zarządzających Bezpieczeństwem", wydawca: International Data Group Poland

2. „Ochrona Mienia i Informacji", wydawca: Euro-Media

Strony internetowe

Referaty

1. Prezentacja - Janusz Cendrowski, Krajowa Konferencja Zastosowań Kryptografii „Enigma", 2005 r.

Zabezpieczenia 2/2008