Jaki jest przepis na funkcjonalny, łatwy w obsłudze i spełniający oczekiwania klientów program do obsługi systemu kontroli dostępu i telewizji dozorowej? Program taki powinien realizować podstawowe i zaawansowane funkcje typowe dla aktualnie dostępnych programów nadzorczych, funkcje, których poszukują i oczekują instalatorzy i użytkownicy końcowi, a które nie są jeszcze dostępne, oraz wprowadzać opcje, których przydatności w takich systemach klienci jeszcze nawet nie brali pod uwagę. Właśnie taki będzie program nadzorczy NMS ACCESS CONTROL. Wersja, która aktualnie jest już dostępna, to początek rozwoju tego oprogramowania, jednak i tak jest bardzo zaawansowana i oferuje wiele funkcji.

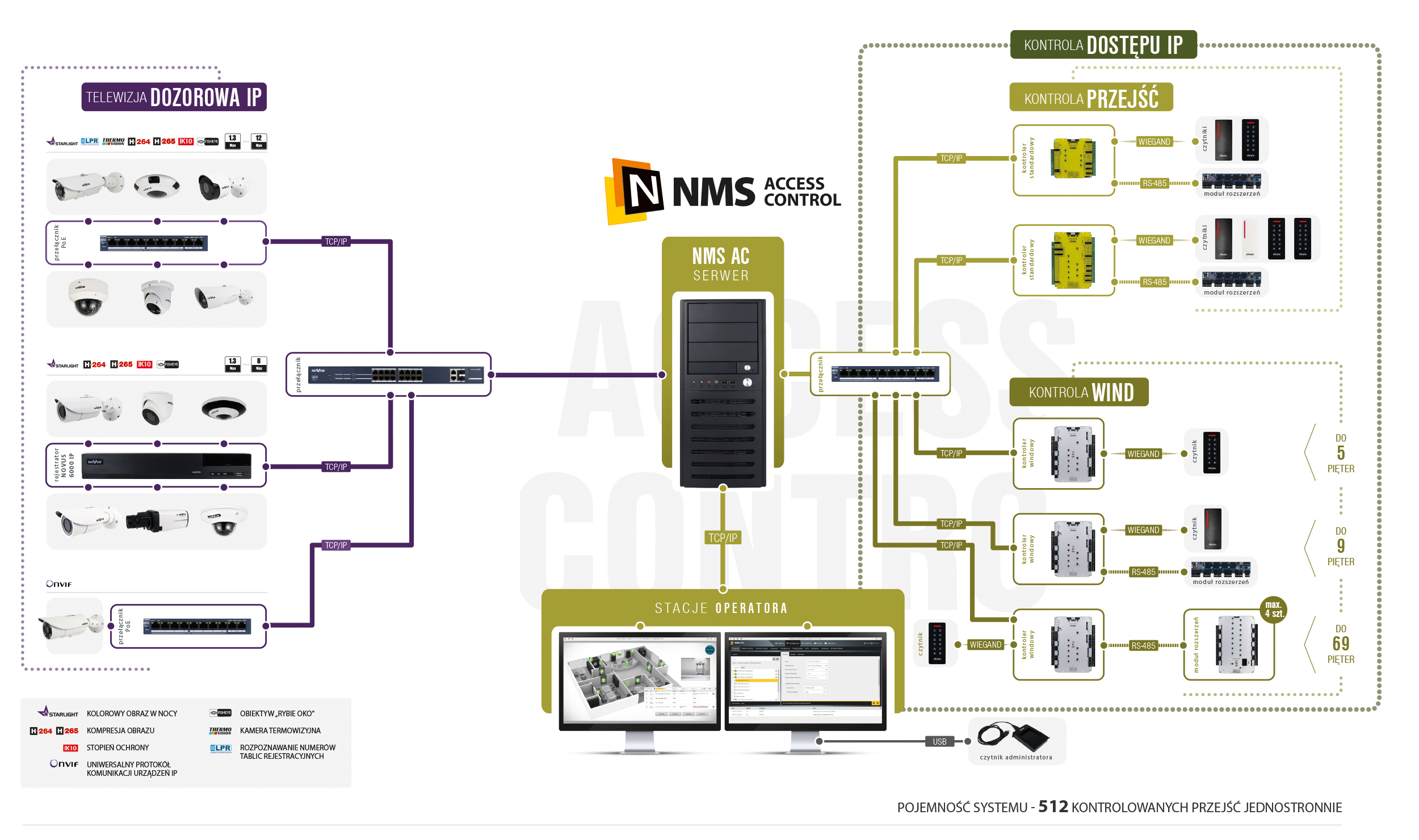

NMS ACCESS CONTROL to nowy program nadzorczy, który w obecnie dostępnej wersji jest przeznaczony do obsługi małych i średnich systemów kontroli dostępu. Współpracuje ze standardowymi kontrolerami typu KDH-KS3012-IP, KDH-KS3024-IP i KDH-KS2000-IP-ELV. Dzięki strukturze typu klient – serwer możliwa jest obsługa systemu na wielu stanowiskach (na dwóch stacjach klienckich w ramach licencji bezpłatnej i na dodatkowych po zakupie licencji rozszerzających). System jest prosty w instalacji i ma wygodny dla operatora interfejs graficzny. W obecnej wersji jest to program przeznaczony głównie do obsługi systemów kontroli dostępu, ale zawiera już pewne elementy systemu telewizji dozorowej i umożliwia rozbudowaną wizualizację stanów elementów systemu. Kolejne funkcje systemu nadzoru wizyjnego będą dodawane w następnych wersjach programu. Schemat blokowy systemu przestawia rys. 2.

Przystępując do opisu programu NMS ACCESS CONTROL, postanowiłem skupić się na korzyściach jakie uzyskają instalatorzy, administratorzy, operatorzy oraz pracownicy ochrony, czyli osoby, które będą miały z nim styczność w różnego rodzaju obiektach. To dla nich go stworzyliśmy. Zależy nam na tym, żeby każda z tych grup była zadowolona, gdy będzie tego programu używać w przeznaczonym dla niej zakresie.

Korzyści dla instalatorów

Z licznych rozmów, jakie przeprowadziłem z instalatorami, wynika, że najważniejsza jest dla nich łatwość obsługi programu, czas potrzebny na zaprogramowanie systemu, zwłaszcza wówczas, gdy obejmuje on bardzo wiele kontrolowanych przejść, oraz możliwość szybkiego sprawdzenia poprawności działania jego poszczególnych elementów. NMS ACCESS CONTROL spełnia te oczekiwania.

Jedną z ważniejszych czynności, jakie wykonuje instalator w obiekcie, jest montaż elementów systemu kontroli dostępu, czyli kontrolerów oraz kamer. Zainstalowane kontrolery i kamery są podłączane są do sieci Ethernet i do obwodów zasilania. Następnie należy je wprowadzić do bazy danych programu nadzorczego. NMS ACCESS CONTROL oferuje do tego celu znakomite narzędzie, jakim jest wyszukiwarka kontrolerów i kamer (rys. 1).

Rys. 1. Okno wyszukiwarki urządzeń

Wyszukując te urządzenia, program wykorzystuje ich adresy MAC. Dzięki temu na wyświetlanej liście są tylko te spośród nich, które współpracują z NMS ACCESS CONTROL. W pierwszej lewej kolumnie listy znajdują się ikony określające ich status sieciowy. Znalezione urządzenia są na liście automatycznie sortowane według tego statusu. Na pierwszym miejscu wyświetlane są urządzenia, które mają powtarzające się adresy IP (ikona wykrzyknika). Taka sytuacja ma miejsce, gdy zamontowane zostały nowe kontrolery z fabrycznym adresem 192.168.0.245. Po zaznaczeniu tej grupy kontrolerów (jednym kliknięciem wskazującym właściwą opcję) można automatycznie przypisać kolejne adresy, wpisując tylko pierwszy z nich z przydzielonej przez administratora puli. Po zmianie adresów kontrolery te pojawią się na liście z ikoną „+”. Teraz można łatwo zaznaczyć wszystkie takie kontrolery na liście i jednym kliknięciem przenieść je do dolnego okna wyszukiwarki jako oczekujące na wprowadzenie. Kliknięcie przycisku OK zamyka okno wyszukiwarki, a nowe kontrolery pojawiają się na liście urządzeń systemu. Jeżeli jest taka potrzeba, to można na tym etapie zmienić ustawienia wybranych kontrolerów. Następnie, po kliknięciu przycisku Zapisz, następuje wprowadzenie kontrolerów do bazy danych systemu, nawiązanie z nimi komunikacji i przesłanie ustawień. Zmiana stanu ikon urządzeń na tej liście oraz seria komunikatów w oknie konsoli sygnalizuje pozytywne zakończenie tego procesu. Taka sama procedura obowiązuje w przypadku urządzeń systemu VSS.

Rys. 2. Schemat blokowy systemu NMS ACCESS CONTROL

Jak wynika z opisanej procedury, wprowadzenie i skomunikowanie z programem NMS ACCESS CONTROL nawet dużej liczby urządzeń to kwestia kilku minut. Nie ma żmudnego wypełniana licznych pól adresów IP. To z pewnością dobra wiadomość dla instalatorów, ponieważ pozwoli to zaoszczędzić mnóstwo czasu. W przypadku innych dostępnych na rynku programów do obsługi systemów kontroli dostępu czynności te są czasochłonne.

Kolejną korzyścią dla instalatorów jest możliwość szybkiego przetestowania zainstalowanego systemu pod kątem poprawności działania. Umożliwiają to dwa domyślnie skonfigurowane panele. Pierwszy z nich zawiera STOS ZDARZEŃ bieżących – umożliwia obserwację zdarzeń i alarmów, jakie są przesyłane z kontrolerów w procesie testowania systemu. Drugi panel zawiera tablicę synoptyczną, na której za pomocą animowanych ikon pokazane są stany wszystkich najważniejszych elementów systemu (kontrolerów, czujników otwarcia drzwi, linii dozorowych, wyjść sterujących oraz urządzeń VSS, czyli rejestratorów NVR i kamer IP). Dzięki dostępnym filtrom można sprawdzić stany wszystkich urządzeń równocześnie lub tylko urządzeń danego typu (np. tylko drzwi). To też skraca czas potrzebny na testowanie systemu.

Korzyści dla administratorów

Rolą administratora systemów zabezpieczeń elektronicznych w obiekcie jest przejęcie ich od instalatora oraz sprawowanie kontroli nad pracą tych systemów w celu zapewnienia ich sprawnego codziennego funkcjonowania. W przypadku systemu kontroli dostępu pracującego pod nadzorem programu NMS ACCESS CONTROL administrator ma ułatwione zadanie, ponieważ dzięki możliwości obsługi systemu na wielu stacjach klienckich może rozdzielić zadania związane z tą obsługą między kilka stanowisk. Grupy operatorów wykonujące określone zadania powinny mieć dostęp tylko do niezbędnych pozycji menu programu. Chodzi o bezpieczeństwo systemu i obiektu. Administrator może skorzystać w tym celu z możliwości definiowania uprawnień dla grup operatorów (rys. 3).

Administrator określa najpierw grupy operatorów (np. osoby zajmujące się operacjami dotyczącymi użytkowników kart (dodawanie, edycja, usuwanie), czynnościami służby ochrony itp.). Następnie określa, do których pozycji menu programu lub operacji dana grupa może mieć dostęp (tylko odczyt, pełny dostęp lub brak dostępu). Do tak utworzonych grup przydzielani są operatorzy (każdy ma własny login). Jeżeli trzeba zwiększyć liczbę operatorów, to wprowadza się ich do jednej z grup, a system automatycznie przydziela im uprawnienia, jakie posiada ta grupa. Domyślnie zdefiniowana jest grupa Administratorzy i jest jeden administrator z pełnymi uprawnieniami. Do grupy tej można dodawać kolejnych administratorów. Każdy z nich ma własny login.

W oknie diagnostycznym programu (zakładka SYSTEM) administrator ma wgląd do całego systemu i widzi listę operatorów aktualnie zalogowanych na stacjach klienckich. Mając pełny dostęp, administrator może sprawdzać, co dzieje się w systemie, i w pełni nim zarządzać.

Rys. 3. Okno definiowania uprawnień dla grup operatorów

Korzyści dla operatorów

Operatorzy systemu zwykle mają ograniczony dostęp do programu. Zakres dostępu do niego oraz do fizycznych i logicznych elementów systemu przydziela im administrator. Operator ustala tylko swój login. Taki ograniczony dostęp znacznie ułatwia poruszanie się po programie. Przykładowo – operator zajmujący się tylko użytkownikami kart po zalogowaniu się widzi tylko kilka pozycji z menu (rys. 4).

W systemie zainstalowanym w kilku obiektach możliwe jest również ograniczenie dostępu tylko do fragmentu systemu w danej lokalizacji. Dzięki temu operator na stacji klienckiej widzi tylko zdarzenia/alarmy z jednego obiektu, a także ma dostęp tylko do ograniczonej liczby użytkowników kart i niektórych terminarzy. To znacznie ułatwia mu pracę.

Kolejną zasługującą na podkreślenie korzyścią dla operatorów systemu NMS ACCESS CONTROL jest możliwość importu z pliku danych użytkowników wraz numerami kart. W przypadku znacznej liczby użytkowników kart, sięgającej setek, a nawet tysięcy, jest to bardzo istotna opcja, dzięki której mogą oni zaoszczędzić czas. Plik z danymi użytkowników, przygotowany z wykorzystaniem dostępnego w programie szablonu w formacie CSV, w ciągu bardzo krótkiego czasu po wybraniu opcji importu utworzy bazę danych użytkowników. Trudno sobie wyobrazić, jak długo trwałoby ręczne wprowadzanie wszystkich danych i ile pomyłek mogłoby w jego trakcie zajść.

Rys. 4. Menu programu dla operatora z ograniczonym dostępem

Korzyści dla służb ochrony

Program NMS ACCESS CONTROL sprawdzi się znakomicie w obiektach, w których pracują ochroniarze. Oferuje bardzo rozbudowane funkcje monitorowania i wizualizacji stanu systemu na panelach. Instalatorzy i klienci końcowi, którzy użytkują naszą platformę integracyjną VENO, znajdą w programie NMS ACCESS CONTROL znajome elementy i funkcje na panelach do wizualizacji. Najważniejszą korzyścią dla pracowników ochrony mających dostęp do stacji klienckiej programu NMS ACCESS CONTROL będzie łatwość i szybkość uzyskania wiarygodnej informacji o stanie obiektu i systemu. Jest to możliwe dzięki analizie komunikatów wyświetlanych na STOSIE ZDARZEŃ, animowanych ikon wyświetlanych na mapie obiektu i tablicy synoptycznej oraz bieżących obrazów z kamer. W połączeniu z hierarchiczną strukturą paneli z mapami obiektu elementy te tworzą bardzo zaawansowane narzędzie, które gwarantuje wysoki poziom zabezpieczenia obiektu i stwarza możliwość szybkiego reagowania w sytuacjach kryzysowych. Bez opuszczania swojego stanowiska pracownik ochrony na bieżąco otrzymuje pełną informację o tym, co się dzieje lub czy wydarzyło się coś nieprawidłowego. Przykładowo – po sforsowaniu kontrolowanego przejścia na stacji klienckiej zostanie wygenerowany alarm (komunikat oraz sygnał akustyczny) i zostanie automatycznie wyświetlone okno wizyjne z obrazem pokazującym to przejście. Dzięki temu możliwe będzie szybkie podjęcie stosownych działań.

Rys. 5. Wizualizacja stanu systemu na panelach z hierarchiczną strukturą

Kolejna ciekawa opcja to możliwość weryfikacji dostępu – sprawdzenia, czy użytkownik użył swojej karty na czytniku, przechodząc przez kontrolowane przejście. Jeżeli umieścimy nad czytnikiem kamerę (lub zainstalujemy czytnik z wbudowaną kamerą), to możliwe będzie wyświetlenie na STOSIE ZDARZEŃ zdarzeń okna zawierającego zdjęcie użytkownika z bazy danych systemu oraz – obok – pojedynczej klatki obrazu z tej kamery. Po najechaniu wskaźnikiem myszy na odpowiednią ikonę możliwe jest porównanie obu tych zdjęć. W wersji bardziej zaawansowanej możliwe jest wprowadzenie konieczności potwierdzenia przez operatora uprawnień danej osoby do dostępu do pomieszczenia wymagającego specjalnej kontroli. Wówczas, po odczycie ważnej karty, do stacji klienckiej wysyłane jest żądanie potwierdzenia możliwości dostępu i dopiero po porównaniu obrazów następuje zgoda na dostęp.

Rys. 6. Dostęp po weryfikacji wizyjnej

Podsumowanie

Polecam NMS ACCESS CONTROL wszystkim instalatorom, ponieważ jest bardzo łatwy w instalacji, konfiguracji i użytkowaniu. Oszczędza czas potrzebny na wdrożenie i gwarantuje stabilne działanie. Informacje dotyczące tego systemu i oprogramowania znajdziecie Państwo na stronie www.nmsac.aat.pl lub otrzymacie, kontaktując się z działem kontroli dostępu firmy AAT HOLDING.

Ryszard Sobierski

AAT HOLDING