Główną kwestią do której chcemy się odnieść (w tej i kolejnych częściach cyklu), jest fizyczne zabezpieczanie informacji niejawnych i stosowne wymagania określone w rozporządzeniu Rady Ministrów z dnia 29 maja 2012 roku (publikacja z dn. 19 czerwca 2012 r – Dz. U. 2012 r, poz. 683)1.

Omawiany dokument ma ujednolicić oraz uprościć procedury wyboru i stosowania środków bezpieczeństwa fizycznego w jednostkach organizacyjnych zobowiązanych do ochrony posiadanych informacji niejawnych zgodnie z opracowaną i załączoną metodyką oceny zarówno zagrożeń, jak i stanu posiadanych zabezpieczeń (określonych enumeratywnie wg kategorii i przypisanych im środków technicznych). Niestety nie wszystko jest zupełnie jasne. Spróbujmy zatem prześledzić dokładniej treść tego dokumentu oraz jego załączników. Całość cyklu obejmie następujące zagadnienia:

- algorytmizacja zadania ochrony (czyli to, co musimy zrobić);

- określenie zagrożeń (czyli to, co wpływa na ryzyko ujawnienia lub utraty informacji);

- atrybuty informacji a aspekty ochrony (czyli jakie mamy środki ochrony);

- dostęp do informacji, nośników systemów (czyli jakie są kryteria strefowania);

- tabelaryzacja rozwiązań ochronnych (czyli obliczanie wpływu użytych środków w danej kategorii ochronnej);

- plan ochrony (czyli kwintesencja naszych działań);

- podsumowanie (czy i kiedy sami wprowadzamy zmiany).

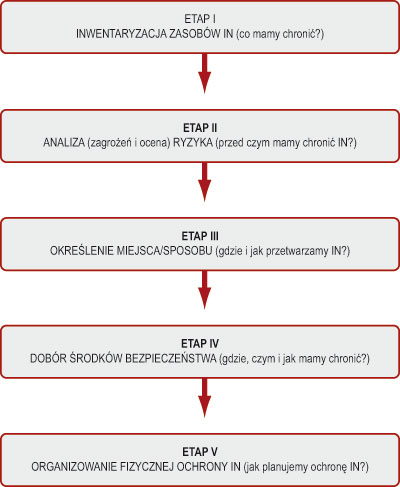

Rys. 1. Uproszczony algorytm postępowania w ochronie fizycznej zasobów informacji niejawnej (IN)

Zainteresowanych czytelników zapraszamy do dyskusji i wymiany poglądów na forum Zabezpieczeń. Praktycy mogą podzielić się własnymi doświadczeniami, szkoleniowcy – dodać merytoryczne uwagi, a decydenci – opisać własne rozstrzygnięcia kwestii organizacyjnych. Wszyscy możemy uczestniczyć w podwyższaniu poziomu wiedzy i kultury ochrony informacji.

Algorytmizacja zadań ochrony

Proponujemy, aby całość nakazów i zaleceń ujętych w rozporządzeniu analizować etapami, według uproszczonego algorytmu przedstawionego na rysunku 1, co pozwoli na lepsze zrozumienie poszczególnych kwestii wynikających z treści rozporządzenia. Do niektórych z nich podejdziemy modelowo, w sposób procesowy – wyodrębniony na bazie dostępnych metod i norm. Zainteresowanych obszerniejszym uzasadnieniem takiego sposobu postępowania odsyłamy do metod systemowych1. Wierzymy, że użyteczność tego podejścia i uzyskanej grupy rozwiązań będzie miała dostateczne potwierdzenie w dalszej części naszych wywodów.

Rozporządzenie jest ustawowym aktem nakazowym i pozostawia nam do wyboru jedynie czas realizacji opisanych w nim zadań, określając jednoznacznie (patrz §102) trzyletni termin na wykonanie wszystkich prac (tzn. do dnia 4 lipca 2015 roku).

Należy pamiętać, że mówimy tutaj o modelowym postępowaniu, czyli że wielkość obszaru objętego działaniami na danym etapie postępowania zależy od decydenta – kierownika jednostki organizacyjnej. Określa on nie tylko to, co, gdzie i kiedy robimy, ale także to, w jaki sposób oceniamy wyniki tej pracy – na podstawie wytycznych i wymagań zawartych w przedmiotowym rozporządzeniu.

Pamiętajmy, że zawsze możemy zrobić więcej, ale nie wolno nam zrobić mniej niż wymaga ustawodawca3.

Chroniony zasób informacji niejawnych

Zanim przystąpimy do czynności inwentaryzacyjnych, zastanówmy się, co jest zasobem informacji niejawnych4 według rozporządzenia Rady Ministrów, zwłaszcza po przeanalizowaniu zapisów ustawy o ochronie informacji niejawnych dotyczących informacji, danych, dokumentów i materiałów niejawnych oraz zasad ich przetwarzania.

Wskazanie w ustawie konieczności stosowania w ochronie samych informacji niejawnych środków bezpieczeństwa fizycznego5, wraz z delegacją wykonawczą6 wcale jednoznacznie nie rozstrzyga pojawiających się wątpliwości, co do ochrony ich przetwarzania (patrz: §8 ust.5 rozporządzenia).

Możemy i powinniśmy traktować jako zasób wszelkie zapisy informacji niejawnych niezależne od ich nośnika, wytworzone w danej jednostce organizacyjnej lub otrzymane z zewnątrz (do wiadomości, wykorzystania, przetworzenia lub powierzone do zapoznania i okresowego przechowywania). Mogą to być wydruki „hard copy”, mapy, fotografie, fotokopie, dokumenty zbroszurowane i edytowane, nośniki OEM7, a ich ilość, klauzule oraz sposób ich udostępniania/przetwarzania (liczba osób, miejsce), wpływają znacząco na dalsze postępowanie z nimi w trybie nakazanym w rozporządzeniu.

Atrybuty chronionych informacji

Jako podstawowe atrybuty informacji niejawnych wymienione są zarówno w ustawie o ochronie informacji niejawnych, jak i w rozporządzeniu (patrz §2) trzy charakterystyczne właściwości informacji – poufność, integralność oraz dostępność. Przekłada się to na sposób dokonywania inwentaryzacji posiadanego zasobu z racji różnych klauzul ochronnych (poufność), ograniczonego ujawniania użytkownikom – zasada „wiedzy potrzebnej” (dostępność), oraz możliwości formalnych w zakresie wykonanych/wykonywanych wypisów i wyciągów z dokumentów (dostępność), szczególnie w aspekcie możliwości zaistnienia incydentów bezpieczeństwa.

Aspekty ochrony zasobu informacyjnego

Sama inwentaryzacja informacji niejawnych wymaga już na wstępie uwzględnienia kilku istotnych kwestii jako zadań/problemów do późniejszego rozpatrzenia. Są to przede wszystkim:

- wyodrębnione przez ustawodawcę, w załącznikach do rozporządzenia, kategorie ochrony i różne środki (organizacyjne oraz materiałowo-techniczne) służące do ich zapewnienia,

- pozostawione do indywidualnych decyzji kierownika jednostki organizacyjnej obszary i sposoby działania w zakresie zapewnienia ochrony fizycznej na wymaganym przez ustawodawcę poziomie,

- istniejące informacje i dokumenty niejawne przychodzące z zewnątrz o narzuconym z góry (wymóg sojuszniczy/układowy) sposobie zapewnienia ochrony (np. informacja niejawna z klauzulą NCA8).

Podsumowanie I etapu

Profesor Tadeusz Kotarbiński stwierdził, że można robić wiele, lecz nie da się zarządzać niewiedzą. Jakże często posiadana przez nas wiedza jest niekompletna – i to tylko w wyniku niedostatecznego starania się o jej pozyskanie, czy uporządkowanie tej już posiadanej.

W swojej dotychczasowej praktyce zawodowej i audytorskiej napotkaliśmy mnóstwo negatywnych przykładów z tego zakresu. Mamy w związku z tym kilka sugestii:

- należy dostrzegać szczególne znaczenie uporządkowania wiedzy (w tym ukrytej, nie skodyfikowanej) dotyczącej określania uwarunkowań oraz zabezpieczeń ochrony informacji niejawnych związanych z pełnieniem funkcji przez osoby fizyczne,

- należy zauważać i minimalizować tendencję „spychania” obowiązków związanych z ochroną informacji niejawnych na pełnomocnika do spraw ochrony informacji niejawnych, gdyż rzeczywiste bezpieczeństwo zapewniają wszyscy pracownicy – świadomi swoich obowiązków w tym zakresie,

- wskazane jest cykliczne przypominanie użytkownikom informacji niejawnych, że nieznajomość przepisów nie zwalnia od odpowiedzialności za powierzony zasób informacji niejawnych (między innymi za zaniechanie działań, zaniedbania organizacyjne i błędy w inwentaryzacji).

Artur Bogusz

Marek Blim

Zabezpieczenia 6/2012

Bibliografia

- Białas A., Bezpieczeństwo informacji i usług w nowoczesnej instytucji i firmie, wyd. WNT, Warszawa 2006.

- Cabała P., Wprowadzenie do prakseologii. Przegląd zasad skutecznego działania, Wydawnictwo Akademii Ekonomicznej w Krakowie, Kraków 2007.

- Ustawa o ochronie informacji niejawnych. Dz. U. z 2010 r, nr 182, poz. 1228,.

- Rozporządzenie RM w sprawie środków bezpieczeństwa fizycznego stosowanych do zabezpieczenia informacji niejawnych. Dz. U. z dnia 19 czerwca 2012 r, poz. 683.

- Góralski A., Być nowatorem, PWN, Warszawa 1990.

- Góralski A., Zadanie, metoda, rozwiązanie. Techniki twórczego myślenia, wyd. WNT, Warszawa 1977-1984 (pięć zbiorów)

- Procedury ochrony informacji niejawnych w praktyce, praca zbiorowa, wyd. FORUM, Poznań 2011.

Przypisy

- Góralski A. „Zadanie, metoda, rozwiązanie. Techniki twórczego myślenia”. zbiór II, wyd. WNT, Warszawa 1979.

- Rozporządzenie Rady Ministrów, poz. 683/2012 „§10.1. W terminie 3 lat od dnia wejścia w życie rozporządzenia określa się poziom zagrożeń, opracowuje dokumenty, o których mowa w § 9, i dostosowuje się kombinację środków bezpieczeństwa fizycznego oraz organizację stref ochronnych do wymagań określonych w rozporządzeniu.”

- §9, ust. 2, s 5 rozporządzenia Rady Ministrów, poz. 683/2012.

- Ustawa z dnia 5 sierpnia 2010 r. o ochronie informacji niejawnej (Dz. U. z 2010 r., nr 182 poz.1228)

- Ibidem: Art. 1 ust.1. pkt 8.

- Ibidem: Art. 47 ust. 1.

- Do nośników z zapisem optyczno-elektroniczno-magnetycznym zaliczamy płyty CD, pendrive, pamięci flash, taśmy magnetyczne steamerów, zewnętrzne przenośne dyski z danymi (niezależnie od typu) itp.

- NCA (NATO Confidential Atomal) – poufna informacja NATO, która może dotyczyć np. przewozu promieniotwórczych odpadów z elektrowni jądrowej, które mogą być wykorzystane jako składnik „brudnej bomby” budowanej przez terrorystów.