W drugiej części cyklu autorzy, odnosząc się do dwu kolejnych etapów uproszczonego algorytmu przedstawionego w części pierwszej, chcą szerzej pokazać problemy związane zarówno z oceną istotności poszczególnych czynników składowych zasobu informacji niejawnych, jak i wpływem na nie różnorodnych (możliwych do zaistnienia) zagrożeń, w świetle stosowanych rozwiązań ochronnych (organizacyjnych, fizycznych technicznych) oraz przewidywanych postaci ryzyka.

W drugiej części cyklu autorzy, odnosząc się do dwu kolejnych etapów uproszczonego algorytmu przedstawionego w części pierwszej, chcą szerzej pokazać problemy związane zarówno z oceną istotności poszczególnych czynników składowych zasobu informacji niejawnych, jak i wpływem na nie różnorodnych (możliwych do zaistnienia) zagrożeń, w świetle stosowanych rozwiązań ochronnych (organizacyjnych, fizycznych technicznych) oraz przewidywanych postaci ryzyka.

Wskazane w omawianym rozporządzeniu Rady Ministrów1 zagrożenia naturalne i awarie2 oraz wynikające z działań ludzkich – umyślnych lub przypadkowych – negatywne skutki3 dla chronionego zasobu są ujęte wyłącznie w sposób sygnalny. Ustawodawca, wskazując określone grupy czynników (postać informacji i jej klauzula, ich ilość oraz dostępność), pozostawia tutaj „wolne pole dla decydenta/kierownika jednostki organizacyjnej (KJO wg uoin) funkcjonującego w danych warunkach (patrz: zał. 1 poz. 7 tabeli „Inne czynniki*)”), a rozszerzoną delegację daje w uzupełniającym zapisie na str. 10:

*) Jeśli kierownik jednostki organizacyjnej uzna, że w jego jednostce występują inne niż wymienione w wierszach 1-6 tabeli czynniki mające wpływ na zagrożenie ujawnieniem lub utratą informacji niejawnych, powinien je określić, stanowisko uzasadnić (informacje zamieszcza się w rubryce "Uzasadnienie"), a następnie dokonać oceny istotności tych czynników. Ocenie podlegają wszystkie inne czynniki łącznie. Oznacza to, że jeśli w jednostce występuje tylko jeden z wymienionych czynników, należy go ocenić jako "bardzo istotny", "istotny" lub "mało istotny" dla zagrożenia ujawnieniem lub utratą informacji niejawnych. Jeśli w jednostce występują dwa lub więcej czynników z tej grupy, należy oszacować je łącznie i ocenić wpływ tych czynników na ocenę zagrożenia ujawnieniem lub utratą informacji niejawnych. W sytuacji gdy np. jeden z "innych" czynników został oceniony jako "bardzo istotny", a drugi jako "mało istotny", należy wskazać ocenę o najwyższym znaczeniu (w tym przypadku ocena istotności "Innych czynników" z ostałaby wskazana na poziomie "bardzo istotnym"). W sytuacji gdy kierownik jednostki organizacyjnej uzna, że w jego jednostce czynniki wymienione w tabeli są nieistotne lub ich występowanie jest mało realne (np. zagrożenie ze strony obcych służb specjalnych) czynnik 7. powinien zostać oceniony jako "mało istotny".

Jak wynika z powyższego, należy dość wnikliwie rozpatrzyć wszelkie spodziewane czynniki i możliwe do zaistnienia zagrożenia – ponosząc przy tym ryzyko niewłaściwego ocenienia ich istotności – decydujące o przyjętym do dalszych działań kwalifikowanym poziomie zagrożeń. Ponieważ ustawodawca pozostawia tę sprawę bez dalszych wyjaśnień, przyjrzyjmy się temu zagadnieniu nieco szerzej.

Określenie zagrożeń – czyli co wpływa na ryzyko ujawnienia lub utraty informacji

Analizując problem ujawnienia informacji objętych ochroną, czyli zakwalifikowanych jako ważne, trzeba wziąć pod uwagę zarówno znaczenie samych informacji dla ich właściciela i użytkownika, jak i potencjalne negatywne (dla niego i jego działań) konsekwencje rozszerzenia grona osób, które w wyniku ujawnienia nienależnie posiądą chronioną wiedzę.

Sama wiedza może podlegać ochronie z różnych względów, przykładowo z tytułu interesów:

- państwowych:

- informacje niejawne własne (ogólne, resortowe, naukowe),

- informacje niejawne powierzone (traktatowe, gospodarcze),

- informacje niejawne udostępnione (układowe, sojusznicze),

- biznesowych:

- informacje nieujawnione kontraktowe (zobowiązania zależne),

- informacje nieujawnione organizacyjno-produkcyjne,

- informacje nieujawnione techniczno-technologiczne,

- korporacji:

- informacje nieujawnione dotyczące planów działania,

- informacje nieujawnione dotyczące zarządzania kryzysowego,

- informacje ukryte dotyczące stanu zasobów w sytuacjach nadzwyczajnych.

Zachowanie warunku konieczności ochrony tej wiedzy jest zależne od oceny stanu informacji, czyli od ich przydatności i znaczenia użytkowego. Takie podejście (w dotychczasowej praktyce) jest oczywiste; z zasady każdy z właścicieli lub dysponentów informacji jest w stanie zaakceptować fakt ich kwalifikowanego (pewnego) zniszczenia, ale raczej nie pogodzi się z ich potencjalnym przejęciem lub ujawnieniem osobom trzecim. Ryzyko tego typu zdarzenia jest zbyt duże dla dalszego poprawnego funkcjonowania instytucji (organizacji, firmy, korporacji)…

Przepisy o ochronie informacji niejawnych w ogóle nie dopuszczają kwestii ujawnienia tychże informacji w samej (obecnie dość szerokiej) definicji przetwarzania informacji niejawnych. Widać z nich jasno, że ustawodawca (czyli autorzy obowiązujących dziś przepisów) nawet podświadomie nie dopuszcza takiego postępowania z informacją niejawną jak jej ujawnienie. Dlaczego mielibyśmy nie brać tego pod uwagę? Skoro coś chronimy, skoro mamy określać, jak postępować, aby coś chronić, to musimy (przynajmniej powinniśmy) brać pod uwagę sposób postępowania, który ma doprowadzić do ujawnienia chronionej przez nas informacji. Inaczej algorytm naszego postępowania „ochronnego” będzie niepełny, będzie zakładał zbyt optymistycznie, że… to, przed czym się chronimy, nigdy nie wystąpi (!). Piszący te słowa mają wrażenie, że autorzy przepisów dotyczących ochrony informacji niejawnych nie zakładają w swoich rozważaniach możliwości ich ujawnienia.

A co, jeżeli wynika to tylko z braku wyobraźni co do zaistnienia takiej możliwości?

Postępowanie z ryzykiem w zakresie utraty lub ujawnienia informacji

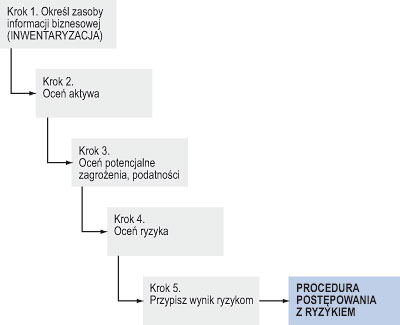

Rys. 2. Algorytm budowy procedury postępowania z ryzykiem w biznesie (za: dr A. Wójcik, mat. e-Forum, Poznań 2011)

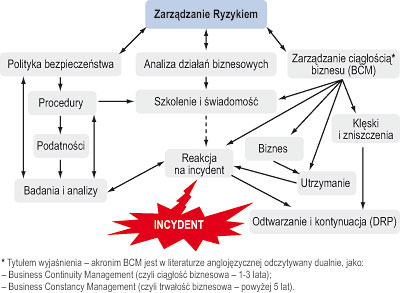

Rozwiązania ochronne w obszarze ryzyk mają charakter głównie organizacyjny (tworzone są procedury oraz instrukcje) i stanowią podstawę do podjęcia działań materialnych (użycia środków fizycznej i technicznej ochrony). Tworzenie procedury postępowania z ryzykiem jest zawsze związane z inwentaryzacją i oceną posiadanych aktywów informacyjnych, przy czym należy podchodzić do ich podatności i wyceny od strony „negatywnego interesariusza” (czyli konkurenta biznesowego, intruza, agenta przemysłowego itp.), a nie od strony właściciela czy też legalnego dysponenta zasobu. Należy pamiętać, że dobrze opracowana procedura postępowania z ryzykiem nie tylko minimalizuje zagrożenie ujawnienia lub przechwycenia zasobu lub jego części, ale także w znaczącym stopniu ogranicza uzyskiwanie informacji o sposobie postępowania z posiadanymi chronionymi danymi.

Przykład tworzenia procedury na potrzeby ochrony informacji biznesowej obrazuje schemat postępowania przedstawiony na rys. nr 2.

Postępowanie z ryzykiem w ochronie informacji niejawnych

Bazując na posiadanym doświadczeniu zawodowym (jako rzeczoznawcy STZOiMoZB, audytorzy i kontrolerzy systemów bezpieczeństwa), autorzy usilnie rekomendują nie tylko korzystanie z obowiązujących zaleceń i wytycznych Służb (ABW4/SKW5) – oczywistych dla przypadków, gdy informacje posiadają klauzulę „poufne” lub wyższą – ale przede wszystkim zalecają zapoznawanie się z dobrymi praktykami wynikającymi z dobrowolnych norm oraz publikacji stowarzyszeniowych. Nie bez znaczenia dla pozytywnych skutków zastosowania jest zapoznanie się z udostępnionymi publicznie rozwiązaniami resortowymi (patrz: wytyczne Ministra Obrony Narodowej6 czy decyzje Ministra Sprawiedliwości7) i przeniesienie do własnej praktyki ochronnej stosownych (rozsądnie przemyślanych) elementów opisanych w nich rozwiązań organizacyjnych oraz technicznych.

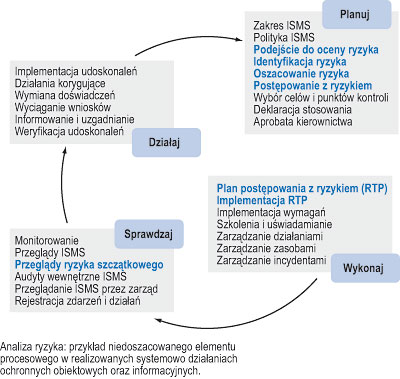

Proponujemy odwołanie się do wieloletnich, sprawdzonych w praktyce działań opartych na doskonaleniu jakości zarządzania jako takiego, czyli do zastosowania we własnej ocenie naszego, analizowanego systemu bezpieczeństwa ryzyka – doświadczeń wynikających z cyklu Deminga (P-D-C-A, tzn. Planuj-Wykonaj-Sprawdzaj-Działaj) oraz traktowania systemowego wszystkich procesów w ramach SZBI/ISMS8 (Systemu Zarządzania Bezpieczeństwem Informacji – Information Security Management System).

Zmiana przepisów w zakresie doboru środków bezpieczeństwa fizycznego (do której to zmiany odnoszą się nasze rozważania) wprowadziła kwestię postępowania z ryzykiem do jednego z podstawowych obowiązków osób odpowiedzialnych za ochronę informacji niejawnych. Dotychczas bowiem osoby odpowiedzialne za ochronę informacji sięgały do odpowiednich przepisów ustawy czy rozporządzenia, czytały je i wiedziały, jak zabezpieczyć informacje niejawne. O żadnym ryzyku nikt nie wspominał. Czy tego ryzyka nie było? Czy dotychczas nie zarządzano ryzykiem w ochronie informacji niejawnych?

Praktyka funkcjonowania zasad ochrony informacji niejawnych w uwarunkowaniach prawnych „starej ustawy” pokazuje, że tylko osoby, które dzięki swojemu doświadczeniu i umiejętnościom posiadały odpowiednie rozeznanie sprawy, korzystały z przedstawionego powyżej normatywnego procesu postępowania z ryzykiem, mimo że przepisy tego nie wymagały.

Postępowanie z ryzykiem w ochronie informacji biznesowych

Historia działań na rzecz biznesowego bezpieczeństwa informacyjnego – w tym analizy ryzyka i sposobu postępowania z nim w ramach ogólnie rozumianego zarządzania – rozpoczęła się na początku lat 90. XX wieku w Wielkiej Brytanii od prac biznesowych środowiska spółek handlowych i korporacji (w celu zmniejszenia strat i kosztów transakcji płatniczych z tytułu nieuprawnionego/fraudowego dostępu do kont). Doprowadziło to do powstania szeregu norm krajowych BS serii 77999. Ich odzwierciedleniem użytkowym stały się normy i poradniki w krajach byłego dominium Korony Brytyjskiej (norma NS 27444 – Singapur, norma AS/NZS 4360 i HB 436 – Australia i Nowa Zelandia), a dowodem przydatności było przejęcie na szybkiej „ścieżce decyzyjnej” w ramach prac Komitetu ISO ustaleń krajowych UK i opublikowanie 15 grudnia 2000 r. normy międzynarodowej ISO 17799:2000. Norma ta była pierwszym niejako „kodeksowym” zapisem postępowania związanego z bezpieczeństwem informacji i jego zagrożeniami w świecie biznesu.

Stosowane w procesach biznesowych rozwiązania dotyczące zarządzania ryzykiem są ciągle doskonalone; alternatywą jest bowiem ponoszenie wysokich strat powstających w efekcie materializacji pominiętych lub zlekceważonych zagrożeń zamienionych w źle oszacowane (na ogół niedoszacowane) i nieprzewidywalne koszty bieżącej działalności firmy. Przykładem instytucji biznesowych wysokiego ryzyka są banki – ale one mogą służyć za wzorzec w zakresie form i metod analizy zagrożeń oraz sposobów postępowania z występującymi w nich różnorodnymi postaciami ryzyka10.

Kwestie związane z ryzykiem ujawnienia lub utraty informacji biznesowej występują w całym szeregu dokumentów dotyczących finansów, przedsiębiorczości, swobody działalności gospodarczej – wszędzie w połączeniu z egzekucją formalną (penalną, organizacyjną lub administracyjną) wobec zarówno osób winnych samych zaniedbań, jak i odpowiedzialnych z tytułu nadzoru nad prawidłowością postępowania (patrz: kodeksy: spółek handlowych, cywilny, karny; ustawy: o zwalczaniu nieuczciwej konkurencji, o ochronie baz danych, o dostępie do informacji publicznej, o prawie autorskim, prawo własności przemysłowej i in.).

Postępowanie z ryzykiem w biznesie jest tak oczywiste jak sam fakt, że biznes „nie wyjdzie”, jeżeli nie weźmiemy pod uwagę określonych ryzyk. Dziś praktyka postępowania z ryzykiem w biznesie jest już tak mocno zautomatyzowana, że nikt się nad tym nie zastanawia. Po prostu wszyscy robimy, co trzeba. Każdy szanujący się zarząd podmiotu gospodarczego wie, że musi potrafić zarządzać odpowiednimi ryzykami dotyczącymi prowadzonego przez siebie biznesu.

Dla każdego biznesu informacja jest podstawą jego skuteczności w bieżącym funkcjonowaniu. Bez informacji – albo z informacją fałszywą lub taką, która przenika do firmy bez kontroli i nadzoru – trudno wyobrazić sobie prowadzenie efektywnego biznesu.

Jeżeliby biznes nie kierował się w swoim codziennym funkcjonowaniu kwestiami szacowania ryzyk związanych z ujawnieniem informacji biznesowych, to tego biznesu by po prostu nie było. Taką właśnie prostą metodę weryfikacji w tym zakresie pokazuje praktyka dnia codziennego.

Postępowanie z ryzykiem w ujęciu normatywnym

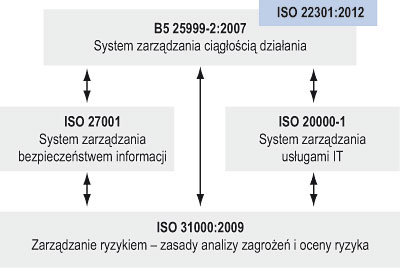

Z żalem należy stwierdzić, że ustawodawca, wskazując w przedmiotowym dokumencie dualność charakteru zagrożeń (§ 3 ust. 5 pkt 1 i 2) i pozostawiając KJO odpowiedzialność za ocenę istotności poziomu poszczególnych czynników (patrz: zał. 1 do rozporządzenia), nie odniósł się w dokumencie do istniejących w tym względzie dobrych praktyk z zakresu oceny ryzyka, zapisanych i dostępnych pod postacią norm (patrz: rys. 6), przewodników normatywnych11 oraz zaleceń stowarzyszeniowych (np. materiały FERMA12 i COSO13).

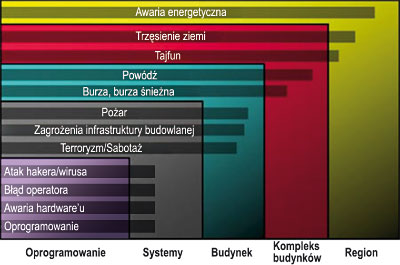

Strategiczny charakter zarządzania ryzykiem wynika nie tyle z samych zagrożeń, co z okoliczności ich powstania i ujawnienia się (procesy bieżące, działania kryzysowe oraz działania w sytuacjach nadzwyczajnych) pokazanych na schemacie (rys. 5).

Dla tak schematycznie przedstawionych obszarów opracowano cały szereg norm w różnych krajach, w Europie korzystamy głównie z brytyjskich (BS), które to doczekały się wersji międzynarodowych (ISO/IEC) oraz odniesień warunkowanych sytuacyjne (takich jak usługi I&CT czy zachowanie ciągłości działania), co prezentuje (po części) rys. 6.

Warto pamiętać, że elementy oceny ryzyka wynikające z przywołanych powyżej norm znalazły swoje odwzorowania w (nie do końca jawnych) zaleceniach wydanych przez ABW/SKW dla potrzeb bezpieczeństwa systemów informatycznych, a więc poniekąd… na wyższym poziomie wtajemniczenia. I tutaj pojawiają się pewne niejasności i nieścisłości. Powstała wprawdzie nowa ustawa, której jeden z rozdziałów traktuje o bezpieczeństwie informacji niejawnych w systemach teleinformatycznych; ponadto opublikowano stosowne rozporządzenie, które reguluje bardziej szczegółowe kwestie dotyczące bezpieczeństwa informacji niejawnych w systemach teleinformatycznych, ale w tym miejscu koniec jednolitości… gdyż wchodzimy na grunt Zaleceń, wydanych zarówno przez ABW, jak i przez SKW.

Obie instytucje nie stworzyły wspólnych opracowań w zakresie bezpieczeństwa informacji niejawnych w systemach teleinformatycznych. W wyniku tego stanu użytkownicy, administratorzy, inspektorzy i inne osoby, które z takich czy innych powodów mają do czynienia z niejawnymi systemami teleinformatycznymi, muszą tkwić w „dwuświecie” – ABW kontra SKW, SKW kontra ABW.

Taka sytuacja nie jest dobra i nie podnosi poziomu bezpieczeństwa informacji chronionych przetwarzanych we wspomnianych niejawnych systemach teleinformatycznych. Dotyczy to także elementów fizycznej ochrony tych systemów przedstawianych w Zaleceniach. Tymczasem dobre praktyki pokazują zagadnienie w sposób przystępny i użyteczny. Nie sposób orzec, dlaczego te ogólnie znane rozstrzygnięcia normatywne i stowarzyszeniowe nie zostały przywołane w załączniku nr 1 do omawianego rozporządzenia, zwłaszcza w świetle ścisłego odniesienia się do szeregu norm bezpieczeństwa technicznego (wyspecyfikowane w zał. nr 2 normy PN – EN), co uczyniło z dobrowolnych norm krajowych obligatoryjne wymagania normatywne, niezbędne do dalszej oceny stanu rzeczy w nakazanej do stosowania metodyce.

Atrybuty informacji a aspekty ochrony – czyli jakimi środkami dysponujemy

Rozpatrywany dokument jako podstawowe trzy atrybuty informacji przywołuje poufność, integralność oraz dostępność (patrz: § 2 pkt 1–3 rozporządzenia) z zagrażającym im incydentem bezpieczeństwa (patrz: § 2 pkt 4 rozporządzenia). Utrzymanie pożądanego stanu informacji jest celem zasadniczym (patrz: § 3 ust. 1), przy czym ustawodawca określa środki i sposoby oraz działania (patrz: § 4 ust. 1 i dalsze) służące do jego osiągnięcia.

Omawiane w tekście głównym rozporządzenia i w załącznikach środki bezpieczeństwa fizycznego stosuje się we wszystkich pomieszczeniach i obszarach, w których przetwarzane są informacje niejawne (IN). Przypomnijmy zatem, jakie czynności obejmuje przetwarzanie; są to:

- zapoznanie z IN (niezależnie od postaci i nośnika),

- zapisanie IN (niezależnie od nośnika),

- modyfikacja IN (treści i postaci),

- przechowywanie IN (doraźne i archiwizacja),

- niszczenie IN (częściowa lub całkowita utylizacja informacji/nośników).

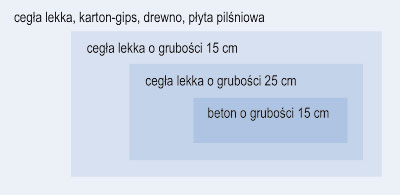

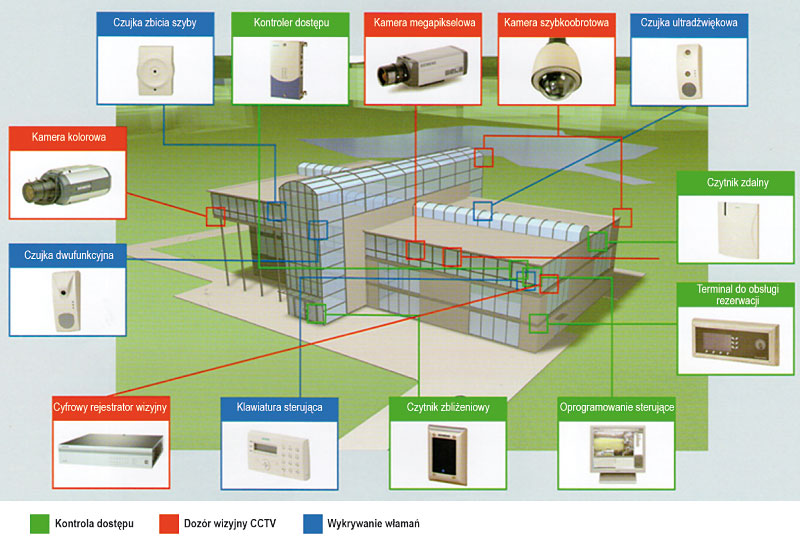

Ocena każdej z czynności dotyczy również miejsca, sposobu i systemu, w którym jest ona wykonywana (opis strefowania – patrz: § 5). Omawiany wcześniej wymagany nadzór nad bezpieczeństwem dla wymienionych czynności jest elementem podstawowym dla określenia parametrów i wytyczenia granic stref ochronnych zależnie od istniejących rozwiązań budowlanych (trwałości ścian i apretury otworów) oraz materiałów i urządzeń technicznych systemu bezpieczeństwa obiektu. Przykład ochrony budynku przedstawia rys. 7.

W praktyce oznacza to, że powinniśmy zbierać i analizować informacje z bliskiego otoczenia zewnętrznego obiektu które znajduje się poza naszym bezpośrednim zarządem i oddziaływaniem, ale przylega do granic naszej ochrony. Sama ochrona winna mieć charakter proaktywny. Do dyspozycji mamy infrastrukturę budowlaną, sprzęt techniczny i system organizacyjny.

Rys. 7. Elementy ochrony obiektu – centrum konferencyjno-hotelowego

(za: materiały z konferencji „Systemy zarządzania bezpieczeństwem informacji w jednostkach realizujących zadania publiczne”, Warszawa 2011)

Rola ochronna infrastruktury budowlanej

Bezpieczeństwo fizyczne obiektu zależy w zasadzie od trwałości jego infrastruktury budowlanej, czasami wspomaganej dodatkowymi elementami strukturalnymi (takimi jak: wzmocnienia stropów – podciągi i wylewki samonośne; wzmocnienia ścian – panele lub zabudowa w pomieszczeniach konstrukcji kabin ekranujących). Zależy ono także od odporności mechanicznej zamontowanej w otworach apretury (drzwi, okien, wyciągów/czerpni itp.). Konstrukcja obiektu z jednej strony pozwala na montaż instalacji i systemów ochronnych, z drugiej zaś zapewnia dostatecznie dużą trwałość przegród mechanicznych, aby czas ich pokonania był dłuższy od czasu potrzebnego na dotarcie interweniujących sił ochrony fizycznej. W przedmiotowym rozporządzeniu zostało to ujęte w opisie kategorii K2: Pomieszczenia. Na początku charakterystyki tego środka bezpieczeństwa fizycznego zapisano, że o zaklasyfikowaniu pomieszczenia do danego typu decyduje najsłabszy element (tj. ściana, podłoga, strop, drzwi, okna). Rozporządzenie rozróżnia cztery typy pomieszczeń ze względu na konstrukcję budowlaną:

- pomieszczenie, którego ściany zostały zbudowane ze zbrojonego betonu o grubości 15 cm lub materiału o podobnej wytrzymałości,

- pomieszczenie, którego ściany zostały zbudowane z cegły lekkiej o grubości 25 cm lub materiału o podobnej wytrzymałości,

- pomieszczenie, którego ściany zostały zbudowane z cegły lekkiej o grubości 15 cm lub materiału o podobnej wytrzymałości albo ze sklejki oraz płyty gipsowej na ramie wspierającej,

- pomieszczenie, którego ściany zostały zbudowane z cegły lekkiej, gipsokartonu, drewna, płyt pilśniowych lub innego materiału o podobnej wytrzymałości.

Oczywiste jest, że odpowiednio winna być zachowana wytrzymałość oraz odporność podłóg i stropów w tych pomieszczeniach. Jeżeli chodzi o otwory (drzwi i okna), to rozporządzenie powołuje się na klasy wynikające odpowiednio z normy PN-EN 1627.

Rola ochronna infrastruktury alarmowej

Niezależnie od wszelkich dyskusji i obiegowych opinii na temat doskonałości systemów alarmowania i dozorowania technicznego15, trzeba pamiętać, że dostępu bronią bariery mechaniczne i siły fizycznej ochrony, które to odpowiednio szybko ostrzeżone i powiadomione, są w stanie dotrzeć na miejsce incydentu oraz zatrzymać jego sprawcę.

Dodatkowym elementem jest tu dualność funkcjonowania infrastruktury alarmowej:

- W godzinach pracy zapewnia ona dostęp osób uprawnionych (SKD/RCP), ewentualnie przekazanie sygnałów alarmu napadowego ze wskazaniem jego lokalizacji, alarm i ewakuację doraźną (pożarową itp.) oraz nadzór wizyjny wybranych elementów obiektu (LCN – CCTV).

- Po godzinach pracy zapewnia ona trwałą ochronę oraz nadzór wizyjny wybranych elementów obiektu (LCN – SSWN/CCTV) z jednoczesnym dostępem patroli dyżurnych i interwencyjnych bezpośredniej ochrony fizycznej.

Nie wolno zapominać, że ta infrastruktura alarmowa wymaga zabudowanych trwale elementów antysabotażowych, współpracy operatorskiej w zakresie dozoru i przekazywania sygnałów o zaistniałych incydentach (w celu oceny stanu ochrony i prawdopodobieństwa fałszywego alarmu) oraz regularnych przeglądów i konserwacji (według norm obronnych minimum raz na kwartał). Ma to na celu wyeliminowanie możliwości zmanipulowania pracy urządzeń oraz oddziaływania na sprzęt różnych zmieniających się czynników (takich jak starzenie się czy zdarzenia eksploatacyjne).

Trzeba się również przyjrzeć, jak ustawodawca określa wymagania co do kontroli dostępu w kategorii K4. Jako podstawę doboru systemu kontroli dostępu podano w rozporządzeniu klasę rozpoznawania i klasę dostępu według wymagań określonych w normie PN-EN 50133-1, co oznacza, że najwyższy typ systemu kontroli dostępu powinien być wykonany w klasie rozpoznania 3 oraz klasie dostępu B. Natomiast najniższy typ systemu kontroli dostępu – przewidziany już tylko do zabezpieczania obszarów, w których przetwarzane są informacje niejawne o klauzuli co najwyżej „poufne” – powinien posiadać klasę rozpoznania 1 oraz klasę dostępu B. Wymagania są określone jednoznacznie i łatwe do sprawdzenia.

Trudniej jest o ocenę, gdy chodzi o wymagania dotyczące systemów sygnalizacji napadu i włamania. Zapisano bowiem, że system najwyższego typu musi spełniać wymagania określone w stopniu 4 określonym w normie PN-EN 50131-1; zapomniano natomiast o problemie lokalizacji systemu w terenie i jego rozległości oraz dostępności. Natomiast system najniższego typu musi spełniać wymagania dla stopnia 1 określonego w cytowanej normie – i jest to jedyne powiązanie, jakie można znaleźć w rozporządzeniu w kwestii odniesienia się do dotychczas obowiązujących klas systemów SA3 czy SA4. Jest to adnotacja, która mówi, że system spełniający wymagania klasy SA3 określone w PN-93/E-08390 można uznać za system najniższego typu określonego w rozporządzeniu, pod warunkiem spełnienia wymagań w zakresie ochrony i nadzoru (co jest nieco trudnym zadaniem ze względu na rozbieżności obu tych dokumentów).

Rola ochronna systemu organizacji bezpieczeństwa

Truizmem jest stwierdzenie, że najlepiej zaprojektowany system bezpieczeństwa jest martwy bez jego efektywnego wdrożenia, czyli zrozumienia oraz stosowania „tu i teraz” przez użytkowników – świadomych takiej potrzeby oraz znaczenia systemu dla codziennej praktyki bezpieczeństwa.

Ustawodawca w omawianym rozporządzeniu i jego załącznikach narzuca szereg czynności i wartości progowych ocen istniejącego stanu rzeczy, jak również zakłada przydatność i skuteczność użytych środków. Autorzy są świadomi, że u podstaw tego działania leży założony poziom wiedzy użytkowników na temat wymagań minimalnych i środków podstawowych stosowanych w systemach ochrony bezpieczeństwa informacji niejawnych, ale… czy jest to wiedza dostępna dla decydentów, czy też jedynie przekazana w ramach szkoleń ich pełnomocnikom ds. ochrony informacji niejawnych (OIN)? Praktyka pokazuje wyraźnie, że brak świadomości co do rzeczywistych zagrożeń oraz zapędy oszczędnościowe skutecznie paraliżują zamiary i niweczą nawet najlepsze plany pełnomocników ds. OIN, opracowane z myślą o doskonaleniu istniejących systemów.

Analizowane przez nas przedmiotowe rozporządzenie określa progowe wymagania dotyczące określonych środków bezpieczeństwa fizycznego, wskazując odpowiednie normy i inne przepisy prawa, zgodnie z którymi należy te wymagania określać. Nie precyzuje jednak, na podstawie jakich niezbędnych dokumentów organizatorzy ochrony informacji niejawnych w jednostce organizacyjnej mają dokonywać powyższej weryfikacji.

System sygnalizacji włamania i napadu, system kontroli dostępu, uwarunkowania stanu obiektu budowlanego czy inne środki powinny być wykonywane i odbierane w oparciu o stosowne dokumentacje techniczne, w skład których powinny wchodzić określone dokumenty niezbędne w procesie akredytacji pomieszczeń służących do przechowywania informacji niejawnych. Postawmy zatem istotne pytanie: „Jakie dokumenty powinien posiadać organizator systemu ochrony informacji niejawnych, aby wykazać w przypadku kontroli ABW/SKW, że w sposób właściwy dokonał doboru środków bezpieczeństwa fizycznego w pomieszczeniach stref ochronnych w swojej jednostce organizacyjnej?”.

Niestety, próżno by szukać w rozporządzeniu odpowiedzi. Autorzy niniejszego artykułu, korzystając ze swojego dużego doświadczenia w zakresie funkcjonowania systemów ochrony informacji niejawnych, zdają sobie doskonale sprawę, że brak wskazania odpowiednich dokumentów z nazwy nie zwalnia organizatorów systemów ochrony informacji niejawnych w swoich jednostkach organizacyjnych od ich posiadania w sensie funkcjonalnym.

Problem postrzegania ważności poszczególnych informacji (nie tylko tych stricte niejawnych, ale również ich dotyczących) przez przełożonych lub decydentów oraz użytkowników będzie omawiany w dalszej części cyklu.

Dostęp do informacji, nośników i systemów – kryteria strefowania

Przeglądając dotychczasowe dokumenty dotyczące fizycznej ochrony informacji, spotykaliśmy się z różnymi nazwami stref ograniczonego dostępu; były to odpowiednio:

- wg dokumentu RS-100 i procedur WEU/UZE16 strefy:

- strefa złota – w której możliwy był bezpośredni dostęp do dokumentów nawet o najwyższej klauzuli (np. FTS – Focal Top Secret; TSWEU – Top Secret WEU),

- strefa zielona – w której przechowywane były dokumenty o różnej klauzuli, ale bez możliwości bezpośredniego zapoznania się z ich treścią po wejściu do strefy,

- strefa biała – (poprzedzająca zieloną), w której przebywały osoby upoważnione, natomiast osoby z zewnątrz instytucji były nadzorowane lub eskortowane w drodze do personelu przyjmującego;

- wg dokumentu AD 70-1 i procedur NATO/OTP17:

- obszar bezpieczeństwa klasy I – do którego wejście jest równoznaczne z dostępem do znajdujących się tam dokumentów i informacji niejawnych,

- obszar bezpieczeństwa klasy II – w którym dokumenty są przechowywane w urządzeniach ochronnych i jest możliwy dostęp do nich,

- obszar bezpieczeństwa ogólnego/strefy administracyjne – z kontrolowanym lub nadzorowanym dostępem osób i pojazdów, będący dla dwu poprzednich buforową strefą ochronną, pozwalającą na doraźny nadzór ze strony służb ochronnych,

- obszary bezpieczne technicznie (TSA) – przeznaczone do niejawnych narad oraz prac kryptograficznych, wyposażone w klasyfikowane bezpieczne urządzenia oraz chronione technicznie (TSCM) przed wszelkimi przewidywalnymi formami podsłuchu akustycznego i elektronicznego;

- według „starej ustawy RP” i wydanej do niej rozporządzeń oraz wytycznych:

- I strefa – do której wejście było równoznaczne z dostępem do znajdujących się w niej dokumentów i informacji niejawnych,

- II strefa – w której w urządzeniach ochronnych były przechowywane dokumenty i był możliwy dostęp do nich na określonych odrębnie zasadach,

- strefa administracyjna – do której dostęp był nadzorowany, a osoby trzecie były odpowiednio traktowane (eskorta, pokój rozmów itp.).

Ustawodawca w § 5 rozporządzenia porządkuje te wszystkie dotychczas używane określenia i na nowo definiuje strefy fizycznej ochrony, łącząc i ujednolicając dotychczas używane opisy poszczególnych obszarów i pomieszczeń chronionych. Wydzielone zostały następujące strefy:

- strefa ochronna I – obejmująca pomieszczenie lub obszar, w którym informacje niejawne o klauzuli „poufne” lub wyższej są przetwarzane w taki sposób, że wstęp do tego pomieszczenia lub obszaru umożliwia uzyskanie bezpośredniego dostępu do tych informacji (§ 5 ust. 1 pkt 1),

- strefa ochronna II – obejmująca pomieszczenie lub obszar, w którym informacje niejawne o klauzuli „poufne” lub wyższej są przetwarzane w taki sposób, że wstęp do tego pomieszczenia lub obszaru nie umożliwia uzyskania bezpośredniego dostępu do tych informacji (§ 5 ust. 1 pkt 2),

- strefa ochronna III – obejmująca pomieszczenie lub obszar wymagające wyraźnego określenia granic, w obrębie których jest możliwe kontrolowanie osób i pojazdów (§ 5 ust. 1 pkt 3),

- specjalna strefa ochronna – umiejscowiona w obrębie strefy ochronnej I lub strefy ochronnej II, chroniona przed podsłuchem, spełniająca dodatkowe wymagania bezpieczeństwa (§ 5 ust. 1 pkt 4).

Ponadto dopuszcza się utworzenie w strefie ochronnej I lub II pomieszczenia wzmocnionego, pozwalającego na przechowywanie informacji niejawnych poza szafami lub sejfami z bezpośrednim dostępem do nich.

Przedstawione kryteria strefowania i związane z nimi wymagania organizacyjno-techniczne jednoznacznie porządkują dotychczasowy „wieloukładowy nieład” pod względem opisu i nazw samych stref, ale dotyczy to informacji niejawnych o klauzuli „poufne” lub wyższej. Pozostawiono zatem w gestii KJO zakres metod oraz dobór środków dla informacji o klauzuli „zastrzeżone” (w poszczególnych resortach funkcjonują w tym względzie wyodrębnione rozwiązania).

Częstym błędem, jaki spotyka się przy próbie określenia stref w danej jednostce organizacyjnej, jest próba dopasowywania dotychczas obowiązujących definicji stref bezpieczeństwa i strefy administracyjnej do obowiązujących dziś definicji stref ochronnych. Przy tak przyjętej metodyce postępowania wniosek może być tylko jeden: tego nie da się zrobić, a nowe definicje są złe i nie pasują do niczego. Nie da się dopasować pojęć stref bezpieczeństwa i stref ochronnych.

Proces strefowania w jednostce organizacyjnej należy rozpocząć od dokładnego przeczytania i przyswojenia definicji zaproponowanych w rozporządzeniu. Następnie należy rozważyć potrzeby w zakresie konieczności przetwarzania informacji niejawnych określonych klauzul w poszczególnych obszarach danej jednostki organizacyjnej. Wtedy tak naprawdę proces strefowania będzie zakończony. Teraz tylko trzeba sprawdzić, czy w określonych uwarunkowaniach panujących w danej jednostce organizacyjnej wypełnia się wszelkie wymagania określone w poszczególnych definicjach.

Podsumowanie

Poprawność analizy własnej na rzecz wymaganej rozporządzeniem oceny istotności poziomów zagrożeń będzie bardzo trudna do uzyskania bez uzupełnienia wiedzy decydentów oraz ich personelu (w tym pełnomocników ds. OIN) o już funkcjonujące rozwiązania normatywne z zakresu analizy zagrożeń i oceny ryzyka.

W ocenie i rozważaniach dotyczących podejmowanych działań na pewno przydatna będzie specyfikacja techniczna ST 01 POLALARM, gromadząca w jednym opracowaniu kompendium wiedzy z zakresu systemów alarmowych, a jednocześnie odwołująca się do poszczególnych norm i rozwiązań praktycznych. W specyfikacji znajduje się szereg tabel z danymi do wyboru i zastosowania, ale są one poprzedzone wprowadzeniami użytkowymi, czego nie można powiedzieć o omawianym rozporządzeniu i jego załącznikach.

Artur Bogusz

Marek Blim

Zabezpieczenia 1/2013

Bibliografia

- Białas A., Bezpieczeństwo informacji i usług w nowoczesnej instytucji i firmie, Wydawnictwa Naukowo-Techniczne, Warszawa 2006.

- Blim M., Bezpieczeństwo obiektów. Poradnik techniczny, TECHOM, Warszawa 2012.

- Rozporządzenie Rady Ministrów z dnia 29 maja 2012 r. w sprawie środków bezpieczeństwa fizycznego stosowanych do zabezpieczania informacji niejawnych z załącznikami (Dz. U. z dn. 19 czerwca 2012 r, poz. 683).

- Decyzja Nr 362/MON z dnia 28 września 2011 r. w sprawie wprowadzenia do użytku „Wytycznych Ministra Obrony Narodowej w sprawie określenia zasad postępowania z materiałami zawierającymi informacje niejawne oznaczone klauzulą »poufne« i »zastrzeżone«” (Dziennik Urzędowy Ministra Obrony Narodowej z 2011 r., Nr 20, poz. 302).

- ISO 17799:2005(2.ed.) ISO/IEC 27002:2005 [PN-ISO/IEC 17799:2007] Technika informatyczna. Techniki bezpieczeństwa. Praktyczne zasady zarządzania bezpieczeństwem informacji.

- ISO Guide 73:2009 Risk management - Vocabulary (Zarządzanie ryzykiem – Słownictwo)

- Krawiec J., Stefaniak A., System zarządzania bezpieczeństwem informacji w praktyce. Zasady wyboru zabezpieczeń, PKN, Warszawa 2012.

- Konieczny J., Wprowadzenie do bezpieczeństwa biznesu, Konsalnet, Warszawa 2004.

- NATO – AC/324-D(2002)1; The NATO Information Management, e-zin www.nato.int.

- PN – ISO/IEC 27001:2007 Technika informatyczna. Techniki bezpieczeństwa. Systemy zarządzania bezpieczeństwem informacji. Wymagania.

- POLALARM ST 01/01. Specyfikacja techniczna. Systemy alarmowe. Część 1: Systemy sygnalizacji włamania i napadu – Wymagania ogólne i zasady stosowania., Warszawa, 1 marca 2010 r.

Przypisy

- „Rozporządzenie RM z dnia 29 maja 2012r w sprawie środków bezpieczeństwa fizycznego stosowanych do zabezpieczenia informacji niejawnych” (Dz. U. z dn. 19 czerwca 2012 r., poz. 683).

- Ibidem, § 3 ust. 5 pkt 1.

- Ibidem, § 3 ust. 5 pkt 1.

- www.abw.gov.pl; więcej: forum@abw.gov.pl.

- www.skw.gov.pl; szczegóły: Zarząd Bezpieczeństwa Informacji Niejawnych zbin@skw.gov.pl.

- Decyzja Nr 362/MON z dnia 28 września 2011 r. w sprawie wprowadzenia do użytku „Wytycznych Ministra Obrony Narodowej w sprawie określenia zasad postępowania z materiałami zawierającymi informacje niejawne oznaczone klauzulą »poufne« i »zastrzeżone«” (Dziennik Urzędowy Ministra Obrony Narodowej z 2011 r., Nr 20, poz. 302).

- „Szczegółowy sposób organizacji kancelarii tajnych, stosowania środków ochrony fizycznej oraz obiegu informacji niejawnych” (Dziennik Urzędowy Ministra Sprawiedliwości z 2011 r., Nr 2, poz. 14).

- PN – ISO/IEC 27001:2007 Technika informatyczna. Techniki bezpieczeństwa. Systemy zarządzania bezpieczeństwem informacji. Wymagania.

- Normy krajowe UK: BS 7799-1:1993; BS 7799-2:1996 i ich kolejne edycje (wspólna z 1998) oraz zmodyfikowane wydania (BS7799-2:2005; BS 7799-3:2006).

- Międzynarodowe rekomendacje i ustalenia konferencji „Basel II”, rekomendacje i zalecenia polskiego nadzoru bankowego (dawniej GINB, obecnie KNF).

- ISO Guide 73:2009 – „Zarządzanie ryzykiem – Słownictwo” (niestety nie istnieje tłumaczenie PKN).

- FERMA – Federation of European Risk Management Associations – europejska wizja standardu zarządzania ryzykiem (www.ferma.eu/wp-content/uploads/2011/11/a-risk-management-standard-polis...).

- COSO 2004:2009 – „Zarządzanie ryzykiem korporacyjnym – zintegrowana struktura ramowa.”

- M. Blim, „Bezpieczeństwo obiektów. Poradnik techniczny”, TECHOM, Warszawa 2012.

- Są to systemy współpracujące z LCN – lokalnym centrum nadzoru, SMA – stacją monitorowania alarmów, ewentualnie ACO – alarmową centralą odbiorczą, czyli odpowiednio: SKD – system kontroli dostępu (czasami połączony z RCP, czyli rejestracją czasu pracy), SSWN – system sygnalizacji włamania i napadu, CCTV – system zamkniętej pętli dozoru wizyjnego (Close Circle TV), zwanej czasami telewizją dozorową.

- WEU/UZE – Western European Union/Unia Zachodnioeuropejska, której RP była obserwatorem od 16 stycznia 1991 r., a członkiem od 25 kwietnia 1999 r., do momentu jej rozwiązania 31 grudnia 2005 r.

- NATO/OTP – North-Atlantic Treaty Organization/Organizacja Traktatu Północnoatlantyckiego, której RP jest członkiem od 12 marca 1999 r.