W artykule przedstawiono mechanizmy zapewniające bezpieczeństwo w sieciach WiMAX. Omówiono zmiany dotyczące mechanizmów zabezpieczeń w kolejnych standardach rodziny 802.16, które miały na celu poprawienie wykrytych podatności. Przeanalizowano również potencjalne luki, które mogą być wykorzystane w celu zaatakowania sieci WiMAX. W pierwszej części omówiono architekturę sieci WiMAX oraz najważniejsze pojęcia używane w dalszej części (takie jak asocjacja bezpieczeństwa, połączenie zarządzalne). Szczególny nacisk położono również na zaprezentowanie różnego typu połączeń występujących pomiędzy stacją bazową a terminalem abonenckim. Następnie opisano wszystkie etapy niezbędne do realizacji bezpiecznej wymiany danych dla stacji abonenckiej działającej w sieci WiMAX. Szczegółowo scharakteryzowano przebieg procesu uwierzytelniania z wykorzystaniem certyfikatów cyfrowych, sposób generowania i wymiany kluczy oraz ich późniejsze wykorzystanie do zapewnienia usług ochrony informacji. Przedstawiono również opis specjalistycznej infrastruktury klucza publicznego (PKI), którą będą musieli stworzyć producenci sprzętu i operatorzy sieci WiMAX.

Wprowadzenie do sieci WiMAX

Celem niniejszego rozdziału jest krótka charakterystyka sieci WiMAX (World Interoperability for Microwave Access)

- IEEE 802.16 [4, 5], porównanie ich z sieciami WiFi (IEEE 802.11) [1, 2] oraz wskazanie możliwych kierunków rozwoju sieci opartych na standardzie 802.16.

Popularność sieci WiFi pokazała, jak wygodnym rozwiązaniem jest bezprzewodowy dostęp do sieci teleinformatycznych. Najlepiej o popularności tego typu sieci świadczą wbudowane fabrycznie w laptopy karty WiFi i pojawiające się w wielu miejscach darmowe punkty dostępowe (HotSpoty). Największym problemem w pierwszym okresie wdrażania sieci WiFi stała się ochrona transmisji danych, która spowodowała, że długo sieci te nie były uważane za bezpieczne. Dopiero wprowadzenie standardu 802.11i [3] pozwala na budowanie sieci WLAN gwarantujących bezpieczeństwo przesyłanych danych. Drugim, do tej pory nierozwiązanym zagadnieniem, jest stosunkowo mały zasięg sieci WiFi. Jednak zmiany w tym aspekcie najpewniej nie zostaną wprowadzone, a panaceum jest wykorzystanie innych standardów sieciowych, np. WiMAX. W sieciach WiMAX będzie możliwe uzyskanie zasięgu dochodzącego nawet do kilkunastu kilometrów. Pierwszym i jak na razie głównym zastosowaniem tych sieci jest tzw. ostatnia mila, czyli odcinek pomiędzy siedzibą abonenta a najbliższym urządzeniem komutującym należącym do operatora. Dlatego też sieci WiMAX znajdują zastosowanie przede wszystkim w terenie słabo zurbanizowanym, tym bardziej że możliwa jest praca sieci w trybie NLOS (Non Line Of Sight), czyli kiedy odbiornik nie musi „widzieć" anteny. Podstawową zaletą tego trybu jest prostota instalacji, bez skomplikowanego podłączania anteny urządzenia abonenckiego w sposób wymagający widoczności stacji bazowej. Jednak sieci WiMAX oferują nie tylko tryb stacjonarny (dokładniej nomadyczny), w nowszych wersjach zapewniona jest pełna mobilność użytkowników, przez wprowadzenie znanego z sieci komórkowych mechanizmu handover. Mechanizm ten umożliwia przezroczyste przenoszenie całego stanu sesji komunikacyjnej do innej stacji bazowej, gwarantującej lepszą jakość sygnału. Wprowadzanie tego mechanizmu wraz z zapewnieniem większej przepustowości, w porównaniu z sieciami komórkowymi, może spowodować uruchomienie za pomocą tej technologii dostępu do usług takich jak cyfrowe radio i telewizja czy usług typu wideo na żądanie (Video on Demand, VoD).

Co ważne i godne podkreślenia, aspekty związane z bezpieczeństwem były rozpatrywane i zostały uwzględnione już na początku prac nad standardem sieci WiMAX. Nie grozi zatem sytuacja z początków wdrażania standardu 802.11, gdy okazało się, że nie jest możliwe zbudowanie sieci gwarantujących wysokie bezpieczeństwo ich użytkownikom. Z tego powodu w stosie protokołów WiMAX została wprowadzona specjalna podwarstwa odpowiedzialna za zapewnienie bezpieczeństwa komunikującym się urządzeniom (Security Sub-layer). W tej podwarstwie realizowane jest uwierzytelnianie komunikujących się stron oraz zapewnianie poufności i integralności przesyłanych danych. Więcej informacji na ten temat znajduje się w dalszej części artykułu.

Zagrożenia związane z sieciami radiowymi

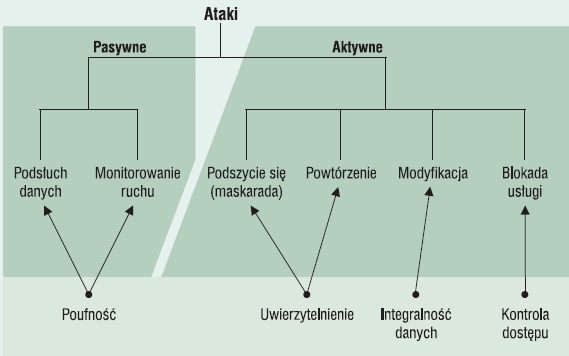

Zagrożenia, na jakie narażona jest sieć WiMAX, są typowe dla sieci radiowych. Rozważana przez nas taksonomia ataków wyróżnia następujące ataki:

a) pasywne - nieautoryzowana działalność, w której atakujący nie modyfikuje zawartości ramek, a jedynie biernie nasłuchuje transmisji w kanale:

- podsłuch danych - atakujący przechwytuje informacje wymieniane pomiędzy legalnymi użytkownikami,

- monitorowanie ruchu - intruz śledzi transmisje pomiędzy legalnymi użytkownikami w celu analizy cech stacji i ich aktywności,

b) aktywne - nieautoryzowana działalność, w której atakujący czynnie bierze udział w transmisji w kanale:

- podszycie się (maskarada) - atakujący udaje legalnego użytkownika lub usługę sieciową,

- powtórzenie - włamywacz po przechwyceniu za pomocą podsłuchu informacji retransmituje ją tak jak legalny użytkownik,

- modyfikacja - intruz kasuje, dodaje, zmienia wiadomość wysłaną przez legalnego użytkownika,

- blokada usługi - atakujący destabilizuje pracę sieci, uniemożliwiając poprawną komunikację.

Na rys. 1 taksonomia została przedstawiona w sposób graficzny. Pod rodzajami ataków zostały wymienione usługi ochrony informacji, które mogą zminimalizować lub przy prawidłowym wdrożeniu zredukować praktycznie do zera część z wymienionych zagrożeń.

Jak wspomniano, tworząc standard Wi-MAX, starano się uniknąć błędów popełnionych przy opracowywaniu standardu 802.11. Wykorzystano silne algorytmy kryptograficzne, aby zapewnić usługi ochrony informacji. W celu zapewnienia poufności danych, zastosowano algorytmy symetryczne DES (Data Encryption Standard), 3DES (Triple DES), AES (Advanced Encryption Standard) oraz asymetryczny RSA (Rivest, Shamir, Adleman). Z wyjątkiem algorytmu DES, który z powodu długości klucza dzisiaj jest już nie zalecany, chociaż nadal jest o wiele silniejszy niż stosowany powszechnie w sieciach WiFi mechanizm WEP (Wired Equivalent Privacy), pozostałe algorytmy uważane są za bezpieczne. Aby zapewnić integralność danych, zostały użyte natomiast mechanizmy rodziny MAC: HMAC (KeyedHash Message Authentication Code) lub CMAC (Cipherbased Message Authentication Code). Za zapewnienie autoryzacji oraz uwierzytelnienia odpowiedzialny jest protokół PKM (Privacy Key Management). Wykorzystuje on m.in. szyfrowanie asymetryczne i certyfikaty klucza publicznego wystawiane dla każdego urządzenia działającego w sieci WiMAX.

Oprócz wymienionych powyżej podstawowych usług ochrony informacji nie można zapomnieć o zarządzaniu kluczami. Brak tych mechanizmów w sieciach WiFi spowodował, że w początkowym okresie ich rozwoju szyfrowanie danych było często wyłączane z powodu braku protokołów dystrybucji kluczy. W WiMAX wymiana kluczy jest nierozerwalnie związana z procesem logowania do sieci i uwierzytelnianiem stacji. Usługa zarządzania kluczami w sieciach WiMAX wspierana jest również przez wspomniany wyżej protokół PKM.

Architektura bezpieczeństwa sieci WiMAX

Sieci WiMAX mogą działać w dwóch trybach - trybie punkt-wielopunkt oraz trybie kraty. Pierwszy z wymienionych w dzisiejszych zastosowaniach wydaje się najpraktyczniejszy. Punktem centralnym jest stacja bazowa, za pomocą której komunikują się wszystkie pozostałe urządzenia w sieci WiMAX. Jest to także miejsce styku z innymi sieciami podłączonymi kablem. Mamy tutaj sytuację podobną do sieci WiFi działającej z punktem dostępowym (Access Point, AP). Tryb kraty wydaje się interesującym rozwiązaniem w sytuacji, kiedy pewne stacje bazowe nie mają bezpośredniej łączności z częścią przewodową sieci. W takim wypadku zamiast łącza przewodowego do sieci zewnętrznej wykorzystywane jest połączenie radiowe do innej stacji bazowej. Tryb kraty, gdzie każde urządzenie abonenckie mogłoby komunikować się z każdym, wydaje się niepraktyczny, tym bardziej że urządzenia abonenckie mają ograniczoną moc nadajnika. Z tego powodu tryb kraty nie będzie w dalszej części artykułu omawiany.

Wszystkie urządzenia abonenckie (Subscriber Station, SS) komunikują się ze stacją bazową (Base Station, BS). Stacja bazowa odpowiedzialna jest za zarządzanie pasmem i zezwala na transmisję poszczególnych urządzeń. Każde urządzenie w sieci WiMAX posiada adres MAC, za pomocą którego jest identyfikowane. Przy aktualnych standardach możliwe jest przesyłanie za pomocą sieci WiMAX danych, wykorzystując protokoły ATM, 802.3 (ramki ethernetowe), 802.1q (ramki ethernetowe różnych VLAN-ów) oraz pakiety IPv4 i IPv6. Co ciekawsze, możliwe jest stworzenie wielu niezależnych strumieni danych dla każdego urządzenia działającego w sieci. Każde takie połączenie posiada wynegocjowane oddzielnie parametry bezpieczeństwa. Wszystkie informacje na temat parametrów bezpieczeństwa przechowywane są w strukturze danych, zwanej asocjacją bezpieczeństwa (Security Association, SA). W niej przechowywane są dane pozwalające na zaszyfrowanie, odszyfrowanie czy sprawdzenie integralności przesyłanych danych. Tutaj znajdują się informacje o wynegocjowanych i aktualnie używanych algorytmach kryptograficznych, aktualnie używane klucze, ich czasy obowiązywania oraz wszelkie inne informacje potrzebne do normalnej pracy algorytmów kryptograficznych. Dla ustalonego zestawu algorytmów utrzymywane są dwa komplety informacji odpowiadające możliwym do wykorzystania kluczom - starszemu i nowszemu. Takie podejście pozwala na przechodzenie z jednego klucza, którego czas obowiązywania się zakończył, do następnego. Nie zdarza się, że klucz z powodu cyklicznej zmiany jest nieaktualny. Dla każdego połączenia muszą istnieć odpowiadające sobie asocjacje bezpieczeństwa w SS i BS rozróżniane przez identyfikator SAID (Security Association ID).

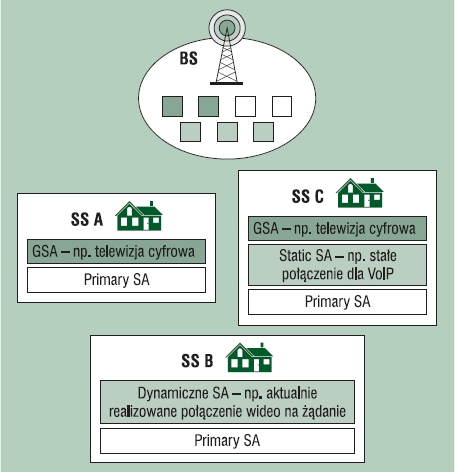

Mając na uwadze przyszłe zastosowania sieci WiMAX, wprowadzono kilka rodzajów połączeń i odpowiadających im asocjacji bezpieczeństwa. Każda SS posiada co najmniej jedną podstawową asocjację bezpieczeństwa (Primary SA) odpowiedzialną za obsługę połączenia służącego do zarządzania komunikacją pomiędzy parą SS i BS. Te połączenie jest wykorzystywane jedynie przez te dwa urządzenia. Poza nim możliwe jest utworzenie dowolnej liczby tzw. statycznych asocjacji pomiędzy daną SS i BS. Za ich pomocą mogą być przesyłane inne dane, przykładowo ruch telefonii VoIP (Voice over IP) czy zwykłe dane komputerowe.

Oprócz opisanych powyżej statycznych asocjacji w standardzie 802.16 zostały wprowadzone jeszcze dwa rodzaje asocjacji - dynamiczne i grupowe. Asocjacje dynamiczne tworzone są na specjalne życzenie stacji klienckiej za pomocą komunikatów DSA-XXX. Wysłanie tych komunikatów, czyli podjęcie decyzji o nawiązaniu nowego połączenia, jest sterowane przez oprogramowanie warstw wyższych. Przykładowo, nowe połączenie może być nawiązane w celu uzyskania zamówionego materiału (wideo na żądanie) czy skonfigurowania nowego kanału wirtualnego (Virtual Channel, VC) lub ścieżki (Virtual Path, VP) w przypadku, gdy stacja abonencka działa jak urządzenie ATM (Asynchronous Transfer Mode).

Asocjacje grupowe (Group Security Association, GSA) służą do obsługi ruchu typu multicast (transmisja do wielu odbiorców, stanowiących jedną grupę) lub broadcast (rozgłoszeniowy tryb transmisji) w sieciach WiMAX. Połączenia te mogą być efektywnie wykorzystane do transmisji cyfrowej telewizji czy cyfrowego radia za pomocą sieci WiMAX. Jak sugeruje sama nazwa, transmisja tego typu jest odbierana przez wiele stacji. Żeby ułatwić proces zmiany kluczy w tym trybie transmisji, nowe klucze są przesyłane w komunikatach Group Key Update do wszystkich zainteresowanych stacji.

Na rys. 2. przedstawiony jest stan przykładowej sieci WiMAX składającej się z jednej BS i trzech stacji SS.

Schematycznie za pomocą różnokolorowych kwadratów zaznaczone są asocjacje bezpieczeństwa wynegocjowane podczas procesu logowanie do sieci WiMAX. Wszystkie stacje posiadają po jednej głównej asocjacji bezpieczeństwa. Poza nią mają jeszcze inne połączenia służące do wymiany pozostałych danych. Przykładowo, stacja B posiada dynamicznie wynegocjowane połączenie, przez które dostarczany jest do klienta zamówiony film. Stacja C posiada statyczną asocjację odpowiedzialną za obsługę połączeń VoIP. Jak wspomniano, w niektórych przypadkach przydatna jest możliwość wykorzystania transmisji z jednego urządzenia do wielu. Przykładem idealnego zastosowania takiego rozwiązania jest np. transmisja telewizji cyfrowej. Ponieważ dane tego typu są identyczne dla wielu odbiorców, opłacalna wydaje się transmisja jednego strumienia danych odbieranego przez wielu odbiorców. Na rys. 2. w ten sposób dostarczana jest telewizja cyfrowa dla stacji A i C. Co warte podkreślenia, każde z przedstawionych połączeń ma oddzielnie wynegocjowane parametry bezpieczeństwa. Nie jest możliwe zatem, aby jakiekolwiek dane zostały odczytane przez nieuprawnione osoby.

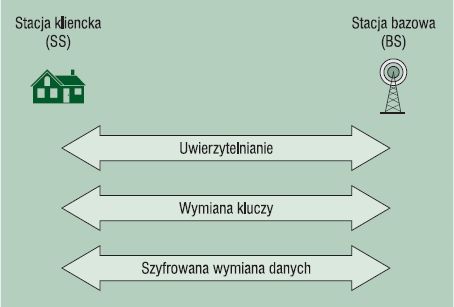

Logowanie urządzenia w sieci

Ogólny przebieg procesu podłączenia się i uzyskiwania dostępu w sieciach WiMAX przedstawiono na rys. 3.

Proces uwierzytelniania

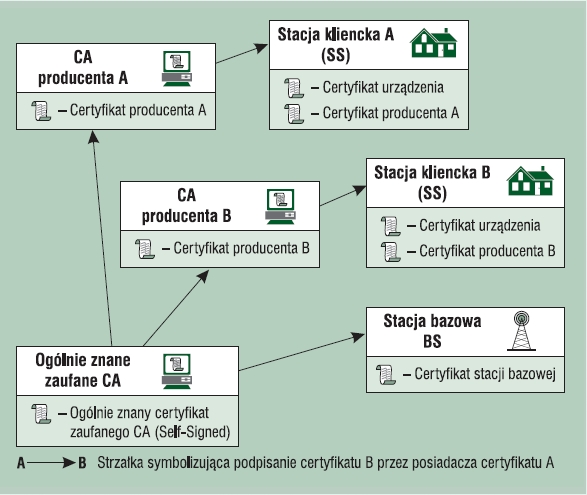

Każde urządzenie abonenckie musi przejść proces uwierzytelniania w stacji bazowej, aby móc wymieniać informacje z innymi urządzeniami w sieci WiMAX lub uzyskać dostęp do innych urządzeń podłączonych do stacji bazowej łączem kablowym. Uwierzytelnianie realizowane jest za pomocą certyfikatów cyfrowych standardu X.509. Każde urządzenie abonenckie w sieci WiMAX zgodnie ze standardem powinno posiadać dwa certyfikaty. Pierwszy jest certyfikatem producenta; w skład jego opisu powinny wchodzić: nazwa kraju oraz nazwa producenta. Certyfikat ten umożliwia sprawdzenie autentyczności certyfikatu urządzenia. Może on być podpisany przez samego producenta (Self-signed Certificate). Podpisanie go przez ogólnie znaną organizację, zajmującą się poświadczaniem certyfikatów, zwiększa bezpieczeństwo. W takim przypadku operator może niezależnie sprawdzić autentyczność certyfikatu producenta, wysyłanego do stacji bazowej podczas wstępnej fazy uwierzytelniania urządzenia w sieci. Drugim certyfikatem jest indywidualny certyfikat stacji abonenckiej. W jego skład powinna wchodzić: nazwa producenta urządzenia, kraj produkcji oraz numer seryjny i adres MAC stacji abonenckiej. Najbezpieczniejszym rozwiązaniem wydaje się generowanie obu certyfikatów w procesie produkcji urządzenia. Jednak standard przewiduje możliwość wygenerowania kluczy i certyfikatów samoczynnie przez urządzenie. W tej sytuacji klucze i certyfikat muszą być wygenerowane przed próbą włączenia się danego urządzenia do sieci.

Na rys. 4. zaprezentowano schemat pokazujący, jakie certyfikaty biorą udział w procesie uwierzytelniania stacji SS.

Wszystkie etapy uwierzytelniania realizowane są przez protokół PKM (Privacy Key Management). W standardzie 802.16e-2005 [3] została zdefiniowana nowa wersja protokołu PKMv2. Przewidziano w niej możliwość uwierzytelniania stacji bazowych, co wiąże się z wygenerowaniem certyfikatów dla każdej stacji. Certyfikaty stacji bazowej powinny zawierać nazwę kraju, nazwę operatora oraz numer seryjny i unikatowy w sieci operatora identyfikator stacji. Zmiana ta przy prawidłowym wdrożeniu bezpieczeństwa uniemożliwi podszycie się atakującego pod stację bazową i przeprowadzenie ataków przechwytywania przez podmiot pośredniczący (Man In The Middle). Oprócz tego wprowadzono możliwość skorzystania z serwera AAA (Authentication Authorization Accounting) za pomocą protokołów rodziny EAP (Extensible Authentication Protocol) [9].

Szczegółowy opis protokołów PKMv1 i PKMv2 zawarty został w [7].

Proces wymiany kluczy

Po pomyślnym uwierzytelnieniu następuje faza odpowiedzialna za uzgodnienie używanych algorytmów kryptograficznych i wymianę kluczy, także realizowana przez protokół PKM. Jej bezpieczeństwo opiera się na algorytmie RSA i kluczach publicznych zawartych we wcześniej wymienianych certyfikatach. Ze względów wydajnościowych w obu protokołach PKM są stworzone hierarchie kluczy i jedynie klucz główny jest wymieniany w ten sposób. Efektem tej fazy jest uzgodnienie pomiędzy stacją bazową a kliencką klucza AK (Authorization Key). Klucz ten (lub pre-AK w PKMv2), jak wspomniano, podczas transportu do stacji abonenckiej zaszyfrowany jest za pomocą publicznego klucza algorytmu RSA. Wykorzystywany jest tutaj algorytm RSA zgodny ze specyfikacją PKCS #1 (Public-Key Cryptography Standards). Klucz jest 1024-bitowy, a publicznie znany wykładnik przyjmuje wartość 65 537 (0x010001). Klucz publiczny przekazywany jest do stacji bazowej w certyfikacie zgodnym z protokołem X.509.

Na podstawie wcześniej uzgodnionego klucza generowane są klucze KEK (Key Encryption Key), które służą do zabezpieczenia kluczy sesyjnych TEK (Traffic Encryption Key). Te ostatnie służą do bezpiecznej wymiany danych użytkowych. Aktualnie w sieciach WiMAX do szyfrowania kluczy TEK można wykorzystać jeden z czterech następujących algorytmów: 3DES w trybie EDE (Encryption Decryption Encryption) ze 128-bitowym kluczem, RSA z 1024-bitowym kluczem, AES w trybie ECB (Electronic Code Book) z 128-bitowym kluczem i dodany w standardzie 802.16e-2005 AES w trybie Key-Wrap ze 128-bitowym kluczem.

Proces szyfrowanej wymiany danych oraz zapewnienia integralności

Po zakończeniu fazy wymiany kluczy stacja abonencka powinna mieć stworzone lokalnie wszystkie statyczne asocjacje bezpieczeństwa. Od tego momentu możliwa jest już w pełni bezpieczna wymiana danych zabezpieczonych we wcześniej wynegocjowany sposób (wybrany algorytm szyfrowania). Uzgodnione klucze są ważne przez ustalony okres, po którym są zmieniane. W celu nieprzerwanej pracy stacja bazowa utrzymuje po dwa komplety kluczy. Wszystkie dane użytkowe transmitowane w sieci mogą podlegać szyfrowaniu za pomocą jednego z algorytmów: DES (w trybie CBC) lub AES (w trybach CCM, CBC lub CTC).

Zapewnienie integralności w sieci Wi-MAX może dotyczyć dwóch rodzajów transmisji - danych użytkownika sieci i informacji zarządzających. Dla pierwszego przypadku w momencie konfiguracji można zdecydować, że transmitowane ramki z danymi użytkowymi oprócz szyfrowania zostaną także uwierzytelnione. W tym celu używany jest algorytm AES w trybie CCM. W takim wypadku dane zostaną zaszyfrowane, a także do ramki zostanie dodany 8-bajtowy ICV (Integrity Check Value). Natomiast integralność wiadomości zarządzających jest zapewniana za pomocą algorytmów HMAC [10] w połączeniu z funkcją skrótu SHA-1 lub algorytmu CMAC [8]. W takim wypadku wybrane ramki zarządzania będą miały na końcu dodane pole, które zawiera kod uwierzytelniający wiadomość policzony dla aktualnej zawartości i zabezpieczony wcześniej uzgodnionym kluczem. Do wyliczania kodu uwierzytelniającego wiadomość używane są klucze ustalone w trakcie uwierzytelniania za pomocą protokołu PKM.

Potencjalne luki w zabezpieczeniach

Analiza stanu bezpieczeństwa sieci WiMAX wypada o wiele lepiej niż analiza stanu bezpieczeństwa sieci WiFi, nawet po kilku latach od ich upowszechnienia. Przy opracowywaniu standardu 802.16 nie popełniono błędów znanych z sieci WiFi. Główne różnice polegają na zastosowaniu odpowiednich algorytmów kryptograficznych (np. RSA, AES) oraz wprowadzeniu wszystkich mechanizmów w początkowej wersji standardu (protokół PKM do zarządzania kluczami, PKI do zarządzania certyfikatami itp.). Jest jednak parę aspektów związanych z bezpieczeństwem, które mogą wpłynąć na obniżenie poziomu bezpieczeństwa sieci WiMAX. Największe wątpliwości budzą opcje umożliwiające wyłączenie z powodów wydajnościowych oraz z powodu potencjalnych problemów konfiguracyjnych wspieranych mechanizmów zabezpieczeń.

Dodatkowo w standardach 802.16 nie wspomniano o obowiązku skorzystania z certyfikatów producenta do sprawdzenia autentyczności przesyłanych certyfikatów urządzeń. Przesyłany certyfikat producenta urządzenia pełni jedynie rolę informacyjną. Nie wymuszono także tego, by był on podpisany przez wiarygodną organizację zajmującą się dostarczaniem certyfikatów, oraz aby sprawdzana była jego autentyczność. Braki te mogą prowadzić do pomniejszenia roli certyfikatów, co może wpłynąć na zmniejszenie poziomu bezpieczeństwa całej sieci. W praktyce może to sprawić, że takie rozwiązanie przestanie być przydatne.

Pamiętajmy, że producenci urządzeń muszą być godni zaufania, podobnie jak producenci kart SIM w telefonii GSM. To na nich spoczywa obowiązek odpowiedniego zabezpieczenia informacji związanych z procesem wgrywania i ewentualnego przechowywania informacji na temat kluczy prywatnych. Zatem to oni będą musieli stworzyć na potrzeby produkowanych urządzeń własne centra certyfikacji (Certification Authority, CA).

Jak wspomniano, wszystkie dane użytkowe transmitowane w sieci mogą być szyfrowane za pomocą algorytmu DES (w trybie CBC) lub AES (w trybach CCM, CBC lub CTC). Dla danych o mniejszym stopniu ważności lub urządzeń nieposiadających zaimplementowanych funkcji kryptograficznych można również wybrać brak szyfrowania. Najprostsze urządzenia bowiem nie byłyby w stanie wykonać skomplikowanych operacji kryptograficznych. Jednak z punktu widzenia bezpieczeństwa danych takie podejście może prowadzić do sytuacji z początków wdrażania sieci WiFi, kiedy użytkownicy wyłączali zabezpieczenia, nie chcąc utrudniać sobie pracy. Jedyną pociechą w tym wypadku jest, że standard przewidział możliwość odmówienia uwierzytelnienia stacji, która nie obsługuje wymaganych w danej sieci standardów bezpieczeństwa.

Niebezpieczna może być również rezygnacja z szyfrowania wiadomości zarządzających, poza tymi niosącymi klucze. Brak szyfrowania powoduje ujawnienie informacji, które następnie mogą być wykorzystane do przeprowadzenia kolejnych ataków. Przykładowo: cenną informacją, z punktu widzenia atakującego, jest wybrany algorytm szyfrowania używany przez dane urządzenie czy liczba aktywnych asocjacji bezpieczeństwa dla danej stacji.

Problemem może być też brak możliwości sprawdzenia integralności danych użytkowych przy wyborze niektórych algorytmów szyfrowania. Pozwala to na przeprowadzenie ataków odmowy usługi polegających na zalaniu stacji pakietami wygenerowanymi przez atakującego. Bez sprawdzenia integralności wszystkie takie pakiety będą poddawane rozszyfrowywaniu i interpretacji, co pochłonie zasoby atakowanego urządzenia.

Podsumowanie

Sieci WiMAX wydają się bardzo ciekawą alternatywą zapewniającą łączność o parametrach pośrednich między sieciami WiFi a 3G. Obecnie zastosowanie sieci wykorzystujących technologię WiMAX powinno rozwiązać problem ostatniej mili, zwłaszcza na terenach słabo zurbanizowanych. Wprowadzenie rozwiązań takich jak możliwość szyfrowanej komunikacji typu multicast czy mechanizm handover oraz jej dostępne pasmo umożliwią wykorzystanie w przyszłości tych sieci do dostarczania materiałów multimedialnych na urządzenia mobilne.

Na szczególną uwagę zasługuje bardzo poważne i przemyślane podejście do bezpieczeństwa. Wydaje się, że sieci Wi-MAX pozwolą na budowanie w pełni bezpiecznych sieci radiowych. Na pewno nie grozi nam sytuacja z początków wdrażania sieci WiFi, kiedy okazało się że pierwsze standardy nie zapewniały oczekiwanego poziomu bezpieczeństwa, a kolejne rozwiązania były jedynie łatami bądź dodatkami. W sieciach WiMAX funkcje zapewniające bezpieczne korzystanie z sieci są integralną częścią najważniejszych protokołów.

Krzysztof Cabaj 1,3

Wojciech Mazurczyk 2,3

Krzysztof Szczypiorski 2,3

1) Instytut Informatyki, Politechnika Warszawska

2) Instytut Telekomunikacji, Politechnika Warszawska

3) SecGroup.PL - Network Security Group, Politechnika Warszawska

Literatura

[1] IEEE 802.11b-1999 Supplement to 802.11-1999, Wireless LAN MAC and PHY specifications: Higher speed Physical Layer (PHY) extension in the 2.4 GHz Band.

[2] IEEE 802.11g-2003 Amendment 4: Further Higher-Speed Physical Layer Extension in the 2.4 GHz Band.

[3] IEEE 802.11i-2004 Amendment 6: Medium Access Control (MAC) Security Enhancements.

[4] IEEE 802.16a-2004 IEEE Standard for Local and metropolitan area networks Part 16: Air Interface for Fixed Broadband Wireless Access Systems.

[5] IEEE 802.16e-2005 IEEE Standard for Local and metropolitan area networks Part 16: Air Interface for Fixed and Mobile Broadband Wireless Access Systems Amendment for Physical and Medium Access Control Layers for Combined Fixed and Mobile Operation in Licensed Bands.

[6] K. Szczypiorski (kier.), K. Cabaj, I. Margasiński: Analiza zagrożeń i ochrona danych w sieciach bezprzewodowych,

Instytut Telekomunikacji PW na zlecenie Instytutu Łączności w ramach Programu Wieloletniego Rozwój Telekomunikacji i Poczty w Dobie Społeczeństwa Informacyjnego, Warszawa, 2005.

[7] K. Cabaj, W. Mazurczyk, K. Szczypiorski: Zarządzanie kluczami w sieciach WiMAX, materiały XI Krajowej Konferencji Zastosowań Kryptografii Enigma 2007, Warszawa, 23-25 maja 2007 r.

[8] M. Dworkin: Recommendation for Block Cipher Modes of Operation: The CMAC Mode for Authentication, NIST Special Publication 800-38B, maj 2005.

[9] B. Aboba, L. Blank, J. Vollbrecht: Extensible Authentication Protocol (EAP), Request for Comments: 3748, czerwiec 2004.

[10] H. Krawczyk, M. Bellare, R. Canetti, HMAC: Keyed-Hashing for Message Authentication, Request for Comments: 2104, luty 1997.

Zabezpieczenia 4/2007