W pierwszej części artykułu przedstawione zostały ogólne zasady prowadzenia audytu, dotyczące m.in. planowania audytu, doboru audytorów, przedmiotu, etapów i sposobów audytowania oraz dystrybucji raportu. W tej części artykułu poruszony zostanie istotny problem, jakim jest określenie kryteriów audytu.

Zgodnie z definicją kryteria audytu mogą zawierać odniesienia dotyczące polityki bezpieczeństwa, procedur, norm, wymagań prawnych, wymagań odnoszących się do systemów zarządzania, wymagań kontraktowych, praktyk charakterystycznych dla danego sektora oraz inne wymagania biznesowe. W przypadku systemów zarządzania bezpieczeństwem organizacyjno-technicznym obiektów możemy skorzystać z gotowych, uznanych wzorców zawartych w normach zarządzania bezpieczeństwem informacji, przede wszystkim w normie ISO/IEC 27001:2013 (wydanie PN-ISO/IEC 27001:2014).

Czy można skorzystać z normy dotyczącej bezpieczeństwa informacji w przypadku zarządzania bezpieczeństwem obiektów? Odpowiedź jest jednoznaczna: tak, ponieważ zgodnie z definicją obiekt jest zasobem informacyjnym niezbędnym do realizacji procesów biznesowych, np. procesu zarządzania bezpieczeństwem organizacyjno-technicznym. Oczywiście ten proces jest jednym z wielu procesów zarządzania obiektem, do których należy m.in. zarządzanie eksploatacją, serwisem, podatnościami technicznymi, wszelkimi zmianami organizacyjno-technicznymi czy też ryzykiem.

Co ważne, cytowana norma służy do certyfikacji systemów zarządzania bezpieczeństwem informacji i zawarte w niej wymagania i kryteria są niezbędne do sprawdzenia, czy wdrożony system zarządzania spełnia wymagania dotyczące szeroko rozumianego bezpieczeństwa informacji.

Analogicznie można stosować kryteria zawarte w normie ISO/IEC 27001:2013 w celu przeprowadzenia audytu bezpieczeństwa obiektu – oczywiście po uwzględnieniu i uzupełnieniu wymagań branżowych zawartych w technicznych normach alarmowych.

Połączenie wymagań zawartych w normie ISO/IEC 27001:2013 oraz wymagań zawartych w normach alarmowych daje audytorowi bardzo skuteczne narzędzia do badania bezpieczeństwa zarządzania oraz poprawności funkcjonowania infrastruktury bezpieczeństwa w audytowanym obiekcie.

Normatywne podstawy zarządzania bezpieczeństwem informacji

W celu wykorzystania możliwości opracowania kryteriów audytu należy zapoznać się z normami zarządzania bezpieczeństwem informacji.

Najważniejsze z nich to:

- ISO/IEC 27001:2013 (wydanie PN-ISO/IEC 27001:2014) Technika informatyczna – Techniki bezpieczeństwa – Systemy zarządzania bezpieczeństwem informacji – Wymagania. Ta norma jest uwzględniana podczas certyfikowania systemów zarządzania bezpieczeństwem informacji. W dalszej części artykułu zostaną omówione jej podstawowe zapisy.

- ISO/IEC 27002:2013 (wydanie PN-ISO/IEC 27002:2014) Technika informatyczna – Techniki bezpieczeństwa – Praktyczne zasady zabezpieczania informacji. Ta norma jest przeznaczona dla firm oraz innych organizacji, jako podstawa wyboru zabezpieczeń w ramach procesu wdrażania systemu zarządzania bezpieczeństwem informacji (SZBI) z uwzględnieniem ISO/IEC 27001 lub jako wytyczne dla przedsiębiorstw wdrażających powszechnie akceptowane zabezpieczenia informacji. Norma jest również przeznaczona do stosowania w ramach rozwoju branżowych wytycznych dotyczących zarządzania bezpieczeństwem informacji z uwzględnieniem środowiska, w którym występują specyficzne zagrożenia dla bezpieczeństwa informacji, np. przy projektowaniu i instalacji systemów alarmowych.

Należy pamiętać, że podstawą prawidłowego zarządzania bezpieczeństwem jest szacowanie ryzyka – systematyczne i zgodne z przyjętą metodyką zarządzania bezpieczeństwem w danym przedsiębiorstwie. W przypadku systemów zarządzania bezpieczeństwem informacji zastosowanie mają m.in. dwie normy: PN-ISO 31000 Zarządzanie ryzykiem – Zasady i wytyczne. W tej normie podane są zasady i ogólne wytyczne dotyczące zarządzania ryzykiem oraz norma PN-ISO/IEC 27005:2010 Technika informatyczna – Techniki bezpieczeństwa – Zarządzanie ryzykiem w bezpieczeństwie informacji. Pierwsza z nich może być stosowana przez każdy podmiot gospodarczy i administracyjny w ciągu całego okresu jego działalności i w odniesieniu do każdego typu ryzyka, bez względu na jego charakter oraz konsekwencje. Norma nie jest stosowana na potrzeby certyfikacji. Jest zbiorem wskazówek dotyczących zarządzania ryzykiem w systemie bezpieczeństwa informacji. Druga z wymienionych norm określa dobre praktyki oraz daje wskazówki dotyczące planowania i wdrażania wspomnianego systemu.

Wybrane terminy i ich definicje

Aby zrozumieć zasady funkcjonowania systemów bezpieczeństwa informacji (w obiektach), trzeba poznać terminy, które stanowią wspólny język opisujący procesy i zasoby mające wpływ na bezpieczeństwo. Informację traktujemy jako aktyw (zasób), który, podobnie jak inne ważne aktywa biznesowe, ma dla przedsiębiorstwa, instytucji czy organizacji wartość i dlatego należy go odpowiednio chronić. Poniżej podane są wybrane definicje terminów z zakresu bezpieczeństwa informacji.

System zarządzania bezpieczeństwem informacji (SZBI) – część systemu zarządzania, stosowana w związku z ryzykiem biznesowym w celu ustanawiania, wdrażania, eksploatacji, monitorowania, utrzymywania i doskonalenia bezpieczeństwa informacji. System zarządzania obejmuje strukturę organizacyjną, polityki, działania związane z planowaniem, zakresy odpowiedzialności, praktyki, procedury, procesy i zasoby.

Aktywa (zasoby) – to wszystko, co ma wartość dla przedsiębiorstwa.

Zagrożenie – potencjalna przyczyna niepożądanego incydentu, którego skutkiem może być szkoda dla systemu lub instytucji.

Podatność – słabość aktywu lub grupy aktywów, która może przyczynić się do zaistnienia (zmaterializowania się) zagrożenia.

Zdarzenie związane z bezpieczeństwem informacji – to określony stan systemu (w tym alarmowego), usługi lub sieci, który wskazuje na możliwe naruszenie polityki bezpieczeństwa informacji, błąd zabezpieczenia lub nieznaną dotychczas sytuację, która może być związana z bezpieczeństwem.

Incydent związany z bezpieczeństwem informacji – pojedyncze zdarzenie lub serię niepożądanych lub niespodziewanych zdarzeń związanych z bezpieczeństwem informacji, które stwarzają znaczne prawdopodobieństwo zakłócenia działań i zagrażają bezpieczeństwu informacji i mogą w konsekwencji spowodować znaczne straty lub wręcz przerwać proces biznesowy.

Skutki – rezultat niepożądanego incydentu.

Prawdopodobieństwo – stopień pewności, że incydent (zdarzenie) się zdarzy.

Ryzyko – prawdopodobieństwo, że podatność aktywu lub aktywów oraz istniejące zagrożenie spowodują w efekcie straty (materialne i niematerialne) albo zniszczenie aktywów.

Zabezpieczenie – praktyka, procedura lub inny mechanizm redukujący ryzyko.

System zarządzania bezpieczeństwem obiektu (SZBO)

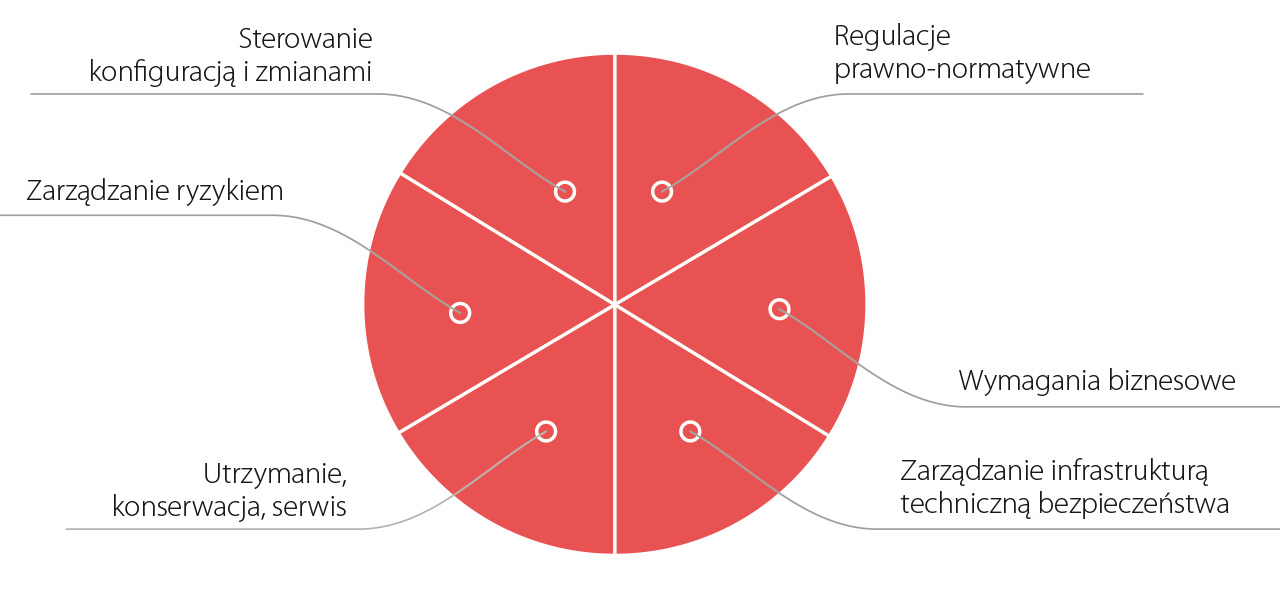

SZBO stanowi część wykorzystywanego przez przedsiębiorstwo systemu zarządzania, który jest stosowany z powodu istnienia ryzyka biznesowego, w celu ustanawiania, wdrażania, eksploatacji, monitorowania, utrzymywania i doskonalenia bezpieczeństwa obiektu. SZBO obejmuje infrastrukturę techniczną, strukturę organizacyjną, politykę oraz działania związane z planowaniem, eksploatacją, konserwacją i serwisem, zakresy odpowiedzialności, praktyki, procedury, procesy i zasoby.

Obszary zarządzania za pomocą SZBO

Zarządzanie za pomocą systemu zarządzania bezpieczeństwem obiektu dotyczy przede wszystkim następujące obszary:

- obszar prawno-normatywny, który obejmuje wszystkie regulacje prawno-normatywne, jakim podlega obiekt i podmioty go użytkujące lub powiązane;

- obszar wymagań biznesowych, który dotyczy zobowiązania zawarte w umowach między zainteresowanymi stronami, które korzystają z obiektu lub w jakiś inny sposób są z nim biznesowo powiązane (np. w umowach dotyczących czynności serwisowych i konserwacyjnych przeprowadzanych przez strony trzecie, w umowach dotyczących dzierżawy pomieszczeń, w których przetwarzane są informacje niejawne itd.);

- obszar technicznej infrastruktury bezpieczeństwa, który obejmuje szeroko rozumiane systemy zabezpieczenia technicznego, ochrony środowiska, komunikacyjne i teleinformatyczne;

- obszar zarządzania utrzymaniem obiektu (serwisem, konserwacją), który obejmuje zarządzanie eksploatacją i administrowanie obiektem w celu zapewnienia ciągłości działania systemów organizacyjno-technicznych obiektu zgodnie z wymaganiami prawno-normatywnymi (np. dokumentowanie serwisu i przeglądów systemów alarmowych);

- obszar zarządzania ryzykiem, który dotyczy procedury szacowania ryzyka i plan postępowania z ryzykiem w celu zapewnienia optymalnej ochrony obiektu przed zagrożeniami wszystkich możliwych kategorii;

- obszar nadzoru nad konfiguracją i zmianami w obiekcie i jego infrastrukturze, który obejmuje tworzenie dokumentacji opisującej zmiany (rejestru zmian), jakie w trakcie eksploatacji wystąpiły w obiekcie (np. modernizacja systemów alarmowych, która powinna znaleźć swoje odzwierciedlenie w dokumentacji powykonawczej systemu).

Opisane wyżej obszary zarządzania za pomocą SZBO pokazują, że należy sprawdzić poprzez przeprowadzenie audytu, czy infrastruktura w obiekcie jest technicznie zabezpieczona i czy panują w nim bezpieczne warunki środowiskowe. Warto odwołać się w tym miejscu do zapisów opisanej wcześniej normy zarządzania bezpieczeństwem informacji ISO/IEC 270001:2013.

Rys. 1. Zasadnicze elementy składowe SZBO

Rys. 1. Zasadnicze elementy składowe SZBO

Struktura normy ISO/IEC 27001:2013

Można wyodrębnić następujące fazy wdrażania systemu zarządzania bezpieczeństwem informacji:

- Planowanie. Należy ustalić zakres, cele, zasoby, zadania i zaplanować, jak przeprowadzić szacowanie ryzyka w celu zapewnienia uzyskania oczekiwanego funkcjonowania SZBI.

- Wykonanie. Należy wykonać niezbędne działania, np. przeprowadzić analizę ryzyka i postępowanie z ryzykiem, zabezpieczyć informacje technicznie, organizacyjnie i prawno-normatywnie.

- Sprawdzenie. Należy zapewnić (poprzez stosowanie wskaźników i pomiarów, audyt i kontrolę zarządzania), że zaspokojono potrzeby zainteresowanych stron w zakresie funkcjonowania systemu zarządzania bezpieczeństwem informacji.

- Działanie. Należy dokonać przeglądu wyników pomiarów i w razie potrzeby podjąć odpowiednie kroki w celu udoskonalenia Systemu Zarządzania Bezpieczeństwem Informacji lub korekty niezgodności. Nowa wersja normy ISO/lEC 27001:2013 bazuje na modelu ciągłego doskonalenia. Nie ma w niej jednoznacznego odniesienia do cyklu PDCA i znanego wszystkim rysunku modelu PDCA. Wynika to stąd, że chociaż model PDCA jest nadal stosowany, można także stosować inne metody realizacji ciągłego doskonalenia.

Rys. 2. Model PDCA (Plan-Do-Check-Act)

Rys. 2. Model PDCA (Plan-Do-Check-Act)

Struktura normy

Poniżej znajduje się opis rozdziałów normy w ujęciu zgodnym z modelem PDCA.

Faza planowania (ustanowienia)

Rozdział 4. (Kontekst organizacji) dotyczy określenia czynników zewnętrznych i wewnętrznych, jakie powinna uwzględnić organizacja, aby osiągnąć cel swego działania, i takie, które wpływają na jej zdolność do uzyskania efektywnego działania systemu zarządzania bezpieczeństwem informacji. Ważny jest zakres SZBI, a także zrozumienie kontekstu organizacji oraz oczekiwań zainteresowanych stron.

W rozdziale 5. (Przywództwo) opisane są wymagania dotyczące najwyższego kierownictwa, które powinno ustanowić i zatwierdzić dokument – politykę bezpieczeństwa informacji, zapewnić odpowiednie zasoby, w tym zasoby ludzkie, wspierać działania mające na celu bezpieczeństwo.

Rozdział 6. (Planowanie) dotyczy planowania wszelkich działań odnoszących się do ryzyk i szans osiągnięcia założonych celów mających związek z bezpieczeństwem organizacji.

W rozdziale 7. (Wsparcie) jest mowa o tym, że organizacja powinna zapewnić odpowiednie zasoby, niezbędne kompetencje osób zaangażowanych w funkcjonowanie SZBI oraz wiedzę pracowników i stron współpracujących w zakresie bezpieczeństwa, a także określić zasady przepływu informacji, komunikacji oraz dokumentowania informacji.

Faza wykonywania (wdrażanie i funkcjonowanie)

W rozdziale 8. (Działania operacyjne) jest mowa o tym, że organizacja powinna zaplanować, wdrożyć i nadzorować czynności potrzebne do spełnienia wymagań dotyczących bezpieczeństwa informacji, w tym planowanie i nadzór operacyjny, szacowanie ryzyka oraz postępowanie z ryzykiem.

Faza sprawdzania (monitorowanie i przegląd)

W rozdziale 9. (Ocena funkcjonowania) jest mowa o tym, że organizacja powinna ocenić wyniki działań na rzecz bezpieczeństwa informacji oraz skuteczność systemu zarządzania bezpieczeństwem informacji. Powinna określić, co należy mierzyć i monitorować, ustalić metody monitorowania i pomiaru, nadzorować, mierzyć, analizować, oceniać, przeprowadzać audyty wewnętrzne w zaplanowanych odstępach czasu w celu dostarczenia informacji o tym, czy system zarządzania bezpieczeństwem informacji jest zgodny z wymaganiami organizacji, a także dokonywać przeglądu SZBI w zaplanowanych odstępach czasu w celu zapewnienia jego stałej przydatności, adekwatności i skuteczności.

Faza działania

Rozdział 10. (Doskonalenie) dotyczy zagadnień związanych z ciągłym doskonaleniem oraz badania przydatności, adekwatności i skuteczności systemu zarządzania bezpieczeństwem informacji. Doskonalenie obejmuje także działania korygujące, które mają na celu wyeliminowanie niezgodności.

Stosowanie zabezpieczeń normatywnych

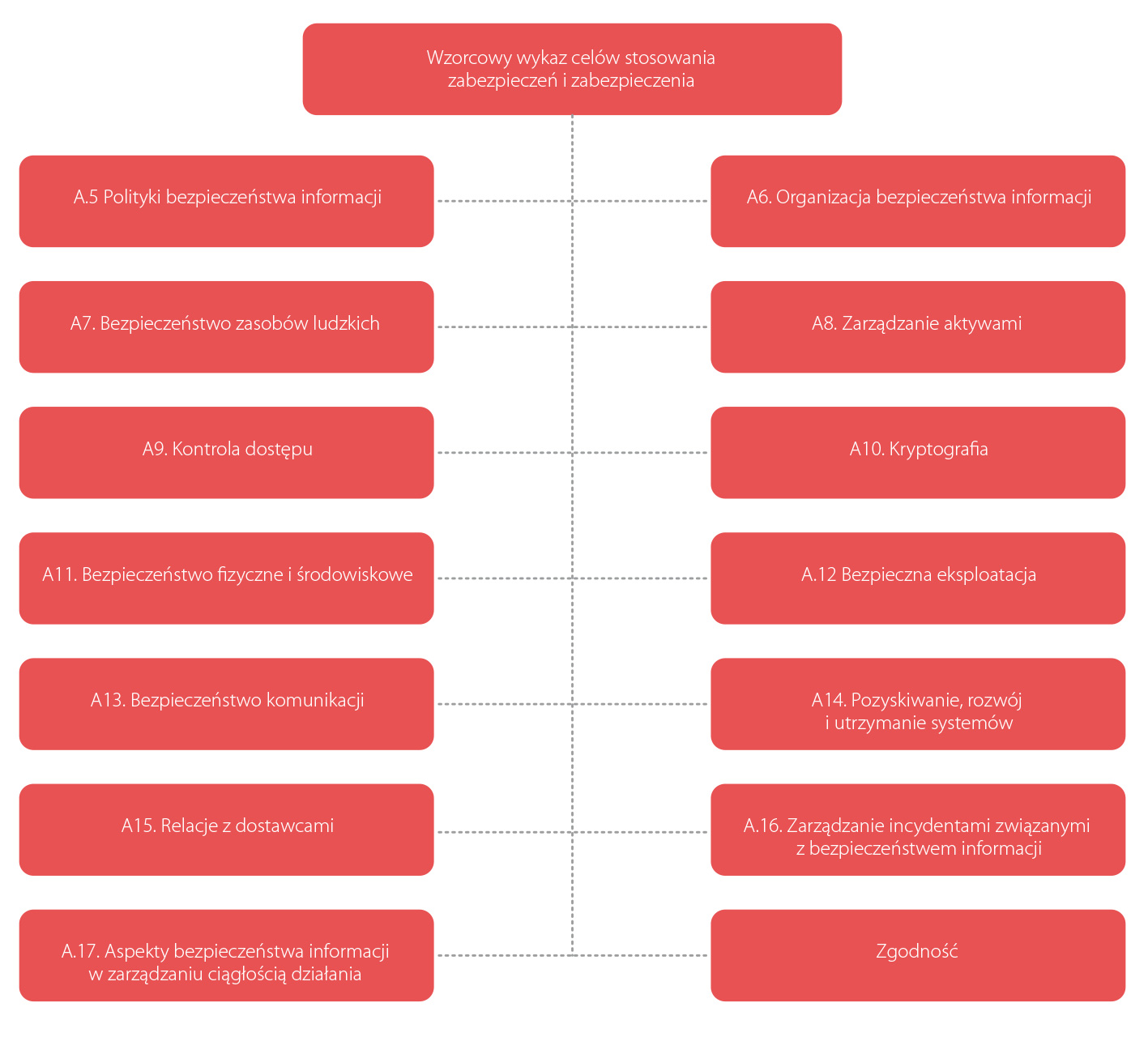

W normie zawarty jest wzorcowy wykaz celów stosowania zabezpieczeń, a w załączniku A wymienione są zabezpieczenia.

Stosowane zabezpieczenia obejmują:

- rekomendowane i zalecane zabezpieczenia zawarte w normie ISO/IEC 27002:2013,

- własne (indywidualne) i specyficzne zabezpieczenia wymagane w związku z działalnością danego przedsiębiorstwa, instytucji czy organizacji, np. ochrona informacji przed ulotem elektromagnetycznym czy podsłuchem.

Rys. 3.

Poniżej opisany został wzorcowy wykaz celów stosowania zabezpieczeń i stosowane zabezpieczenia wg Załącznika A normy ISO 27001:2013 obejmuje następujące rozdziały numerowane wg normy:

- A.5 Polityki bezpieczeństwa informacji – wskazanie działań kierownictwa, którymi jest wskazanie wytycznych działań mających na celu bezpieczeństwo informacji zgodnie z wymaganiami biznesowymi oraz właściwymi normami prawnymi i regulacjami oraz wspieranie tych działań;

- A.6 Organizacja bezpieczeństwa informacji – wskazówki dotyczące sposobu ustanowienia struktury zarządzania w celu zainicjowania oraz nadzorowania wdrażania i eksploatacji systemu bezpieczeństwa informacji;

- A.7 Bezpieczeństwo zasobów ludzkich – określenie sposobu na to, by pracownicy i kontrahenci rozumieli swoją odpowiedzialność i byli odpowiednimi kandydatami do wypełnienia ról, które są dla nich przewidziane;

- A.8 Zarządzanie aktywami – pokazanie, w jaki sposób identyfikuje się aktywa organizacji i określa właściwą odpowiedzialność dotyczącą ich ochrony;

- A.9 Kontrola dostępu – wskazówki dotyczące sposobu ograniczenia dostępu do informacji i środków przetwarzania informacji;

- A.10 Kryptografia – podanie sposobu zapewnienia właściwego i skutecznego wykorzystania kryptografii do ochrony poufności, autentyczności lub integralności informacji;

- A.11 Bezpieczeństwo fizyczne i środowiskowe – podanie sposobu zapobiegnięcia nieuprawnionemu fizycznemu dostępowi, szkodom i zakłóceniom informacji i środków przetwarzania informacji należących do organizacji;

- A.12 Bezpieczna eksploatacja – określenie wymagań, które zapewnią poprawną i bezpieczną eksploatację środków przetwarzania informacji;

- A.13 Bezpieczeństwo komunikacji – rozdział dotyczący ochrony informacji w sieciach oraz wspomagających je środkach przetwarzania informacji;

- A.14 Pozyskiwanie, rozwój i utrzymanie systemów – rozdział, w którym jest mowa o tym, że bezpieczeństwo informacji powinno być zapewnione w systemie informacyjnym w całym cyklu jego życia (dotyczy to również systemów informacyjnych dostarczających usług w sieciach publicznych);

- A.15 Relacje z dostawcami – rozdział dotyczy potrzeby zapewnienia ochrony aktywów organizacji udostępnianych dostawcom;

- A.16 Zarządzanie incydentami związanymi z bezpieczeństwem informacji – rozdział, w którym jest mowa o tym, że potrzebne jest spójne i skuteczne podejście do zarządzania incydentami związanymi z bezpieczeństwem informacji – z uwzględnieniem informowania o zdarzeniach i słabościach oraz sposobach ich rozwiązywania;

- A.17 Aspekty bezpieczeństwa informacji w zarządzaniu ciągłością działania – rozdział, w którym jest mowa o tym, że celem zabezpieczenia jest zapewnienie ciągłości bezpieczeństwa informacji w systemach zarządzania;

- A.18 Zgodność – rozdział, w którym jest mowa o tym, że zgodność z prawem i zawartymi umowami ma na celu uniknięcie naruszenia zobowiązań prawnych, regulacyjnych lub umownych związanych z bezpieczeństwem informacji oraz innych wymagań dotyczących bezpieczeństwa.

Rys. 4.

Podsumowanie

W tej części poznaliśmy podstawowe obszary zarządzania bezpieczeństwem obiektów w ujęciu zapisów i wymagań normy zarządzania bezpieczeństwem informacji ISO/IEC 27001.

Zapoznaliśmy się z modelem wdrażania normy, jej strukturą, celami oraz sposobami zabezpieczenia. Jest to ważna wiedza dla audytora, który musi kierować się obiektywnymi wytycznymi audytowania bezpieczeństwa obiektów. Wspomniano także kilkakrotnie o zarządzaniu ryzykiem. Następny artykuł będzie dotyczył szacowania ryzyka w zarządzaniu bezpieczeństwem obiektów w ujęciu cytowanych w artykule norm.

Opracował

dr inż. Andrzej Wójcik

ekspert i rzeczoznawca ds. bezpieczeństwa technicznego i ochrony informacji

audytor ds. bezpieczeństwa biznesu

andrzej@esinstal.pl