W drugiej części artykułu (Zabezpieczenia nr 4/2017) omówione zostały wymagania dotyczące przeprowadzania audytu. Według wymienionych standardów normatywnych i biznesowych jedną z kluczowych metod oceny bezpieczeństwa organizacji jest szacowanie ryzyka. Można stwierdzić, że nieoszacowanie ryzyka jest naruszeniem fundamentalnych zasad bezpieczeństwa organizacji. Oszacowanie ryzyka powinno być udokumentowane, oparte na opracowanej i zatwierdzonej metodyce oraz dokonywane systematycznie i w określonych okolicznościach, np. w przypadku niebezpiecznego incydentu. Ważne są uzyskane wyniki, ich wpływ na wybór zabezpieczeń oraz sprawdzenie skuteczności tych zabezpieczeń. Organizacja szacuje ryzyko i określa zależny od wyników plan postępowania. To wszystko należy udokumentować oraz przedstawić audytorowi i zainteresowanym stronom w celu wykazania, że zarządzanie bezpieczeństwem w organizacji przebiega prawidłowo.

Informacje na temat szacowania ryzyka zawarte w aktach prawnych i normach

Szacowania ryzyka w związku z ochroną informacji dotyczą niektóre akty prawne, np. ustawa z 5 sierpnia 2010 r. o ochronie informacji niejawnych (Dz. U. z 2010 r., nr 182, poz. 1228). W art. 2 rozdziału 1, w którym zawarte są przepisy ogólne, zdefiniowano szacowanie ryzyka. Zgodnie z zapisami w ustawie ryzyko jest kombinacją prawdopodobieństwa wystąpienia zdarzenia niepożądanego i jego konsekwencji, szacowania ryzyka jest całościowym procesem analizy i oceny ryzyka, a zarządzanie ryzykiem to skoordynowane działania w zakresie zarządzania bezpieczeństwem informacji z uwzględnieniem ryzyka. Ustawowe definicje są zbliżone do określeń zawartych w normach zarządzania bezpieczeństwem informacji.

W art. 15 rozdziału 3 dotyczącego organizacji ochrony informacji niejawnych wskazano, kto jest odpowiedzialny za szacowanie ryzyka. Tą osobą jest tzw. pełnomocnik ochrony. Do zadań pełnomocnika należy także zarządzanie ryzykiem związanym z ochroną informacji niejawnych, w szczególności szacowanie ryzyka. Porównując zapis w art. 15 z wymaganiami zawartymi w normach dotyczących bezpieczeństwa informacji, można stwierdzić dużą zbieżność, ponieważ normy te wskazują właścicieli zasobów (aktywów) informacyjnych, tzw. właścicieli ryzyka, którzy są odpowiedzialni za proces szacowania ryzyka.

W dalszej części omawianej ustawy, w art. 19 rozdziału 4, omówione zostały zasady szkolenia mającego na celu zapoznanie się z „zasadami zarządzania ryzykiem bezpieczeństwa informacji niejawnych, w szczególności szacowania ryzyka”, a także ze „sposobami ochrony informacji niejawnych oraz postępowania w sytuacjach zagrożenia dla takich informacji lub w przypadku ich ujawnienia”. Szkolenie w zakresie szacowania ryzyka oraz zrozumienie tego procesu jest narzucone także w zapisach normatywnych dotyczących zarządzania bezpieczeństwem informacji.

Na zakończenie rozważań o ustawie przytaczam zapisy z art. 43 rozdziału 7 dotyczącego środków bezpieczeństwa fizycznego w kancelariach tajnych: „Kierownik jednostki organizacyjnej, w której są przetwarzane informacje niejawne o klauzuli «poufne» lub wyższej, zatwierdza opracowaną przez pełnomocnika ochrony dokumentację określającą poziom zagrożeń związanych z nieuprawnionym dostępem do informacji niejawnych lub ich utratą”.

Cytowana ustawa była pierwszym tak bardzo szczegółowo opisującym proces zarządzania ryzykiem aktem prawnym. Oczywiście w aktach wykonawczych opisano szczegółowe wymagania dotyczące szacowania ryzyka i postępowanie z ryzykiem w systemach IT przetwarzających informacje niejawne. Te wymagania zostały zawarte w rozporządzeniu Prezesa Rady Ministrów z 20 lipca 2011 r. w sprawie podstawowych wymagań bezpieczeństwa teleinformatycznego (Dz. U. Nr 159, poz. 948). Rozporządzenie definiuje zarządzanie ryzykiem i plan postępowania z ryzykiem w przypadku systemu teleinformatycznego przetwarzającego informacje niejawne poprzez realizację procesów:

- szacowania ryzyka dotyczącego bezpieczeństwa informacji niejawnych;

- postępowania z ryzykiem;

- akceptacji ryzyka;

- przeglądu, monitorowania i informowania o ryzyku.

Zgodnie z rozporządzeniem przed oszacowaniem ryzyka wykonuje się następujące czynności:

- ustala się granice i zakres analizy ryzyka;

- ustanawia się strukturę organizacyjną odpowiedzialną za zarządzanie ryzykiem w systemie teleinformatycznym;

- dokonuje się wyboru metody analizy ryzyka.

Kończąc rozważania dotyczące ochrony informacji niejawnych, należy wspomnieć o rozporządzeniu Rady Ministrów z 29 maja 2012 roku w sprawie środków bezpieczeństwa fizycznego stosowanych do zabezpieczania informacji niejawnych (Dz. U. z 2012 r., poz. 683). Określono w nim:

- podstawowe kryteria i sposób określania poziomu zagrożeń;

- dobór środków bezpieczeństwa fizycznego dostosowanych do wskazanego poziomu zagrożeń;

- rodzaje zagrożeń, które należy uwzględnić przy określaniu poziomów zagrożeń;

- podstawowe elementy, które powinien zawierać plan ochrony informacji niejawnych;

- zakres stosowania środków bezpieczeństwa fizycznego;

- kryteria tworzenia stref ochronnych.

Rozporządzenie Rady Ministrów z 12 kwietnia 2012 r. w sprawie Krajowych Ram Interoperacyjności, minimalnych wymagań dla rejestrów publicznych i wymiany informacji w postaci elektronicznej oraz minimalnych wymagań dla systemów teleinformatycznych zawiera odwołania do szczegółowych wymagań normatywnych, w tym wymagań odnoszących się do szacowania ryzyka oraz do norm z zakresu bezpieczeństwa informacji, tj.:

- Wymagane jest zapewnienie „okresowego audytu wewnętrznego w zakresie bezpieczeństwa informacji, nie rzadziej niż raz na rok”.

- System zarządzania bezpieczeństwem informacji powinien być opracowany na podstawie Polskiej Normy PN-ISO/IEC 27001, a „ustanawianie zabezpieczeń, zarządzanie ryzykiem oraz audytowanie odbywa się na podstawie Polskich Norm związanych z tą normą, tj.:

- PN-ISO/IEC 17799 – w odniesieniu do ustanawiania zabezpieczeń;

- PN-ISO/IEC 27005 – w odniesieniu do zarządzania ryzykiem;

- PN-ISO/IEC 24762 – w odniesieniu do odtwarzania techniki informatycznej po katastrofie w ramach zarządzania ciągłością działania”.

Należy dodać, że norma PN-ISO/IEC 17799 została wycofana i zastąpiona przez normę PN-EN ISO/IEC 27002:2017-06 Technika informatyczna – Techniki bezpieczeństwa – Praktyczne zasady zabezpieczania informacji.

W maju 2018 r. wejdzie w życie RODO, które spowoduje rewolucję w dziedzinie przetwarzania danych osobowych. Rozporządzenie to wprowadza szereg obowiązków dla administratorów danych. Chodzi o konieczność oceny ochrony danych osobowych już na etapie projektowania rozwiązań (privacy by design), konieczność przeprowadzenia analizy ryzyka utraty prywatności (privacy impact assessment) oraz stworzenie planu reakcji na niebezpieczny incydent (breach response plan).

Normatywne podstawy szacowania ryzyka

Celem usystematyzowania i przypomnienia warto podać normy regulujące szacowanie ryzyka w systemach zarządzania bezpieczeństwem informacji, m.in. PN-ISO 31000: 2012 Zarządzanie ryzykiem – Zasady i wytyczne oraz PN-ISO/IEC 27005: 2014-01 Technika informatyczna – Techniki bezpieczeństwa – Zarządzanie ryzykiem w bezpieczeństwie informacji. W pierwszej z nich podane są zasady i ogólne wytyczne dotyczące zarządzania ryzykiem. Norma ta może być stosowana przez wszystkie podmioty gospodarcze i administracyjne w ciągu całego okresu działalności. Poza tym może być stosowana niezależnie od typu ryzyka. Nie jest stosowana na potrzeby certyfikacji. Stanowi wskazówki do wdrożenia. W drugiej z wymienionych norm opisane są dobre praktyki i wskazówki dotyczące planowania i wdrażania zarządzania ryzykiem w ramach zarządzania bezpieczeństwem informacji. W normie podano stosowne wytyczne dla organizacji, a w szczególności wymagania dotyczące systemu zarządzania bezpieczeństwem informacji zgodnego z PN-ISO/IEC 27001.

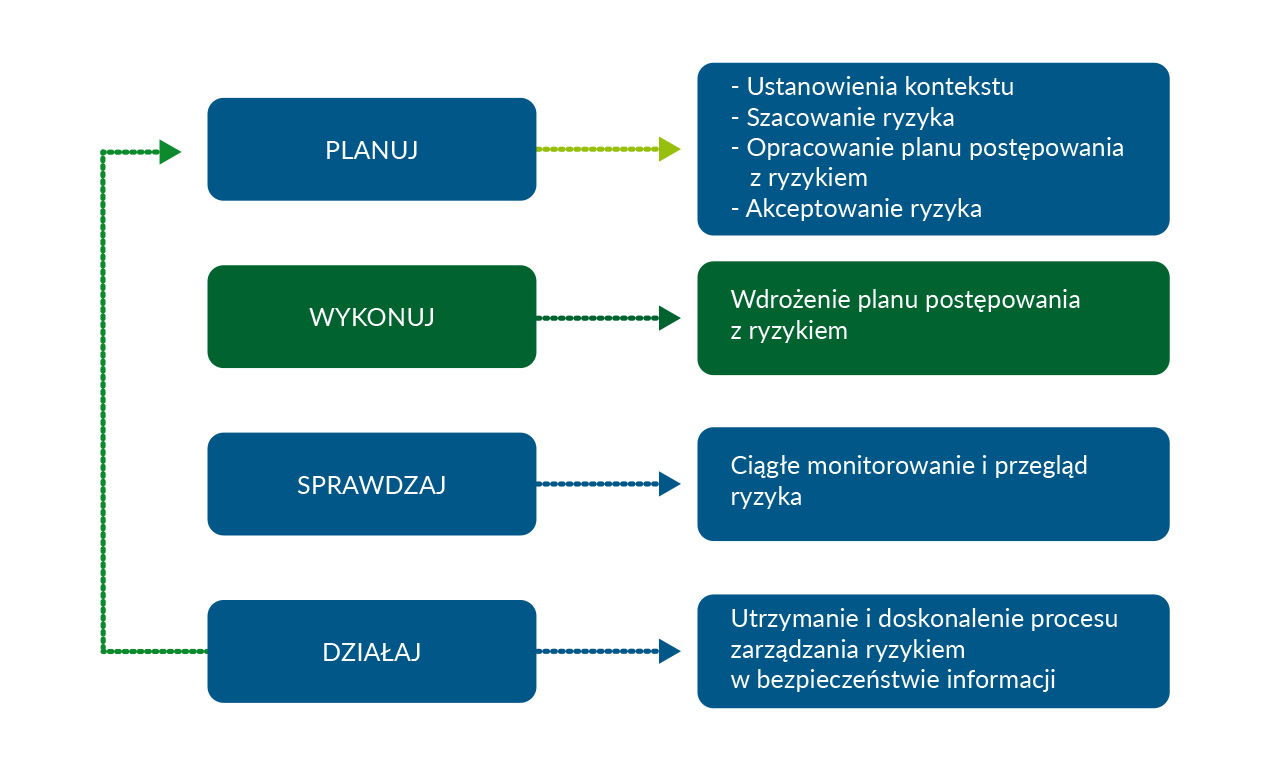

Rys. 1. Fazy procesu zarządzania ryzykiem w organizacji

Fazy procesu zarządzania ryzykiem w organizacji:

- Faza planowania – ustanowienie kontekstu funkcjonowania systemu zarządzania ryzykiem w organizacji, tj. relacji zewnętrznych i wewnętrznych, środowiska prawnego, procesów biznesowych, organizacji, przepływów i sposobów przetwarzania informacji, zasobów ludzkich, lokalizacji i infrastruktury organizacji oraz innych aspektów. W tej fazie organizacja powinna mieć opracowaną, udokumentowaną oraz zatwierdzoną metodykę szacowania ryzyka, w której powinny być zawarte zasady postępowania z ryzykiem, zasady akceptacji ryzyka i wskazanie poziomu akceptowanego ryzyka.

- Faza wykonania, która dotyczy wdrożenia planu postępowania z oszacowanym ryzykiem.

- Faza sprawdzania (kontroli), która obejmuje proces ciągłego nadzoru (monitorowania) i sprawdzania ryzyka w organizacji. Proces ten można realizować poprzez audyty wewnętrzne oraz zewnętrzne, a także stosując system i procedury zarządzania incydentami.

- Faza działania, która ma na celu utrzymanie sprawności i skuteczności systemu zarządzania bezpieczeństwem informacji i zarządzania ryzykiem w organizacji oraz doskonalenie tego systemu.

W normach nie przedstawiono żadnej określonej metodyki zarządzania ryzykiem w związku z ochroną informacji. Organizacja sama określa swoje podejście do zarządzania ryzykiem w zależności od zakresu SZBI, kontekstu zarządzania ryzykiem lub branży. W ramach struktur opisanych w normach można zastosować różne już istniejące metodyki.

Wymagania zawarte w normie PN-ISO/IEC 27005 powinny być brane pod uwagę przez kierownictwo organizacji, personel zajmujący się zarządzaniem ryzykiem w związku z zarządzaniem bezpieczeństwem informacji i strony zewnętrzne, które są zaangażowane w taką działalność. Norma ta stanowi rozwinięcie ogólnych koncepcji określonych w ISO/IEC 27001 i została opracowana w celu wsparcia wdrożenia zarządzania ryzykiem w zarządzaniu bezpieczeństwem.

Norma ma zastosowanie do wszystkich typów organizacji (np. przedsiębiorstw, instytucji rządowych, organizacji non-profit).

Podstawowe terminy i definicje

Zrozumienie procesu zarządzania ryzykiem wymaga poznania i zrozumienia podstawowych terminów, które są używane do jego opisywania. Oto definicje tych terminów:

- ryzyko – prawdopodobieństwo, że określone zagrożenie wykorzysta podatność zasobu lub grupy zasobów, aby spowodować straty lub zniszczenie zasobów lub ryzyko – funkcja prawdopodobieństwa zdarzenia i jego konsekwencji;

- zarządzanie ryzykiem – proces identyfikowania, kontrolowania i minimalizowania lub eliminowania ryzyka, które może dotyczyć systemów informacyjnych, przy zachowaniu akceptowalnego poziomu kosztów lub skoordynowane kierowanie i zarządzanie organizacją z uwzględnieniem ryzyka;

- analiza ryzyka – systematyczne używanie informacji w celu zidentyfikowania źródeł i oszacowania ryzyka;

- ocena ryzyka – proces porównywania oszacowanego ryzyka z wyznaczonymi kryteriami w celu określenia wagi ryzyka;

- postępowanie z ryzykiem – proces wyboru i wdrażania środków modyfikujących ryzyko;

- ryzyko szczątkowe – ryzyko pozostające po procesie postępowania z ryzykiem;

- identyfikowanie ryzyka – proces znajdowania, zestawiania i charakteryzowania elementów ryzyka;

- szacowanie ryzyka – proces przypisywania wartości do prawdopodobieństwa i konsekwencji ryzyka;

- akceptowanie ryzyka – decyzja o zaakceptowaniu ryzyka.

Podatność a zagrożenie

Podatność jest często mylona z zagrożeniem. W rzeczywistości zagrożenie to potencjalna przyczyna niepożądanego incydentu, którego skutkiem może być szkoda dla systemu lub organizacji, a podatność to słabość zasobu lub grupy zasobów (aktywów), która może powodować zagrożenie.

W definicji podatności użyto terminu zasób, który oznacza wszystko, co ma wartość dla organizacji. Należy pamiętać, że podatność może spowodować zagrożenie. Sama nie powoduje szkód. Jest raczej właściwością powodującą, że w pewnych okolicznościach zasoby są zagrożone. W związku z podatnością zasobów, należy je nadzorować.

Różnicę pomiędzy zagrożeniem a podatnością na zagrożenie można wyjaśnić, posługując się przykładami. Brak ochrony fizycznej i technicznej obiektu może spowodować zagrożenie włamaniem lub napadem na obiekt. Brak odpowiedniego zarządzania i nadzoru nad konfiguracją sprzętu komputerowego może spowodować zagrożenie podmianą części składowych stacji roboczej i zagrożenie podsłuchem lub kradzieżą danych. Następstwem niewykonywania regularnie zapasowych kopii danych może być zagrożenie wystąpieniem braku ciągłości działania w przypadku awarii. Brak nadzoru nad niszczeniem dokumentów z informacjami wrażliwymi może spowodować zagrożenie uzyskaniem przez osoby nieuprawnione dostępu do tych informacji. Niewłaściwe procedury zatrudniania na stanowiskach, na których możliwy jest dostęp do informacji chronionych, powoduje zagrożenie ujawnieniem takich informacji.

Podsumowanie

Niniejsza część artykułu miała na celu podkreślenie znaczenia szacowania ryzyka oraz konieczności audytowania procesu zarządzania ryzykiem. Są to podstawy prawidłowego funkcjonowania systemu zarządzania bezpieczeństwem. Kolejna część będzie dotyczyć sposobów pomiaru ryzyka, wyboru sposobu postępowania z ryzykiem, wpływu analizy ryzyka na wybór sposobów zabezpieczenia procesów w organizacji oraz tego, co należy sprawdzić podczas audytu w związku z szacowaniem ryzyka.

Opracował

dr inż. Andrzej Wójcik

ekspert i rzeczoznawca ds. bezpieczeństwa technicznego i ochrony informacji

audytor ds. bezpieczeństwa biznesu

andrzejw@esinstal.pl