Zintegrowany system zarządzania bezpieczeństwem iProtect holenderskiej firmy Keyprocessor oferuje bogata funkcjonalność w zakresie zabezpieczeń elektronicznych. Jest to system modułowy, w którym różne funkcje mogą być dodawane zgodnie z potrzebami klienta. Rozbudowa systemu, zarówno sprzętowa jak i funkcjonalna, może odbywać się później, już podczas jego użytkowania.

Krótki opis systemu iProtect

System iProtect bazuje na najnowszych technologiach teleinformatycznych, a do komunikacji wykorzystuje sieć TCP/IP. Struktura systemu pozwala na instalowanie go z wykorzystaniem sieci strukturalnej. Okablowanie jest uproszczone (skrętka UTP kat. 5), dzięki czemu koszty instalacji, rozbudowy i konserwacji systemu są niskie.

iProtect to kompletne rozwiązanie służące do zarządzania bezpieczeństwem obiektów i organizacji Średniej i dużej wielkości, integrujące wiele systemów zabezpieczeń elektronicznych.

Na zintegrowany system zarządzania bezpieczeństwem iProtect składa się:

- kontrola dostępu (KD) dla nieograniczonej liczby czytników i 100000 użytkowników,

- system sygnalizacji włamania i napadu (SSWiN),

- system telewizji dozorowej (współpraca z rejestratorami IP Milestone lub kamerami IP) z weryfikacja wideo,

- rejestracja czasu pracy (RCP) - standardowo dla 3000 pracowników, z możliwością rozszerzenia;

- zarządzanie parkingiem (także parkingiem płatnym, rozbudowanym, dla wielu firm oraz gości),

- ochrona osób.

Możliwe jest współdziałanie z systemem sygnalizacji pożaru, z którego sygnały mogą być doprowadzone do wejść kontrolerów iProtect i wywoływać określone reakcje w systemie (np. odblokowywać drzwi ewakuacyjne). Jedna z aplikacji służy do opracowywanie projektów nadruku na kartach (PhotoID). System umożliwia także rejestrację gości.

Cechy charakterystyczne systemu to między innymi:

- wykorzystanie sieci TCP/IP,

- wizualizacja za pomocą interaktywnych map,

- niezależne od lokalizacji zarządzanie systemem,

- pełna skalowalność.

Cechą charakterystyczna systemu iProtect jest także wykorzystywanie otwartych standardów (TCP/IP, JDBC, ODBC, JSP, XML). Dotyczy to zarówno oprogramowania, jak i identyfikacji za pomocą technologii smart card. Dzięki otwartym standardom integracja systemu iProtect z systemami innych producentów (np. systemami kadrowo płacowymi, BMS, wielofunkcyjnymi aplikacjami smart card) jest .łatwa w realizacji. Aplikacje systemu uruchamiane są poprzez sieć TCP/IP, a komunikacja między serwerem iProtect a stacjami roboczymi jest szyfrowana za pośrednictwem protokołu SSL. Dzięki temu nie jest wymagana instalacja dedykowanego oprogramowania na komputerach klienckich. Zarządzanie systemem, w tym także wejściami i wyjściami, jest możliwe z dowolnej lokalizacji - potrzeba tylko połączenia sieciowego z serwerem oraz przeglądarki Internet Explorer ( iProtect jest kompatybilny z przeglądarką Internet Explorer - wersja 6.0 SP1 oraz 7.).

System iProtect został. zaprojektowany z myślą o optymalnej elastyczności. Każdy moduł programowy jest niezależny i może pracować autonomicznie. Kolejne moduły mogą być bezproblemowo dodawane do istniejącej instalacji iProtect.

Jednak iProtect jest elastyczny nie tylko w zakresie oprogramowania, ale również w zakresie sprzętu. Kolejne czytniki, kamery, czujki alarmowe czy terminale RCP mogą być dodawane zgodnie z bieżącymi potrzebami.

iProtect jest więc systemem całkowicie skalowalnym. Inwestycja może rozpocząć się od małego systemu, a z biegiem czasu i w miarę wzrostu potrzeb można go powiększać i sprawić, by sta. się bardziej wielofunkcyjny. Nie koliduje to z wcześniejsza inwestycja. Dzięki najnowszej technologii sieciowej jeden system może połączyć obiekty oddalone od siebie, zlokalizowane w różnych miejscach (np. oddziały firm).

Urządzenia

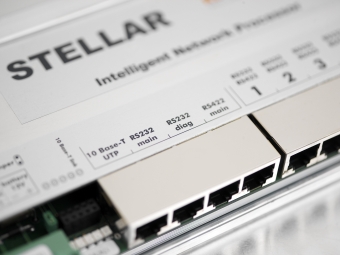

iProtect wykorzystuje niezawodne, specjalizowane jedno lub dwuprocesorowe serwery firmy Sun Microsystems ze specjalnie przygotowanym systemem operacyjnym Solaris Unix (Średni czas do wystąpienia uszkodzenia MTBF - ang.: Mean Time Before Failures - to ponad 4.6 lat) oraz kontrolery Orbit i technologię jednostek sieciowych Stellar.

Kontrolery współpracują z czytnikami cyfrowymi, działającymi na częstotliwości 125 kHz lub 13.56 Mhz). Jedna karta dostępu jest wykorzystywana w wielu aplikacjach. Obrazy linii papilarnych zapisywane są na karcie użytkownika, bez archiwizacji na serwerze, co znacznie podnosi bezpieczeństwo systemu oraz szybkość jego działania.

Technologie obniżające koszty

W systemie iProtect komunikacja pomiędzy kontrolerami sieciowymi Stellar a serwerem oraz między komputerami klienckimi a serwerem odbywa się za pośrednictwem sieci TCP/IP. Oznacza to, że iProtect może być z łatwością stosowany w istniejących sieciach LAN i WAN. Jak wcześniej wspomniano aplikacja iProtect uruchamiana jest poprzez sieć na komputerach klienckich z wykorzystaniem przeglądarki Internet Explorer dzięki czemu:

- komputer z przeglądarka Internet Explorer i podłączeniem do sieci jest wszystkim, czego potrzebuje operator systemu,

- nie jest wymagane instalowanie specjalnego oprogramowania na komputerach klienckich,

- korzystanie z aplikacji iProtect nie jest związane z konkretnym miejscem czy komputerem,

- problemy związane z różnymi wersjami systemów operacyjnych należą do przeszłości.

Łatwy i Iintuicyjnyość i łatwość obsługi

Oprogramowanie iProtect jest nie tylko przyjemne dla oka, ale także, co ważniejsze, .łatwe w użyciu i wysoce intuicyjne. Wszystkie ekrany maja ten sam czytelny układ. Przedstawianie wielu danych w formie struktury drzewa powoduje, że informacje są łatwo dostępne, a zależność elementów jest bardzo przejrzysta.

Unikatowy generator raportów

Dobre raportowanie ma kluczowe znaczenie w przypadku dużych systemów bezpieczeństwa i RCP. Właśnie z tego powodu w systemie iProtect znajduje się rozbudowany generator raportów. Przygotowanie odpowiedniego raportu jest .łatwe. Dane przedstawiane są w przejrzystej formie. Dzięki zastosowaniu między innymi formatu PDF raporty mogą być z łatwością drukowane, zapisywane, przesyłane poczta elektroniczna i archiwizowane.

Powyżej przedstawiono jedynie podstawowe informacje o systemie iProtect. Bardziej szczegółowe, zarówno dotyczące oprogramowania, jak i urządzeń, znajda się na naszych łamach w kolejnych artykułach na temat poszczególnych aplikacji tego systemu.

Łukasz Szafoni

Miwi-Urmet

Zabezpieczenia 6/2007