1. Wstęp

W pierwszej części artykułu przedstawiono ogólnie różne metody komunikacji pozwalające na zaprojektowanie systemu sygnalizacji włamania i napadu. Pokazano je na przykładzie zarówno łączności lokalnej pomiędzy składnikami systemu, jak i zdalnego monitoringu i zarządzania SSWiN. W tej części zostaną przedstawione różne możliwości łączności systemu do zarządzania i monitoringu z centralą alarmową poprzez sieć Ethernet.

W pierwszej części artykułu przedstawiono ogólnie różne metody komunikacji pozwalające na zaprojektowanie systemu sygnalizacji włamania i napadu. Pokazano je na przykładzie zarówno łączności lokalnej pomiędzy składnikami systemu, jak i zdalnego monitoringu i zarządzania SSWiN. W tej części zostaną przedstawione różne możliwości łączności systemu do zarządzania i monitoringu z centralą alarmową poprzez sieć Ethernet.

2. Możliwości łączności systemu do zarządzania i monitoringu z centralą INTEGRA firmy SATEL poprzez sieć Ethernet

System sygnalizacji włamania i napadu wykorzystujący centralę alarmową INTEGRA umożliwia, za pomocą dodatkowych modułów, przyłączenie do sieci Ethernet [1,2,3]. Jest możliwość skorzystania z gotowych rozwiązań sprzętowych przeznaczonych do tego celu (modułów ETHM-1 i ETHM-2) lub stworzenia własnego rozwiązania [7] wykorzystującego port RS232 lub moduł INT-RS [5].

2.1. Połączenie z wykorzystaniem modułu ETHM-1

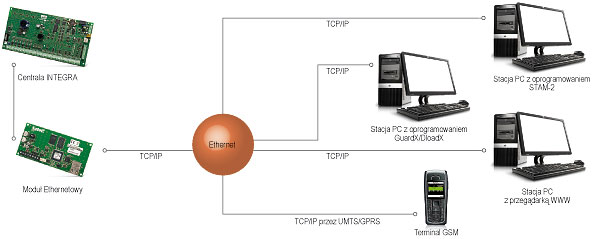

W przypadku wykorzystania modułu ETHM-1 podłączonego do centrali do zarządzania/monitoringu można wykorzystać następujące rozwiązania:

- stację PC z zainstalowanym oprogramowaniem STAM-2,

- stację PC z zainstalowanym oprogramowaniem GuardX i (lub) DloadX,

- stację PC z przeglądarką WWW,

- terminal GSM z napisaną w JAVA aplikacją do komunikacji z modułem ETHM-1.

Na rys. 1 pokazano schemat połączeń poszczególnych rozwiązań. Trzy rozwiązania spośród czterech tutaj omawianych wykorzystują transmisję przewodową, natomiast jedno, z terminalem GSM, korzysta z transmisji TCP/IP poprzez sieć pakietową GPRS/UMTS.

Rys. 1. Schemat połączenia centrali z PC/terminalem GSM [opracowanie własne]

2.1.1. Stacja PC z zainstalowanym oprogramowaniem STAM-2

Rys. 2. Okno stanów z aplikacji STAM-2 [6]

Rozwiązanie wykorzystujące aplikację STAM-2 ma zastosowanie w monitorowaniu wielu systemów alarmowych i jest przeznaczone do użycia w centrum monitorowania. Stacja monitorująca składa się z zainstalowanych w komputerze kart oraz oprogramowania, które umożliwia zarządzanie sygnałami przez moduły. Stacja taka może monitorować poprzez sieć Ethernet i otrzymywać sygnały drogą telefoniczną, a także poprzez sieć GSM (SMS i CLIP). Aplikacja ma możliwość detekcji uszkodzenia medium transmisyjnego. Dzięki strukturze klient-serwer program pozwala kilku operatorom na kilku stanowiskach na obsługę przychodzących zdarzeń. Oprogramowanie pracuje pod kontrolą systemu operacyjnego Windows. Operatorzy śledzący sytuację za pośrednictwem tej aplikacji mogą na bieżąco reagować na zaistniałe zdarzenia.

Bezpieczeństwo danych jest zapewnione dzięki szyfrowanej komunikacji klient-serwer, przechowywaniu danych w zaszyfrowanym pliku bazy danych oraz definiowaniu uprawnień użytkowników programu. Na rys. 2 pokazano przykładowe okno stanów w aplikacji STAM2. Każda centrala przyłączona do systemu przedstawiona jest w postaci pola z jej numerem porządkowym i z odpowiednią ikoną, która w sposób graficzny ilustruje stan centrali. Klikając jedną z ikon na dole okna, użytkownik może określić, jakie informacje mają być aktualnie dostępne za pośrednictwem ikon.

2.1.2. Stacja PC z zainstalowanym oprogramowaniem GuardX/DloadX

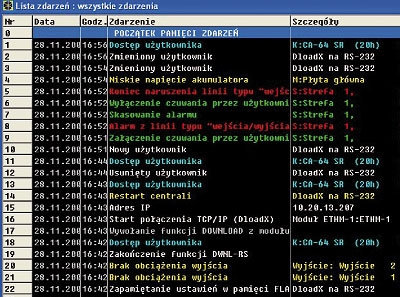

Rys. 3. Lista zdarzeń w programie GuardX [8]

GuardX to program do nadzoru i administrowania centralami INTEGRA. Aplikacja GuardX służy do podglądania stanu pojedynczego systemu alarmowego i umożliwia wizualizację stanu chronionego obiektu na monitorze komputera, informowanie o bieżących sytuacjach alarmowych, odczyt pamięci zdarzeń centrali alarmowej, sygnalizowanie alarmu dźwiękiem i na ekranie monitora, tworzenie i edycję użytkowników systemu i ich uprawnień. Program jest przeznaczony dla operatora systemu. Na rys. 3 przedstawiono okno podglądu zdarzeń. Program DloadX służy do programowania i zarządzania systemem SSWiN. Za jego pomocą administrator lub serwisant systemu może zmieniać parametry centrali i przyłączonych modułów dodatkowych. To funkcja podstawowa. Oprócz niej dostępne są inne: podglądanie zdarzeń, odczyt pamięci zdarzeń, wizualizacja stanu systemu alarmowego na monitorze komputera.

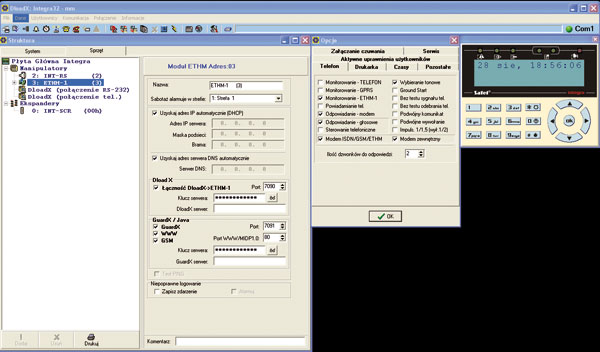

Aplikacja składa się z wielu niezależnych okien. Wygodną funkcją programu jest okno z widokiem manipulatora z wyświetlaczem, na którym możemy zobaczyć, jaki jest bieżący stan systemu. Wygląd kilku okien wchodzących w skład całej aplikacji pokazano na rys. 4.

2.1.3. Stacja PC z przeglądarką WWW

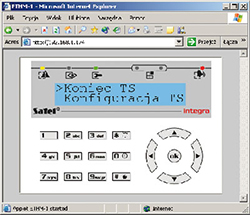

Połączenie ze stacją PC z przeglądarką WWW jest wygodne dlatego, że nie wymaga od klienta zainstalowania żadnego dodatkowego oprogramowania – wystarcza przeglądarka WWW. W przeglądarce generowany jest wygląd manipulatora, a za jego pośrednictwem możliwa jest interakcja z systemem alarmowym. Wadą rozwiązania jest to, że ma wyłącznie takie funkcje jak zwykły manipulator, a także konieczność korzystania z wirtualnej klawiatury numerycznej oraz emulatora dwuwierszowego wyświetlacza.

Rys. 4. Okna programu DloadX [opracowanie własne]

Aplikacja, której wygląd pokazano na rys. 5, jest napisana w formie apletu w kodzie JAVA. Rozwiązanie takie nadaje się do monitorowania i administrowania pojedynczym systemem alarmowym i nie ma zbyt wielu możliwości. Bezpieczeństwo przesyłania danych przez sieć Ethernet jest zapewnione dzięki kodowaniu transmisji przez moduł ETHM-1 z wykorzystaniem zaawansowanego algorytmu ze 192-bitowym kluczem.

2.1.4. Terminal GSM z aplikacją do komunikacji z modułem ETHM-1

Rys. 5. Emulacja manipulatora w przeglądarce WWW [4]

Połączenie z centralą monitorującą jest realizowane z wykorzystaniem transmisji TCP/IP przez Ethernet oraz przez sieć komórkową. Terminal GSM musi zapewniać obsługę aplikacji JAVA. Wygoda korzystania z programu zależy od modelu terminalu i rozdzielczości jego wyświetlacza. Takie rozwiązanie jest przydatne wtedy, gdy nie ma możliwości skorzystania z aplikacji napisanej na platformę PC lub gdy trzeba odbierać komunikaty przy jednoczesnej prostej interakcji z systemem. Zaawansowana konfiguracja sprawiłaby dość dużo kłopotu ze względu na klawiaturę numeryczną terminalu oraz ograniczone możliwości wyświetlacza. Podobnie jak w poprzednim przypadku bezpieczeństwo transmisji jest chronione dzięki szyfrowaniu za pomocą 192-bitowego klucza.

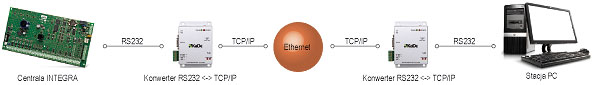

2.2. Połączenie z wykorzystaniem konwertera RS232 – TCP/IP

Do zarządzania systemem SSWiN przez sieć Ethernet można wykorzystać parę konwerterów RS232 – TCP/IP. W takiej konfiguracji jeden z konwerterów zostaje przyłączony poprzez interfejs RS232 bezpośrednio do płyty głównej systemu alarmowego oraz poprzez łącze sieciowe do sieci komputerowej. Drugi z konwerterów zostaje przyłączony do sieci Ethernet w miejscu, w którym będzie odbywać się monitorowanie systemu, a jego wyjście RS232 – do stacji monitorującej.

Konwertery te pozwalają przyłączyć urządzenia z interfejsem RS232 do sieci Ethernetowej. Tworzą one przezroczysty kanał pomiędzy portem szeregowym RS232 a protokołem TCP/IP. Dzięki temu urządzenie przyłączone do portu szeregowego jest widoczne w sieci lokalnej. Konwertery mogą pracować w sieci TCP/IP, wykorzystując transmisję poprzez protokół TCP lub UDP. W trybie TCP konwerter po jednej stronie łącza pracuje w trybie serwera, natomiast konwerter po drugiej stronie – w trybie klienta. W trybie UDP obydwa konwertery są równorzędne.

Rys. 6. Schemat połączenia przy użyci konwerterów RS232 <-> TCP/IP [opracowanie własne]

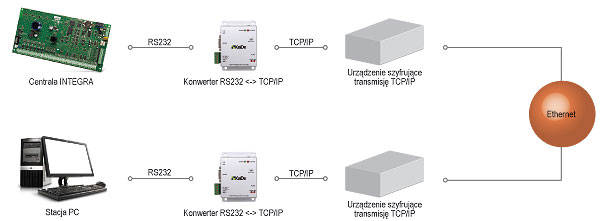

Konwertery zazwyczaj nie mają wbudowanych mechanizmów zabezpieczających transmisję danych poprzez sieć Ethernet. Gdy konwertery komunikują się ze sobą przez Internet, konieczne jest zastosowanie dodatkowych środków bezpieczeństwa, takich jak szyfrowanie danych. Urządzenia szyfrujące transmisję TCP/IP mogą być komputerami z zainstalowanym odpowiednim oprogramowaniem. Mogą to być również inne urządzenia z zaimplementowaną funkcją szyfrowania transmisji.

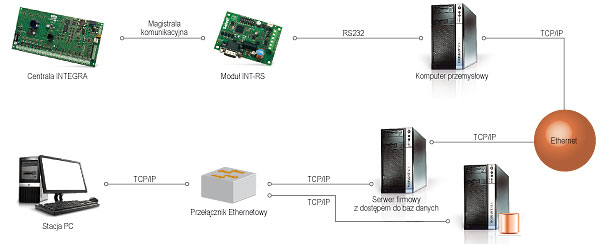

2.3. Połączenie z wykorzystaniem modułu INT-RS

Połączenie z wykorzystaniem modułu INT-RS daje dużo większe możliwości niż te przedstawione dotychczas. To dlatego, że moduł ten został stworzony z myślą o rozbudowie systemu SSWiN oraz jego integracji z innymi systemami. Wcześniej pokazane rozwiązania służące do łączności są ograniczone do konkretnego sprzętu oraz dedykowanego oprogramowania. Moduł INT-RS konwertuje dane przesyłane magistralą manipulatorów na standard magistrali szeregowej RS232 i może być wykorzystany do następujących zastosowań:

- podłączenie komputera z zainstalowanym programem GuardX,

- monitorowanie zdarzeń za pośrednictwem specjalistycznych modułów zewnętrznych innych producentów (moduł wysyła komunikaty o zaistniałych zdarzeniach),

- obsługa centrali alarmowej za pomocą oprogramowania innego niż oferowane przez firmę SATEL (to zastosowanie jest przeznaczone dla firm zajmujących się integracją systemów obiektowych).

Rys. 7. Schemat szyfrowanego połączenia przy użyciu konwerterów RS232 <-> TCP/IP [opracowanie własne]

Rys. 8. Schemat połączenia z użyciem INT-RS oraz komputera przemysłowego [opracowanie własne]

Dzięki otwartemu protokołowi wymiany danych możliwe jest napisanie oprogramowania realizującego niemalże każdą funkcję. Przykład wykorzystania modułu do rozbudowy systemu pokazany jest na rys. 8. Do portu RS232 modułu został podłączony komputer przemysłowy z oprogramowaniem, którego głównym zadaniem jest interpretacja informacji przychodzących z modułu, a także zwrotne wysyłanie odpowiednio przygotowanych komunikatów. Drugim medium konfiguracyjnym komputera jest port sieci Ethernet, z którego otrzymuje on informacje przekazywane systemowi alarmowemu. Zainstalowane oprogramowanie może:

- wyłącznie pośredniczyć między portem RS232 a siecią Ethernet, ograniczając się do translacji komunikatów wymienianych między tymi mediami,

- zarządzać systemem SSWiN oraz monitorować go i przekazywać informacje dalej, innemu systemowi, a w razie potrzeby pobierać dane z zewnątrz w celu zaktualizowania ich w systemie alarmowym.

Komputer na rysunku, nazwany serwerem firmowym z dostępem do baz danych, może na przykład zawierać zainstalowany system klasy ERP z informacjami o użytkownikach mających prawo do dostępu do wybranych pomieszczeń.

Dzięki temu dane mogą być pobierane bezpośrednio z tego systemu i aktualizowane za pomocą wcześniej omówionego komputera przemysłowego. Dużą zaletą takiego rozwiązania jest brak konieczności „ręcznego” aktualizowania informacji dotyczących bieżących uprawnień użytkowników w systemie alarmowym. W serwerze baz danych zainstalowana jest baza danych wykorzystywanych przez system ERP. Stacja PC jest w tym rozwiązaniu komputerem monitorującym i zarządzającym, za pośrednictwem którego można wydać polecenie natychmiastowego zsynchronizowania informacji pobieranych z systemu ERP do systemu SSWiN.

Przy projektowaniu integracji systemów należy zwrócić szczególną uwagę na poziom bezpieczeństwa. W powyższym przykładzie system SSWiN został zintegrowany z systemem ERP. Systemy te mają całkowicie odmienne funkcje oraz wymagania związane z bezpieczeństwem. W przypadku systemu alarmowego zaklasyfikowanie go według norm będzie zależało od jego najniżej sklasyfikowanego elementu.

Dzięki zastosowaniu komputerów po obu stronach łącza mamy możliwość instalacji oprogramowania szyfrującego, które posłuży do zestawienia bezpiecznego kanału transmisyjnego poprzez sieć Ethernet.

3. Podsumowanie

W niniejszej części przedstawiono różne możliwości łączności systemu do zarządzania i monitoringu z centralą alarmową poprzez sieć Ethernet. Zwrócono przy tym szczególną uwagę na aspekty bezpieczeństwa transmisji danych poprzez tę sieć. Analiza przedstawionych rozwiązań umożliwiła podjęcie decyzji o wykorzystaniu urządzeń SSWiN, które można zintegrować z innymi systemami i które mają otwarty protokół wymiany danych, do dalszych badań.

W części trzeciej zostaną przedstawione kolejne etapy tworzenia aplikacji integrującej, umożliwiającej zarządzanie wieloma systemami alarmowymi. Jej praktyczne zastosowanie w systemach ERP pozwoli na integrację zarządzania zasobami firmy z zarządzaniem wykorzystywanymi systemami bezpieczeństwa.

dr inż. Adam Rosiński

inż. Maciej Maszewski

Zabezpieczenia 5/2011

Bibliografia

- Centrala alarmowa INTEGRA – instrukcja instalatora, Satel.

- Centrala alarmowa INTEGRA – instrukcja użytkownika, Satel.

- Centrala alarmowa INTEGRA – instrukcja programowania, Satel.

- Instrukcja modułu ETHM-1, Satel.

- Instrukcja modułu INT-RS, Satel.

- Instrukcja ogólna programu STAM-2, Satel.

- Maszewski M., Koncepcja wykorzystania sieci Ethernet w systemach bezpieczeństwa na bazie urządzeń firmy SATEL, dyplomowa praca inżynierska, Wyższa Szkoła Menedżerska w Warszawie, Wydział Informatyki Stosowanej i Technik Bezpieczeństwa, Warszawa 2010.

- Materiały dydaktyczne z Zespołu Laboratoriów Systemów Bezpieczeństwa Wydziału Informatyki Stosowanej i Technik Bezpieczeństwa Wyższej Szkoły Menedżerskiej w Warszawie.

- Norma PN-EN 50131-1:2009: Systemy alarmowe – Systemy sygnalizacji włamania i napadu – Wymagania systemowe.

- Rosiński A., Programowanie systemów sygnalizacji włamania i napadu, 13th International Conference „Computer Systems Aided Science, Industry and Transport” TRANSCOMP 2009, Zakopane 2009.

- Szulc W., Rosiński A., Systemy sygnalizacji włamania. Część 1 – konfiguracje central alarmowych, Zabezpieczenia Nr 2(66)/2009