Tworzenie połączeń między systemami zabezpieczającymi, takimi jak wizyjne systemy dozorowe, systemy sygnalizacji włamania i napadu, systemy kontroli dostępu, systemy ochrony perymetrycznej, oraz wizualizacja ich stanów na jednym stanowisku operacyjnym to popularne rozwiązanie. Ma ono zalety i pozwala pełniej wykorzystać wspomniane systemy, jednak należy się zastanowić nad zachowaniem odpowiedniego poziomu bezpieczeństwa podczas tworzenia połączeń międzysystemowych. Firma METEL ma w tej dziedzinie bogate doświadczenia.

Wraz z rozwojem sieci LAN, jaki nastąpił w latach dziewięćdziesiątych zeszłego stulecia, idea ścisłego rozdziału systemów zabezpieczających zaczęła tracić na znaczeniu. Patrząc z perspektywy czasu i analizując projekty zrealizowane w przeszłości, łatwo zauważyć, że wykorzystanie sieci LAN do integracji systemów zabezpieczających niesie za sobą duże korzyści, jednakże wiąże się z pewnym ryzykiem wynikającym z niewystarczającej dbałości o zachowanie wysokiego poziomu bezpieczeństwa połączeń sieciowych. Od wielu lat klienci żądają od nas stworzenia połączeń pomiędzy poszczególnymi systemami z użyciem kabli światłowodowych i oczekują natychmiastowej pomocy przy modernizacji projektów i uzupełnianiu braków w okablowaniu. By sprostać tym wymaganiom, początkowo stosowano analogowe konwertery światłowodowe, w których wykorzystywana była technika zwielokrotnienia w dziedzinie częstotliwości. W okresie późniejszym, gdy na rynku pojawiły się cyfrowe konwertery światłowodowe, stosowana była technika zwielokrotnienia w dziedzinie czasu. Oba te rozwiązania były łatwe w realizacji, lecz utrudniały rozbudowę systemów zabezpieczających. Podstawowym ograniczeniem była sztywna, gwiaździsta topologia połączeń nadajników i odbiorników światłowodowych. Tymczasem klienci oczekiwali bardziej elastycznych rozwiązań umożliwiających łatwe dodawanie nowych połączeń i usuwanie zbędnych. Pojawiło się zapotrzebowanie na elementy pozwalające na tworzenie połączeń o topologii pierścienia, gwiazdy lub siatki.

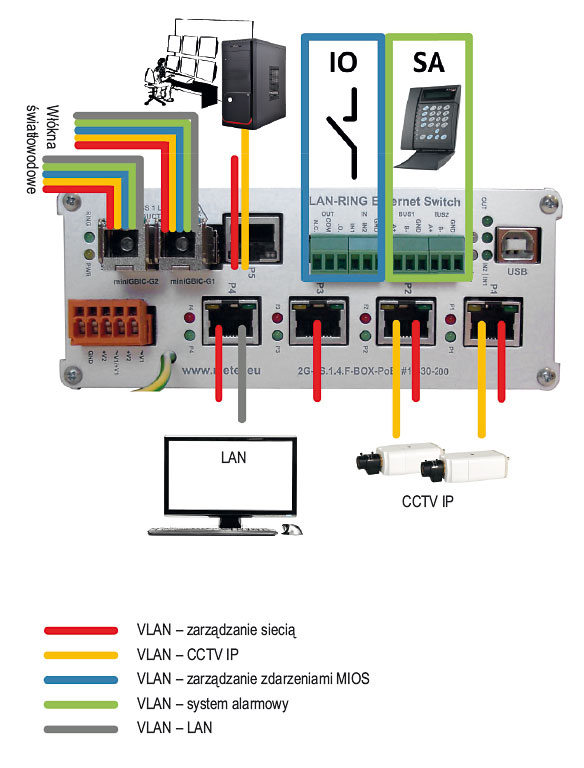

Rys. 1. Zarządzanie VLAN

Pierwszy projekt z siecią LAN o topologii pierścienia

Realizację pierwszego projektu z siecią IP rozpoczęliśmy w 2006 roku, jednakże wymagania dotyczące bezpieczeństwa, wynikające z normy EN50131 udało się nam spełnić dopiero w 2011 roku. By je spełnić, konieczna była certyfikacja przełączników sieciowych drugiej generacji, traktowanych jako system transmisji danych dla central Galaxy G3 i systemów Dominus G4. By przejść przez proces certyfikacji i uzyskać pozytywne wyniki, nasze przełączniki musiały mieć funkcje i właściwości opisane w dalszej części artykułu.

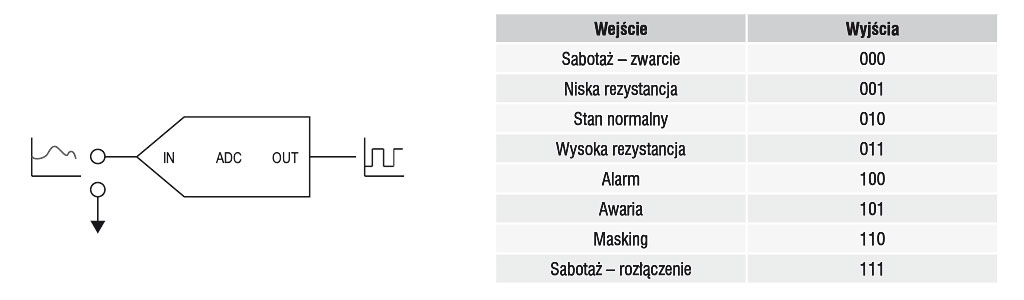

Rys. 2. Konwerter AD

Zarządzanie sieciami VLAN

Dane transmitowane przez poszczególne porty RS485 są przekazywane poprzez oddzielne sieci VLAN, zarezerwowane do użycia wyłącznie w systemach sygnalizacji włamania i napadu, mające najwyższy priorytet QoS. Dzięki temu w każdej z sieci VLAN dane są transmitowane wyłącznie pomiędzy określonymi portami RS485, bez jakichkolwiek opóźnień, które mogą wynikać na przykład z jednoczesnej transmisji danych z magistrali systemu alarmowego, danych z magistrali MIOS (sterowanie wejściami i wyjściami programowalnymi), strumieni wizyjnych z systemu dozorowego oraz danych ze standardowej sieci LAN.

Zoptymalizowany stos TCP

Dzięki zastosowaniu specjalnie zmodyfikowanego stosu TCP dane transmitowane pomiędzy urządzeniami alarmowymi są konwertowane do postaci pakietowej i odwrotnie z bardzo małym opóźnieniem wynoszącym od 3 ms do 5 ms. To bardzo ważna cecha naszych przełączników sieciowych, gdyż w zwykłych konwerterach RS485/IP opóźnienie wynosi około 10 ms i więcej, co nie jest dopuszczalne. Kolejną istotną cechą przyspieszającą transmisję danych jest optymalna fragmentacja pakietów. Obecnie oferujemy urządzenia służące do tworzenia bezpiecznych połączeń IP w systemach alarmowych APOLLO, ATS, Dominus, GALAXY i SPC.

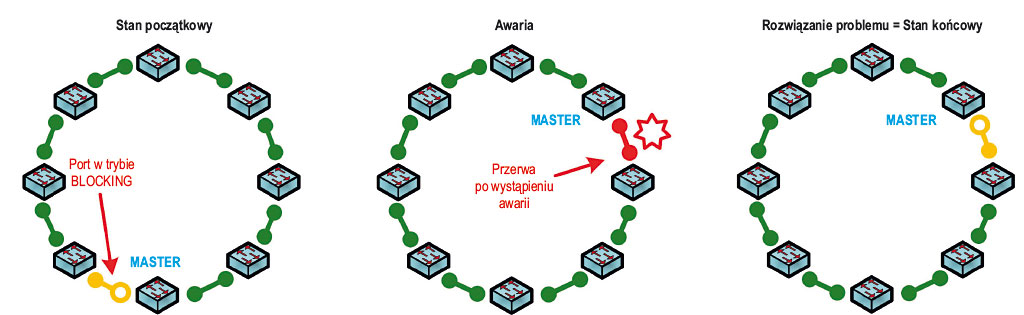

Rys. 3. Stany sieci o topologii pierścienia

Wykrywanie sabotażu

Oferowane przez nas przełączniki mają dodatkowe wejścia cyfrowe, które są wyposażone w przetworniki A/D, dzięki czemu mogą być wykorzystane do podłączenia typowych pętli alarmowych z czujnikami PIR, MW lub innymi. Przetworniki A/D dokonują okresowych pomiarów rezystancji linii alarmowych, zamieniają uzyskane dane na postać cyfrową i przekazują je do wybranych wyjść, takich jak zdalne wyjścia zrównoważone (IPSEN-BL8O) i zdalne wyjścia przekaźnikowe (moduły IPLOG i IPSEN-D6, D16, RO...). Informacje o sabotażu mogą być przekazywane także przez sieć IP z użyciem protokołu SNMP TRAP i wykorzystywane przez oprogramowanie wizualizacyjne, takie jak IFTER EQU. Ponadto kontrolowany jest stan wszystkich portów FE/GE/FO. Każda zmiana statusu połączenia może być sygnalizowana przez zadziałanie lokalnego lub zdalnego przekaźnika, przez wysłanie wiadomości e-mail lub skomunikowanie się z urządzeniem wizualizującym z użyciem protokołu SNMPv3 zapewniającego szyfrowanie przesyłanych danych i chroniącego dane przed nieautoryzowaną zmianą podczas transmisji.

Bezpieczne zarządzanie lokalne

Na podniesienie poziomu bezpieczeństwa duży wpływ ma szyfrowanie danych związanych z zarządzaniem systemem oraz wszystkich danych przesyłanych pomiędzy przełącznikami sieciowymi a urządzeniem wizualizacyjnym. Do szyfrowania stosowane są algorytmy AES i RSA oraz funkcja SHA-1 wyznaczająca sumę kontrolną. Proszono nas o całkowite uniemożliwienie zdalnego zarządzania systemem i dostarczenie lokalnej konsoli zabezpieczonej hasłem przed dostępem do funkcji konfiguracyjnych oraz przed łatwym przywróceniem fabrycznej konfiguracji systemu. To zmusiło nas do skonstruowania konsoli z interfejsem USB oraz wejść alarmowych w przełączniku, które mogą być wykorzystane do kontroli stanu drzwi szafy z urządzeniami. Nieautoryzowane otwarcie tych drzwi powoduje alarm, zanim intruz zdąży podłączyć jakiekolwiek urządzenie do przełącznika sieciowego. Gdy zdalne zarządzanie systemem jest uniemożliwione, zablokowane jest również zarządzanie na lokalnych portach FE/GE/FO. Do centralnego serwera z oprogramowaniem zarządzającym systemem zostanie wysłana (z użyciem protokołu SNMP) informacja, gdy do portu USB znajdującego się w przełączniku sieciowym zostanie podłączone jakiekolwiek urządzenie.

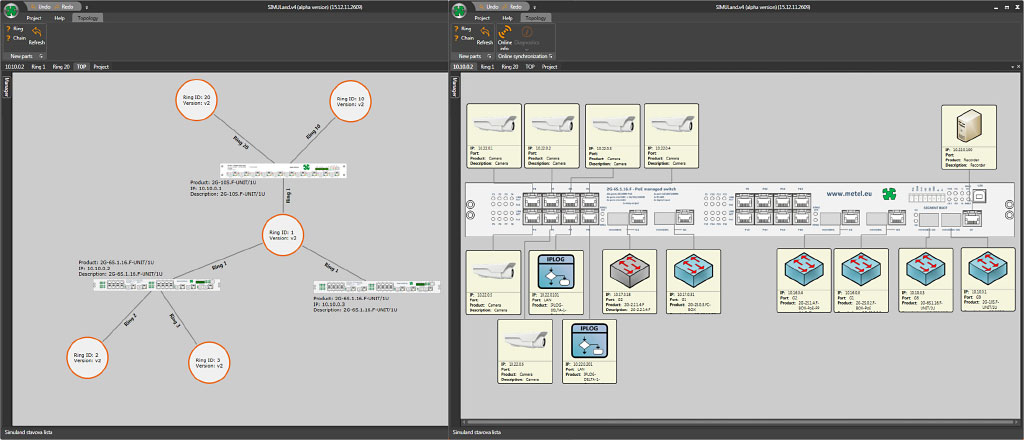

Rys. 4. Przykład topologii

Topologia pierścienia

Wszystkie przełączniki sieciowe pracujące w systemach zabezpieczających spełniających wymagania wynikające z normy EN50131-1 muszą być podłączone do sieci światłowodowej o topologii pierścienia. Dzięki temu w czasie nie przekraczającym 30 ms możliwe jest utworzenie awaryjnej ścieżki transmisyjnej dla danych systemowych. Zmiana sposobu transmisji danych następuje na tyle szybko, że jednostka centralna systemu nie jest w stanie stwierdzić jakiejkolwiek awarii. Z tego względu zalecane jest stosowanie narzędzi programowych pozwalających na sygnalizację zmian w topologii sieci. Topologia pierścienia ma przewagę nad topologią gwiazdy dlatego, że nie zachodzi ryzyko odłączenia fragmentu instalacji od jednostki centralnej systemu na skutek awarii jednego z włókien światłowodowych.

Kontrola stanu sieci

Zgodnie z normą EN 62676-1-2 wszystkie urządzenia podłączone do sieci LAN o topologii pierścienia optycznego (LAN-RING) muszą obsługiwać protokół SNMP w celu ciągłej kontroli stanu sieci. Urządzenia LAN-RING przechowują publiczne bazy danych MIB w wersjach RFC3418, RFC4293, RFC2863 oraz wykorzystywać kilkaset identyfikatorów OID w prywatnych bazach danych MIB. Stosowanie tego typu środków jest szczególnie istotne w dużych sieciach, których ciągłość działania jest priorytetem i których uszkodzenia muszą być bardzo szybko wykrywane.

Interfejs graficzny

Jeśli jakikolwiek system ma być bezpieczny i niezawodny w działaniu, jego stan musi być sygnalizowany w sposób łatwy do zrozumienia dla użytkowników. Skomplikowane ustawienia mogą być przyczyną błędów, które spowodują niestabilną pracę systemu i obniżą poziom bezpieczeństwa chronionego obiektu. Z tego powodu nieodłączną częścią systemu jest opracowany przez nas interfejs graficzny oraz oprogramowanie narzędziowe SIMULand umożliwiające łatwą konfigurację wszystkich urządzeń. Oprogramowanie zawiera zestaw narzędzi, do których należą:

- narzędzie do automatycznego określania aktualnej topologii sieci,

- proste w użyciu narzędzie z menu ekranowym, które umożliwia szybkie zaprogramowanie wielu urządzeń,

- narzędzie do określania zdarzeń zachodzących w systemie,

- oprogramowanie klienta VPN i CHAT.

Wnioski

Jak wynika z powyższego opisu, zawsze staramy się oferować produkty gwarantujące wysoki poziom zabezpieczeń. By zachować ich wysoką jakość i niezawodność, w procesie konstruowania i produkcji urządzeń przestrzegamy zasad ISO9001 i dyrektyw ATEX.

Tomáš Metelka

METEL

info@metel.eu

www.metel.eu